Begränsande mot tillåtna brandväggspolicyer

Förutom syntaxen du behöver veta för att hantera en brandvägg, måste du definiera brandväggens uppgifter för att bestämma vilken policy som ska implementeras. Det finns två huvudpolicyer som definierar ett brandväggsbeteende och olika sätt att implementera dem.

När du lägger till regler för att acceptera eller vägra specifika paket, källor, destinationer, portar osv. reglerna kommer att avgöra vad som kommer att hända med trafiken eller paketen som inte klassificeras i dina brandväggsregler.

Ett extremt enkelt exempel skulle vara: när du definierar om du vitlistar eller svartlistar IP x.x.x.x, vad händer med resten?.

Låt oss säga att du vitlistar trafik från IP x.x.x.x.

A tolerant policy skulle innebära alla IP-adresser som inte är x.x.x.x kan ansluta, därför y.y.y.y eller z.z.z.z kan ansluta. A restriktiv policy vägrar all trafik som kommer från adresser som inte är x.x.x.x.

Kort sagt, en brandvägg enligt vilken all trafik eller paket som inte definieras bland dess regler inte får passera restriktiv. En brandvägg enligt vilken all trafik eller paket som inte definieras bland dess regler är tillåtna är tolerant.

Politik kan vara annorlunda för inkommande och utgående trafik, många användare tenderar att använda en restriktiv policy för inkommande trafik som håller en tillåtande policy för utgående trafik, detta varierar beroende på användningen av den skyddade enheten.

Iptables och UFW

Medan Iptables är en frontend för användare att konfigurera kärnbrandväggsreglerna, är UFW en frontend för att konfigurera Iptables, de är inte faktiska konkurrenter, faktum är att UFW har förmågan att snabbt konfigurera en anpassad brandvägg utan att lära sig ovänliga syntax, men vissa regler kan kan inte tillämpas genom UFW, specifika regler för att förhindra specifika attacker.

Denna handledning visar regler som jag anser bland de bästa brandväggspraxis som tillämpas främst men inte bara med UFW.

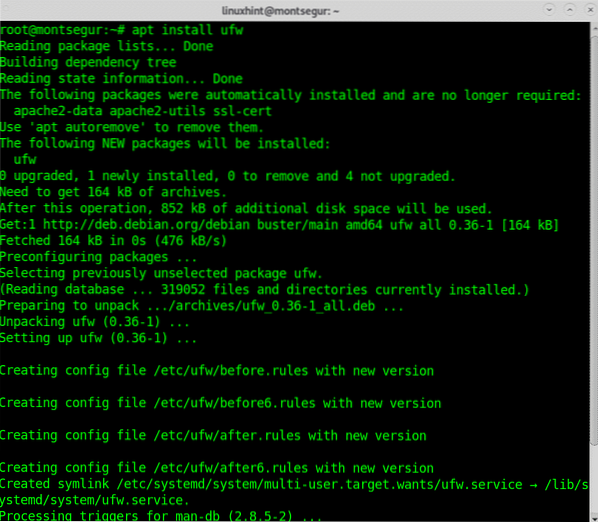

Om du inte har installerat UFW installerar du det genom att köra:

# apt install ufw

Komma igång med UFW:

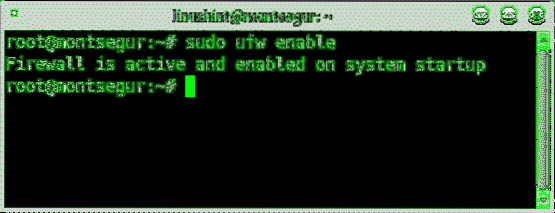

För att börja, låt oss aktivera brandväggen vid start genom att köra:

# sudo ufw aktivera

Notera: om det behövs kan du inaktivera brandväggen med samma syntax som ersätter "aktivera" för "inaktivera" (sudo ufw inaktivera).

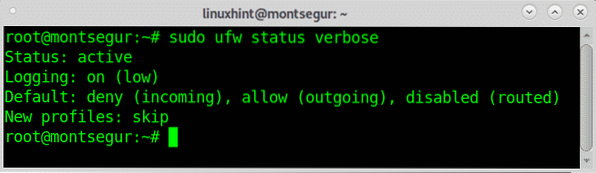

När som helst kommer du att kunna kontrollera brandväggsstatus med ordlighet genom att köra:

# sudo ufw status detaljerad

Som du kan se i utgången är standardpolicyn för inkommande trafik restriktiv medan för utgående trafik är policyn tillåten, kolumnen "inaktiverad (dirigerad)" betyder att dirigering och vidarebefordran är inaktiverad.

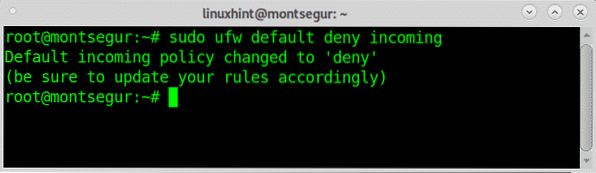

För de flesta enheter anser jag att en restriktiv policy är en del av de bästa brandväggspraxis för säkerhet, därför kan vi börja med att vägra all trafik utom den vi definierade som acceptabel, en restriktiv brandvägg:

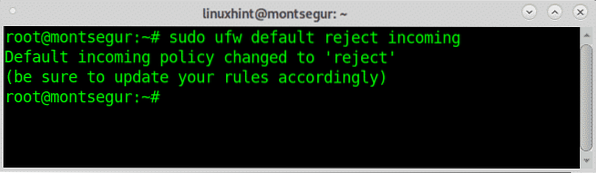

# sudo ufw standard neka inkommande

Som du ser varnar brandväggen oss om att uppdatera våra regler för att undvika fel när vi betjänar klienter som ansluter till oss. Sättet att göra detsamma med Iptables kan vara:

# iptables -A INPUT -j DROPDe förneka regel om UFW släpper anslutningen utan att informera den andra sidan om anslutningen nekades, om du vill att den andra sidan ska veta att anslutningen nekades kan du använda regeln “avvisa" istället.

# sudo ufw standard avvisa inkommande

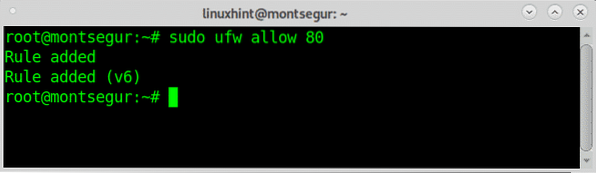

När du väl har blockerat all inkommande trafik oberoende av vilket tillstånd som helst kan du börja ställa in diskriminerande regler för att acceptera vad vi vill att ska accepteras specifikt, till exempel om vi ställer in en webbserver och du vill acceptera alla framställningar som kommer till din webbserver, i port 80, kör:

# sudo ufw tillåter 80

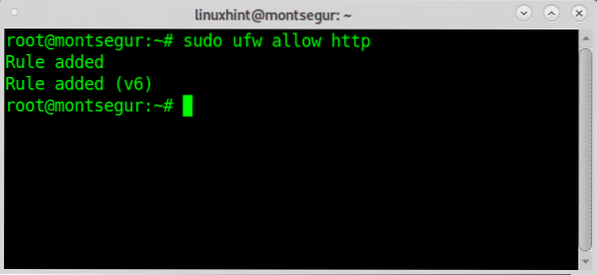

Du kan ange en tjänst både efter portnummer eller namn, till exempel kan du använda prot 80 som ovan eller namnet http:

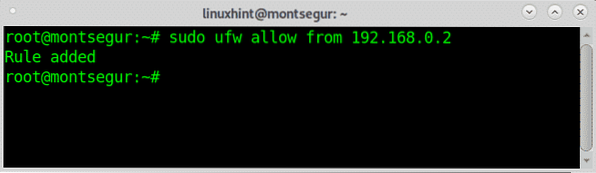

Förutom en tjänst kan du också definiera en källa, till exempel kan du neka eller avvisa alla inkommande anslutningar förutom en käll-IP.

# sudo ufw tillåta från

Vanliga iptables-regler översatta till UFW:

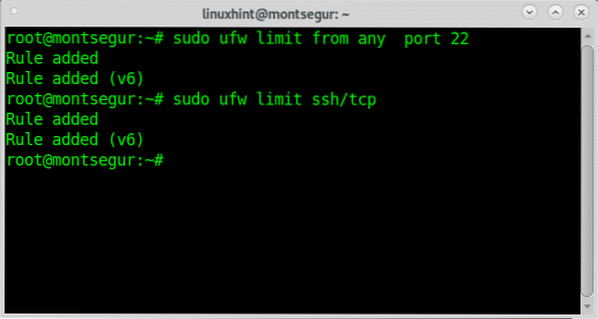

Att begränsa rate_limit med UFW är ganska enkelt, det här gör att vi kan förhindra missbruk genom att begränsa antalet varje värd kan upprätta, med UFW som begränsar hastigheten för ssh skulle vara:

# sudo ufw limit från valfri port 22# sudo ufw limit ssh / tcp

För att se hur UFW gjorde uppgiften lätt nedan har du en översättning av UFW-instruktionen ovan för att instruera samma:

# sudo iptables -A ufw-user-input -p tcp -m tcp --port 22 -m anslutning --ctstate NY-m nyligen --set --namn STANDARD --mask 255.255.255.0 - källa

#sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -m anslutning --ctstate NYHET

-m senaste --uppdatering --sekunder 30 --hitcount 6 - namn STANDARD --mask 255.255.255.255

--rsource -j ufw-user-limit

# sudo iptables -A ufw-user-input -p tcp -m tcp --dport 22 -j ufw-user-limit-accept

Reglerna skrivna ovan med UFW skulle vara:

Jag hoppas att du tyckte att den här guiden om de bästa metoderna för säkerhet för installation av Debian Firewall är användbar.

Phenquestions

Phenquestions