Denna handledning visar hur man installerar BurpSuite på Debian, hur man ställer in din webbläsare (i den här självstudien visar jag bara hur man ställer in den på Firefox) och SSL-certifikat och hur man fångar paket utan tidigare proxykonfiguration på målet genom att kombinera det med ArpSpoof och konfigurera Invisible Proxy för att lyssna.

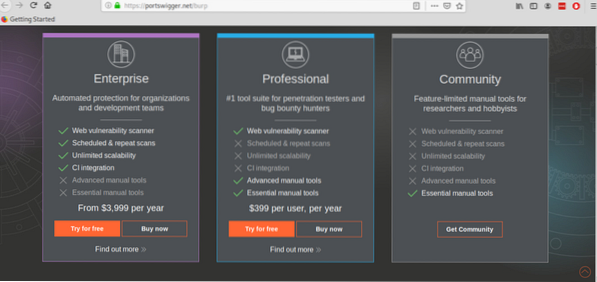

För att börja installera BurpSuite besök och välj alternativet Get Community (det tredje) för att få BurpSuite gratis.

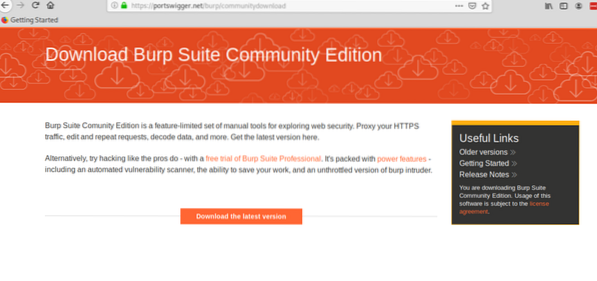

I nästa skärm klickar du på “Ladda ner den senaste versionen” orange knapp för att fortsätta.

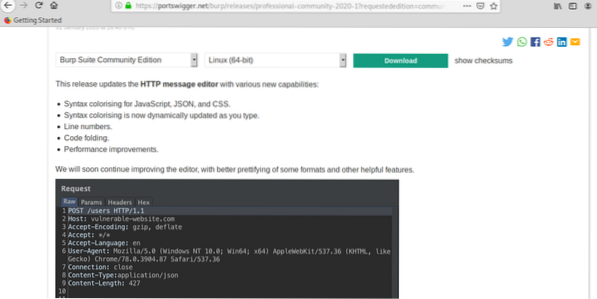

Klicka på den gröna nedladdningsknappen.

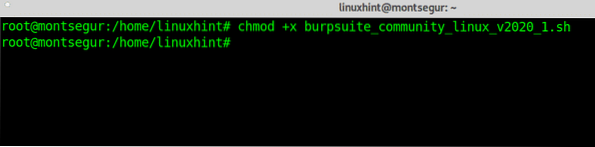

Rädda .sh-skript och ge körningstillstånd genom att köra:

# chmod + xI det här fallet för den aktuella versionen vid det här datumet kör jag:

# chmod + x burpsuite_community_linux_v2020_1.sh

När körningsrättigheterna gavs kör du skriptet genom att köra:

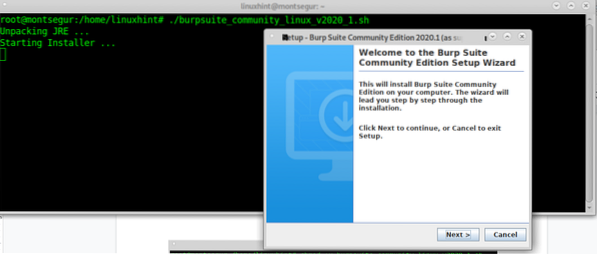

# ./ burpsuite_community_linux_v2020_1.shEtt GUI-installationsprogram frågar, tryck på “Nästa" att fortsätta.

Lämna standardinstallationskatalogen (/ opt / BurpSuiteCommunity) såvida du inte behöver en annan plats och tryck Nästa att fortsätta.

Sök efter "Skapa Symlink" och lämna standardkatalogen och tryck Nästa.

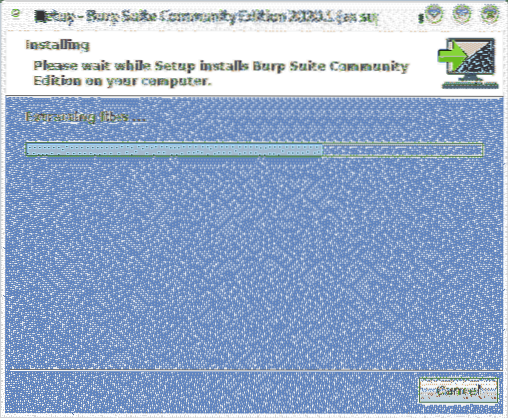

Installationsprocessen startar:

När processen är klar klickar du på Avsluta.

Från din meny för X-Window-hanteringsapp väljer du BurpSuite, i mitt fall låg den i kategorin “Övrig”.

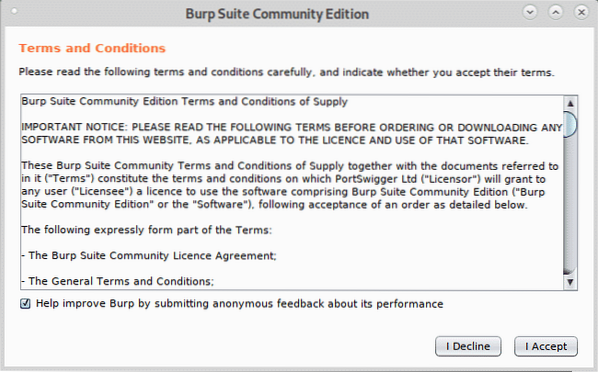

Bestäm om du vill dela din BurpSuite-upplevelse eller inte, klicka på Jag avböjer, eller Jag accepterar att fortsätta.

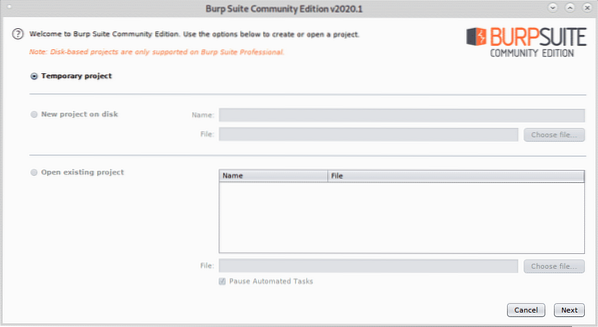

Lämna Tillfälligt projekt och tryck Nästa.

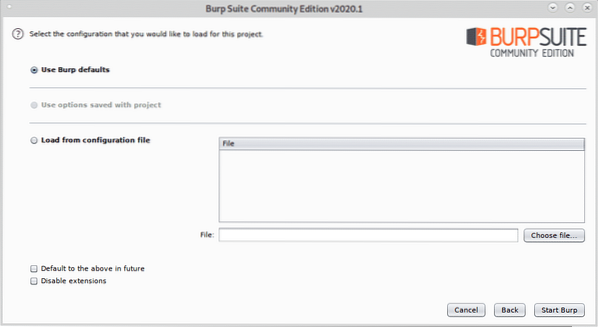

Lämna Använd Burp-standardvärden och tryck Starta Burp för att starta programmet.

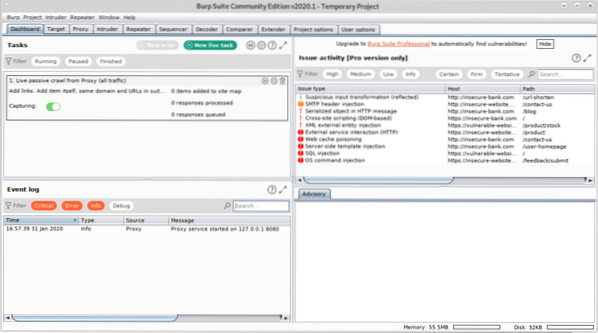

Du ser BurpSuite-huvudskärmen:

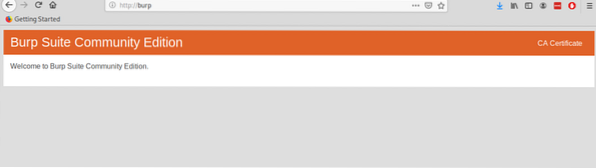

Innan du fortsätter, öppna Firefox och öppna http: // burp.

En skärm som liknar nedan visas, i det övre högra hörnet klickar du på CA-certifikat.

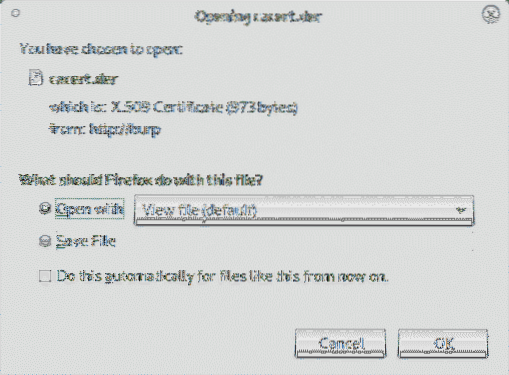

Ladda ner och spara certifikatet.

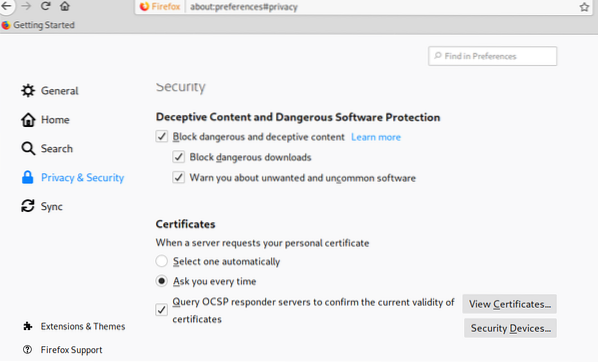

Klicka på på Firefox-menyn Inställningar, klicka sedan på Sekretess och säkerhet och rulla ner tills du hittar avsnittet Certifikat och klicka sedan på Visa certifikat enligt nedanstående:

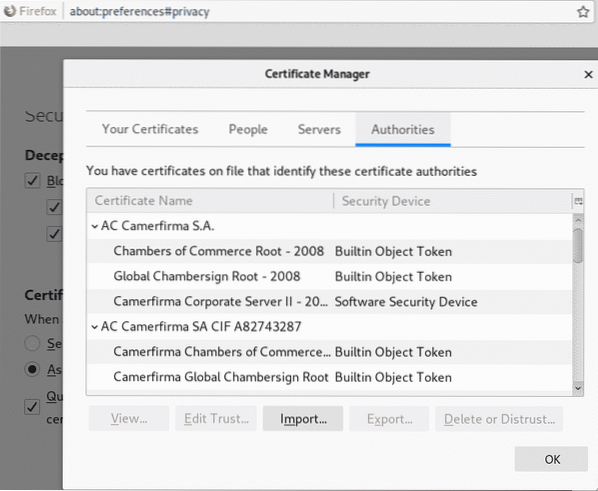

Klicka på Importera:

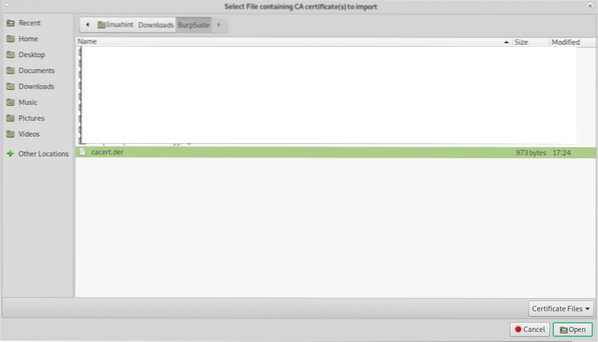

Välj certifikatet du fick tidigare och tryck på Öppna:

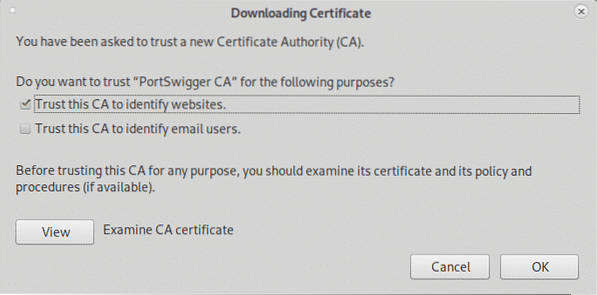

Klicka på "Lita på denna CA för att identifiera webbplatser.”Och tryck OK.

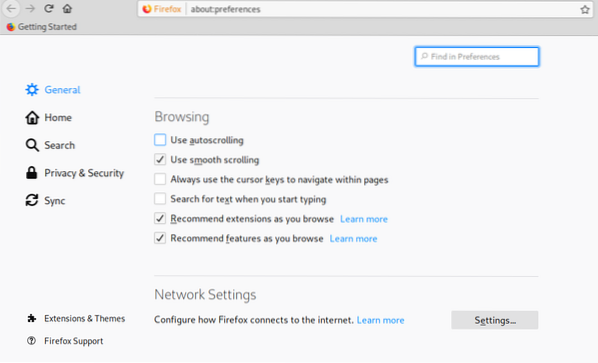

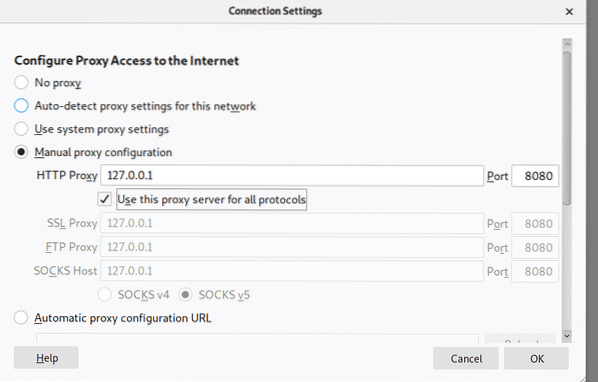

Klicka fortfarande på Firefox-inställningsmenyn Allmän i menyn till vänster och bläddra ner tills du når Nätverksinställningar, klicka sedan på inställningar.

Välj Manuell proxykonfiguration och i Http proxy fältet ställa in IP 127.0.0.1, bocka för “Använd denna proxyserver för alla protokoll", Klicka sedan OK.

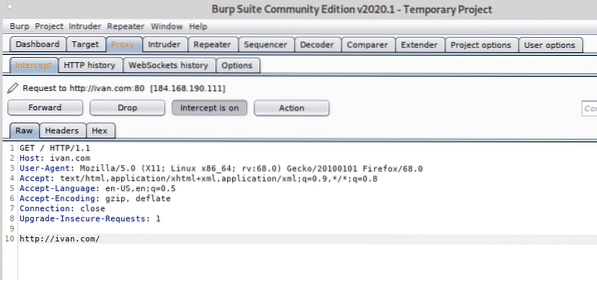

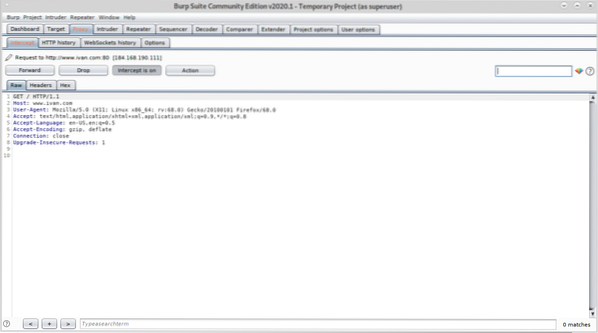

Nu är BurpSuite redo att visa hur den kan fånga upp trafik genom den när den definieras som proxy. Klicka på på BurpSuite Ombud fliken och sedan på Genskjuta underfliken och se till avlyssning är på och besöka vilken webbplats som helst från din Firefox-webbläsare.

Förfrågan mellan webbläsaren och den besökta webbplatsen kommer att gå igenom Burpsuite, så att du kan ändra paketen som i en Man in the Middle attack.

Exemplet ovan är den klassiska Proxy-funktionen för nybörjare. Ändå kan du inte alltid konfigurera målets proxy, om du gjorde det skulle en keylogger vara mer användbar än en Man In the Middle-attack.

Nu kommer vi att använda DNS och Osynlig proxy funktion för att fånga trafik från ett system som vi inte kan konfigurera proxy på.

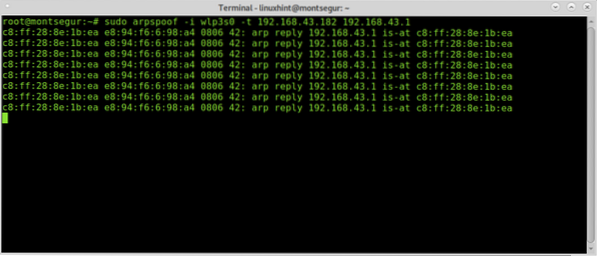

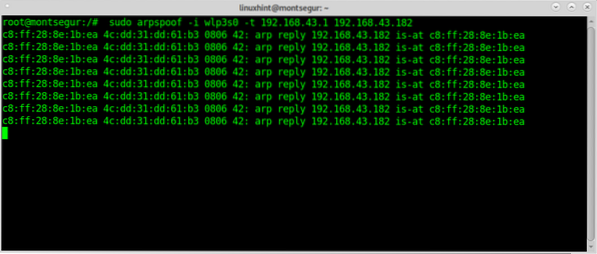

För att börja köra Arpspoof (på Debian och baserade Linux-system kan du installera med genom apt install dsniff) När dsniff har installerats med arpspoof, för att fånga paket från målet till routern på konsolkörningen:

# sudo arpspoof -i

Sedan för att fånga paket från routern till målet körs i en andra terminal:

# sudo arpspoof -i

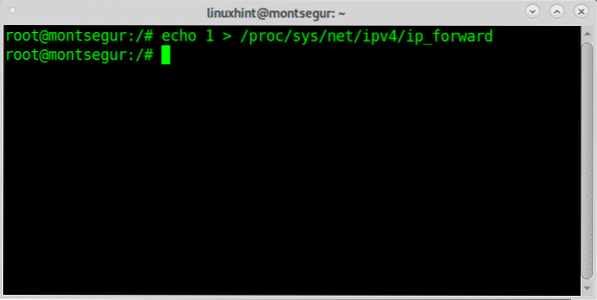

För att förhindra blockering av offret, aktivera IP-vidarebefordran:

# echo 1> / proc / sys / net / ipv4 / ip_forward

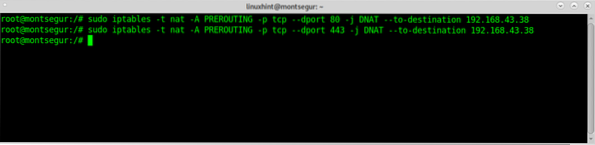

Omdirigera all trafik till port 80 och 443 till din enhet med iptables genom att köra kommandona nedan:

# sudo iptables -t nat -A PREROUTING -p tcp --dport 80 -j DNAT --to-destination192.168.43.38

# sudo iptables -t nat -A PREROUTING -p tcp --dport 443 -j DNAT --to-destination

192.168.43.38

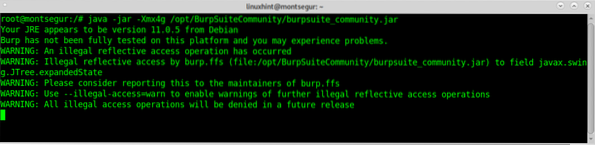

Kör BurpSuite som root, annars fungerar inte några steg som att aktivera nya proxyservern på specifika portar:

# java -jar -Xmx4g / opt / BurpSuiteCommunity / burpsuite_community.burk

Om följande varning visas trycker du på OK för att fortsätta.

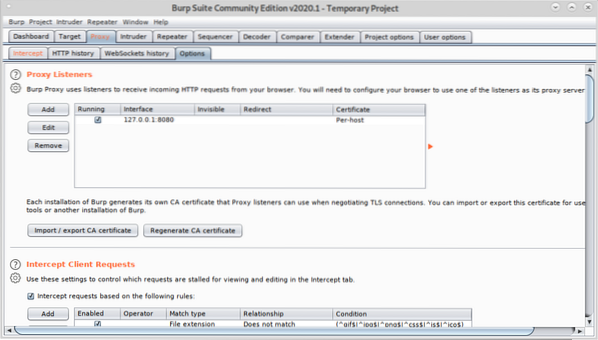

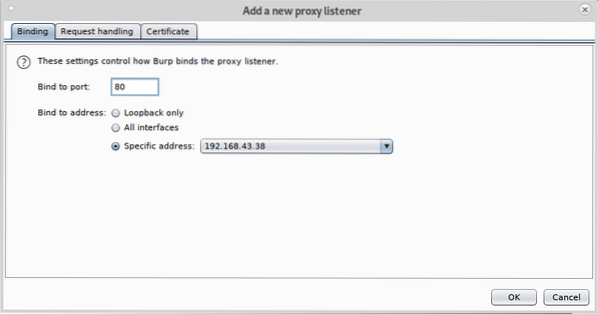

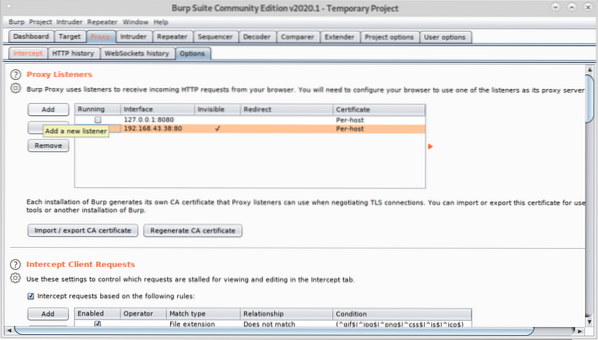

När BurpSuite är öppen klickar du på Ombud>alternativ och klicka på Lägg till knapp.

Välj 80 och igen Specifik adress välj din IP-adress för lokalt nätverk:

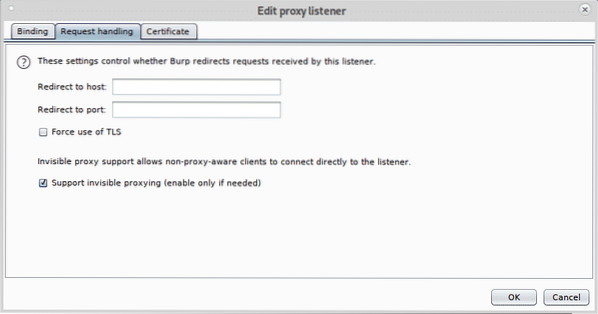

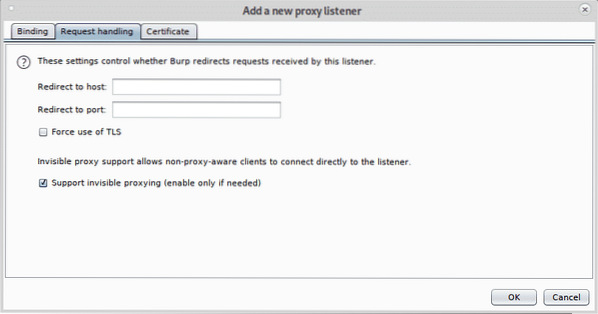

Klicka sedan på Begär hantering flik, bock Stöd osynlig proxying (aktivera endast vid behov) och tryck OK.

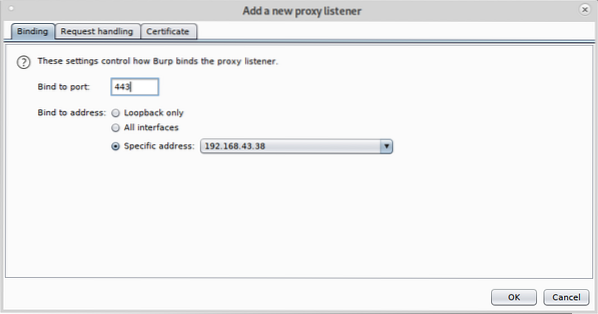

Upprepa stegen ovan nu med port 443, klicka på Lägg till.

Ställ in port 443 och välj igen din lokala nätverks IP-adress.

Klicka på Begär hantering, bockstöd för osynlig fullmakt och tryck OK.

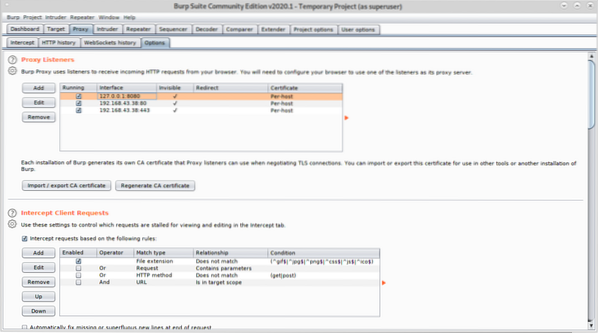

Markera alla proxyservrar som löpande och osynliga.

Nu från målenheten besöker en webbplats, visar fliken Avlyssning fångsten:

Som du ser lyckades du fånga paket utan tidigare proxykonfiguration i målets webbläsare.

Jag hoppas att du tyckte att den här guiden om BurpSuite var användbar. Fortsätt följa LinuxHint för fler tips och uppdateringar om Linux och nätverk.

Phenquestions

Phenquestions