Vikten och efterfrågan på cybersäkerhet:

Först och främst måste vi veta vikten av cybersäkerhet och jag vill att du ska veta att med varje framsteg inom informationstekniken, som är nästan varje dag, uppstår ett säkerhetsproblem med det. Denna oro ökar efterfrågan och behovet av professionella inom informationssäkerhet i säkerhetsvärlden. Och det är hur snabbt cybersäkerhetsindustrin växer. Om du planerar att gå med i cybersäkerhet kommer du att vara glad att veta att arbetslösheten inom detta område är 0% och att denna arbetslöshet kommer att bestå även de kommande åren. Cybersecurity Ventures, en ledande forskare och förläggare inom cybersäkerhet, har förutsagt att det kommer att finnas 3.5 miljoner jobb inom cybersäkerhet år 2021.

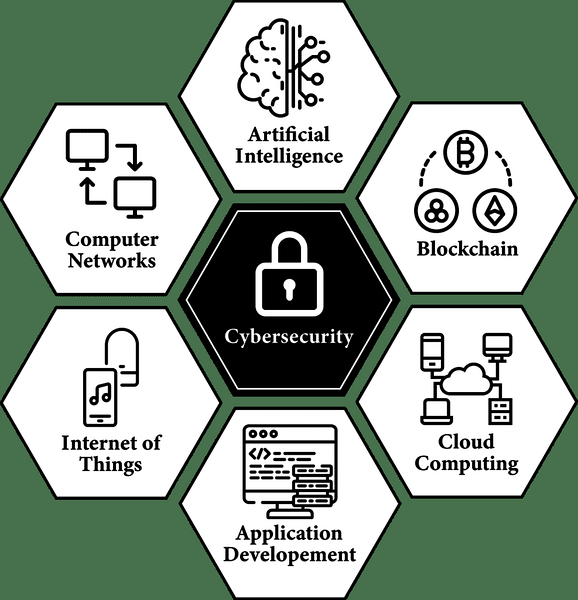

Var är cybersäkerhet tillämplig?

För det mesta kommer du att höra många olika namn för detta fält som informationssäkerhet, cybersäkerhet eller etisk hacking men alla dessa betyder mer eller mindre samma. Säkerhet är inte bara ett område som är relaterat till ett eller flera perspektiv på teknik utan det är den vitala och integrerade delen av alla tekniska fenomen från de mest innovativa som Artificiell intelligens (AI), Cloud Computing, Blockchain, Internet of Things (IoT) till de flesta traditionella som datornät, applikationsdesign och utveckling. Och det är särskilt viktigt för dessa tekniker, eftersom utan deras säkerhet skulle var och en av dem kollapsa och bli en katastrof istället för att vara en facilitator.

Etiskt hackande:

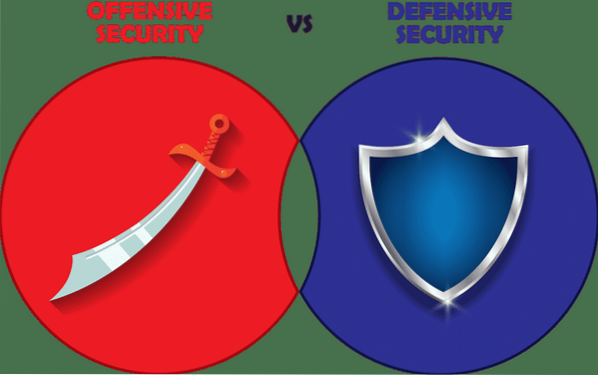

Handlingen att angripa eller försvara ett företags tillgångar för företagets eget bästa eller för att bedöma deras säkerhet kallas etisk hacking. Även om det finns sådana hackare som hackar eller attackerar oetiskt för sina egna motiv och med avsikt att störa, kommer vi dock här bara diskutera etiska hackare som testar företagens säkerhet och säkerhet för dem och dessa fungerar på ett etiskt sätt för förbättring av deras kunders säkerhet. Dessa etiska hackare, på grundval av roller, är indelade i två huvudkategorier, dvs.e., Offensiv säkerhet och defensiv säkerhet, och dessa kategorier fungerar på motsatt sätt för att utmana varandras arbete för att ge och upprätthålla maximal säkerhet.

Stötande säkerhet:

Med stötande säkerhet avses användningen av proaktiva och attackerande tekniker för att kringgå ett företags säkerhet för att bedöma företagets säkerhet. En stötande säkerhetspersonal angriper sina kunders tillgångar i realtid precis som en oetisk hackare men med samtycke och i enlighet med villkoren för sin klient vilket gör den till en etisk. Denna kategori av säkerhetsteam kallas också Red Teaming och de personer som tränar det, individuellt eller i grupper, kallas Red Teamers eller Penetration Testers. Följande är några av de olika smakerna av uppgifter för stötande säkerhetspersonal:

Penetrationstestning eller sårbarhetsanalys:

Penetrationstestning eller sårbarhetsanalys innebär att aktivt söka efter en befintlig exploatering i företaget genom att försöka attackera på alla olika sätt och se om de verkliga angriparna kan sluta kompromissa eller bryta dess konfidentialitet, integritet eller tillgänglighet. Dessutom, om det finns några sårbarheter, ska de rapporteras av Red Team och lösningar föreslås också för dessa sårbarheter. De flesta företag anställer etiska hackare eller registrerar sig i bug-bounty-program för att testa sin plattform och tjänster och dessa hackare får betalt i utbyte för att hitta, rapportera och inte avslöja offentligt dessa sårbarheter innan de lappas.

Kodning av skadlig programvara:

Med skadlig programvara avses skadlig programvara. Denna skadliga programvara kan vara mångsidig beroende på tillverkaren men dess främsta motiv är att orsaka skada. Dessa skadliga program kan ge ett sätt för angriparna att automatisera instruktioner i målet. Ett sätt att skydda mot dessa skadliga program är anti-malware och antivirus-system. Red Teamer spelar också en roll när det gäller att utveckla och testa skadlig programvara för bedömning av anti-malware och antivirus-system som är installerade i företag.

Utveckling av penetrationstestverktyg:

Några av de röda teamuppgifterna kan automatiseras genom att utveckla verktyg för attacktekniker. Röda team-team utvecklar också dessa verktyg och programvara som automatiserar sina sårbarhetsprovningsuppgifter och gör dem också tid och kostnadseffektiva. Andra kan också använda dessa penetrationstestverktyg för säkerhetsbedömning.

Defensiv säkerhet:

Å andra sidan är defensiv säkerhet att tillhandahålla och förbättra säkerheten med hjälp av reaktiva och defensiva metoder. Arbetet med defensiv säkerhet är mer varierat jämfört med offensiv säkerhet eftersom de måste hålla koll på alla aspekter som angriparen kan attackera från medan det offensiva laget eller angriparna kan använda valfritt antal metoder för att attackera. Detta kallas också Blue Teaming eller Security Operation Center (SOC) och de som tränar det kallas Blue Teamers eller SOC engineer. Uppgifter för Blue Teamers inkluderar:

Säkerhetsövervakning:

Säkerhetsövervakning innebär att hantera och övervaka säkerheten för en organisation eller ett företag och för att säkerställa att tjänster används rätt och korrekt av dess avsedda användare. Dessa inkluderar vanligtvis övervakning av användarnas beteende och aktiviteter för applikationer och tjänster. Det blå laget som gör det här jobbet kallas ofta säkerhetsanalytiker eller SOC-analytiker.

Hotjakt:

Att aktivt hitta och jaga ett hot i eget nätverk som kanske redan har äventyrat det kallas hotjakt. Dessa utförs vanligtvis för alla tysta angripare som Advanced Persistent Threat (APT) -grupper, som inte är lika synliga som vanliga angripare. I hotjaktprocessen söks dessa grupper av angripare aktivt i nätverket.

Incidentrespons:

Som namnet antyder utförs insatsåtgärder när en angripare antingen aktivt försöker eller redan har brutit mot företagets säkerhet, vilket är svaret för att minimera och mildra attacken och spara företagets data och integritet från att gå förlorad eller läcka ut.

Rättsmedicin:

Närhelst ett företag bryts, utförs kriminalteknik för att extrahera artefakter och information om överträdelsen. Dessa artefakter inkluderar information om hur angriparen attackerade, hur attacken kunde lyckas, vem som var angriparen, vad var angriparens motiv, hur mycket data som har läckt ut eller förlorats, hur man kan återställa de förlorade data, var det finns några sårbarheter eller mänskliga fel och alla de artefakter som kan hjälpa företaget i alla fall efter överträdelsen. Dessa kriminaltekniker kan vara användbara för att korrigera de nuvarande svagheterna, hitta ansvarsfulla personer för attacken eller för att tillhandahålla information om öppen källkod för demontering och misslyckande av angripares framtida attacker och planer.

Återvinning av skadlig programvara:

Att konvertera eller vända om den körbara eller binära filen till någon mänsklig tolkbar källkod för programmeringsspråk och sedan försöka förstå hur skadlig programvara fungerar och sedan hitta en väg ut för att hjälpa till i kriminalteknik, bakdörrar, angripares identifiering eller annan information som kan vara användbart, sägs vara att vända om skadlig programvara.

Säker applikationsutveckling:

Blå teamers övervakar och försvarar inte bara säkerheten för sina kunder utan de hjälper också eller ibland själva utformar applikationsarkitekturen och utvecklar dem med tanke på dess säkerhetsperspektiv för att undvika att de attackeras.

Slutsats

Detta sammanfattar i stort sett allt i korthet om vikten, omfattningen och den ouppfyllda efterfrågan inom området etisk hacking tillsammans med olika typer av etiska hackares roller och skyldigheter. Hoppas du tycker att den här bloggen är användbar och informativ.

Phenquestions

Phenquestions