Ett inbrottsdetekteringssystem kan varna oss mot DDOS, brute force, exploits, dataläckage och mer, det övervakar vårt nätverk i realtid och interagerar med oss och med vårt system när vi bestämmer.

På LinuxHint har vi tidigare tillägnat Snort två tutorials, Snort är ett av de ledande intrångsdetekteringssystemen på marknaden och förmodligen det första. Artiklarna installerade och använde Snort Intrusion Detection System för att skydda servrar och nätverk och konfigurera Snort IDS och skapa regler.

Den här gången visar jag hur jag ställer in OSSEC. Servern är kärnan i programvaran, den innehåller regler, händelseposter och policyer medan agenter är installerade på enheterna för att övervaka. Agenter levererar loggar och informerar om incidenter till servern. I den här handledningen installerar vi bara serversidan för att övervaka den använda enheten, servern innehåller redan agentfunktioner till den enhet den är installerad i.

OSSEC-installation:

Först och främst kör:

apt install libmariadb2För Debian- och Ubuntu-paket kan du ladda ner OSSEC Server på https: // uppdateringar.atomicorp.com / kanaler / ossec / debian / pool / main / o / ossec-hids-server /

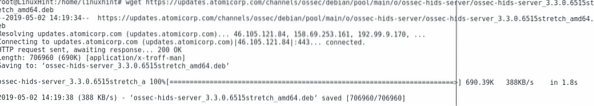

För denna handledning laddar jag ner den aktuella versionen genom att skriva i konsolen:

wget https: // uppdateringar.atomicorp.com / kanaler / ossec / debian / pool / main / o /ossec-hids-server / ossec-hids-server_3.3.0.6515stretch_amd64.deb

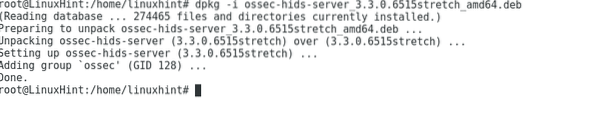

Kör sedan:

dpkg -i ossec-hids-server_3.3.0.6515stretch_amd64.deb

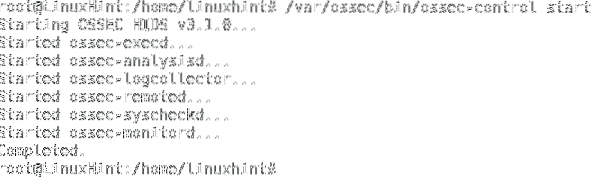

Starta OSSEC genom att köra:

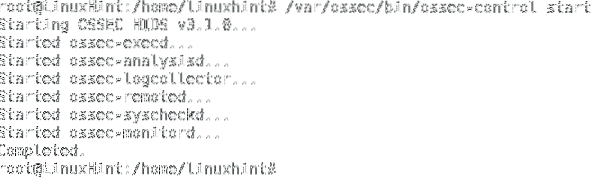

/ var / ossec / bin / ossec-kontroll start

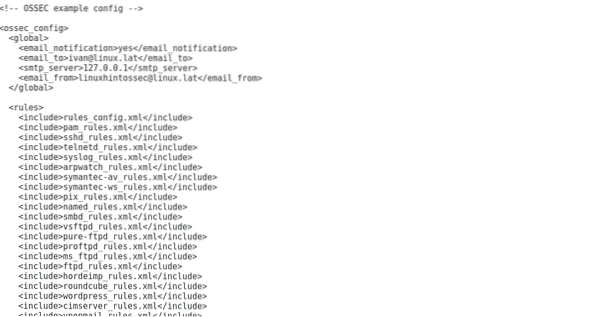

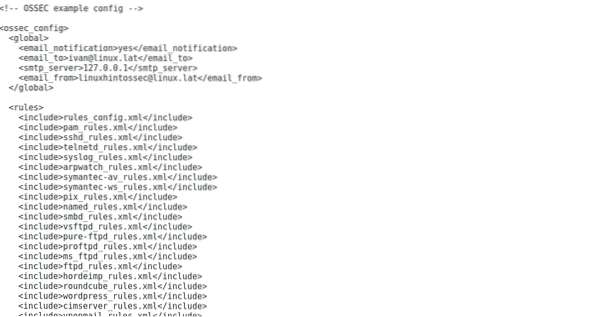

Som standard aktiverade vår installation inte e-postmeddelanden för att redigera den

nano / var / ossec / etc / ossec.konfFörändra

För

Och lägg till:

Tryck ctrl + x och Y för att spara och avsluta och starta OSSEC igen:

/ var / ossec / bin / ossec-kontroll start

Notera: om du vill installera OSSECs agent på en annan enhetstyp:

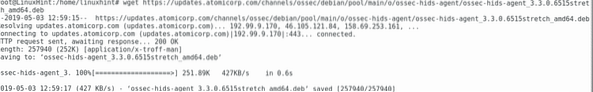

wget https: // uppdateringar.atomicorp.com / kanaler / ossec / debian / pool / main / o /ossec-hids-agent / ossec-hids-agent_3.3.0.6515stretch_amd64.deb

dpkg -i ossec-hids-agent_3.3.0.6515stretch_amd64.deb

Återigen kan vi kontrollera konfigurationsfilen för OSSEC

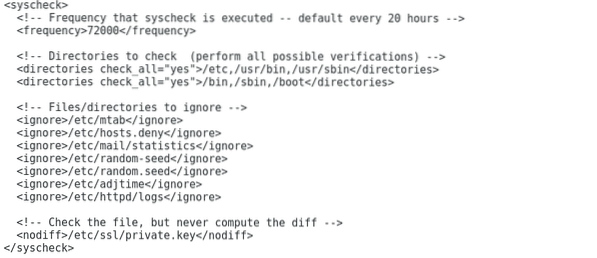

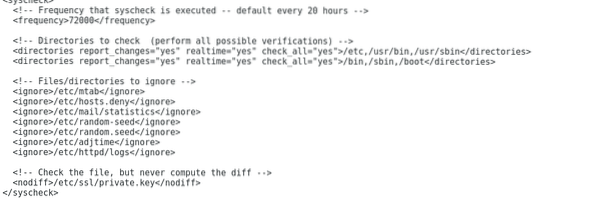

nano / var / ossec / etc / ossec.konf Bläddra ner för att nå Syscheck-avsnittet

Bläddra ner för att nå Syscheck-avsnittet

Här kan du bestämma de kataloger som kontrolleras av OSSEC och revisionsintervallen. Vi kan också definiera kataloger och filer som ska ignoreras.

För att ställa in OSSEC för att rapportera händelser i realtid redigerar du raderna

Till

/ usr / sbin

Så här lägger du till en ny katalog för OSSEC för att kontrollera lägga till en rad:

Stäng nano genom att trycka på CTRL + X och Y och typ:

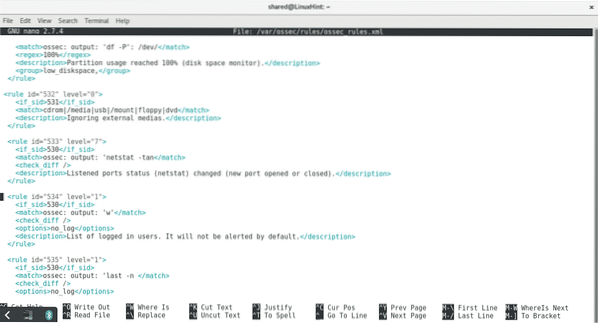

nano / var / ossec / regler / ossec_rules.xml

Den här filen innehåller OSSEC: s regler, regelnivån avgör systemets svar. Till exempel rapporterar OSSEC som standard bara om nivå 7-varningar, om det finns någon regel med nivå lägre än 7 och du vill få information när OSSEC identifierar händelsen, redigera nivånumret för 7 eller högre. Till exempel om du vill bli informerad när en värd avblockeras av OSSEC: s Active Response, redigera följande regel:

Till:

Ett säkrare alternativ kan vara att lägga till en ny regel i slutet av filen som skriver om den tidigare:

Nu har vi OSSEC installerat på lokal nivå, i nästa handledning lär vi oss mer om OSSEC-regler och konfiguration.

Jag hoppas att du tyckte att den här handledningen var användbar för att komma igång med OSSEC, fortsätt följa LinuxHint.com för fler tips och uppdateringar om Linux.

Phenquestions

Phenquestions