Slutanvändare kan använda SAML SSO för att autentisera till ett eller flera AWS-konton och få tillgång till vissa positioner tack vare Oktas integration med AWS. Okta-administratörer kan ladda ner roller till Okta från en eller flera AWS och allokera dem till användare. Dessutom kan Okta-administratörer också ställa in längden på den autentiserade användarsessionen med Okta. AWS-skärmar som innehåller en lista över AWS-användarroller tillhandahålls slutanvändarna. De kan välja en inloggningsroll att anta, vilket kommer att avgöra deras behörighet för den autentiserade sessionens längd.

För att lägga till ett enda AWS-konto till Okta, följ dessa instruktioner nedan:

Konfigurera Okta som identitetsleverantör:

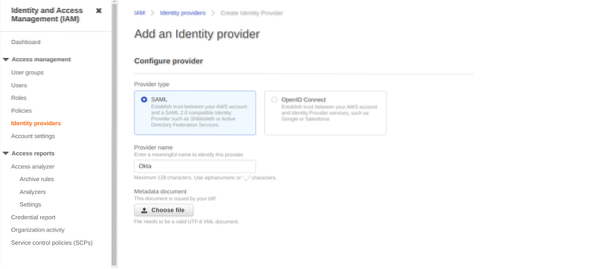

Först och främst måste du konfigurera Okta som en identitetsleverantör och upprätta en SAML-anslutning. Logga in på din AWS-konsol och välj alternativet "Identitets- och åtkomsthantering" i rullgardinsmenyn. Från menyraden öppnar du "Identitetsleverantörer" och skapar en ny instans för identitetsleverantörer genom att klicka på "Lägg till leverantör.”En ny skärm visas, känd som skärmen Konfigurera leverantör.

Välj här "SAML" som "Provider Type", ange "Okta" som "Provider name" och ladda upp metadatadokumentet som innehåller följande rad:

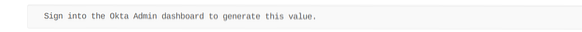

När du är klar med konfigurationen av identitetsleverantören går du till listan över identitetsleverantörer och kopierar värdet "Provider ARN" för den identitetsleverantör som du just har utvecklat.

Lägga till identitetsleverantör som tillförlitlig källa:

När du har konfigurerat Okta som identitetsleverantör som Okta kan hämta och allokera till användare kan du bygga eller uppdatera befintliga IAM-positioner. Okta SSO kan bara erbjuda dina användare roller som är konfigurerade för att ge åtkomst till den tidigare installerade Okta SAML Identity Provider.

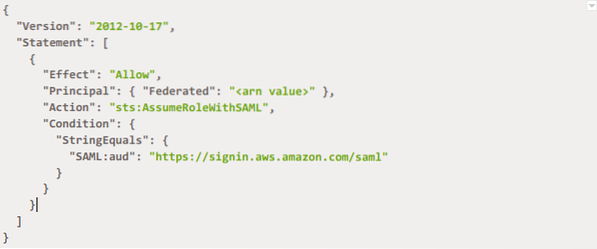

För att ge åtkomst till redan närvarande roller i kontot väljer du först den roll du vill att Okta SSO ska använda från alternativet "Roller" i menyraden. Redigera "Trust Relationship" för den rollen från fliken text relations. För att tillåta SSO i Okta att använda SAML Identity Provider som du konfigurerade tidigare måste du ändra IAM-förtroendepolicy. Om din policy är tom, skriv följande kod och skriv över

Annars redigerar du bara det redan skrivna dokumentet. Om du vill ge åtkomst till en ny roll, gå till Skapa roll från fliken Roller. Använd SAML 2 för typen av betrodd enhet.0 federation. Fortsätt till behörighet efter att du har valt IDP: s namn som SAML-leverantör, i.e., Okta, och möjliggör ledning och programmatisk kontrollåtkomst. Välj den policy som ska tilldelas den nya rollen och slutför konfigurationen.

Skapa API-åtkomstnyckeln för Okta för nedladdning av roller:

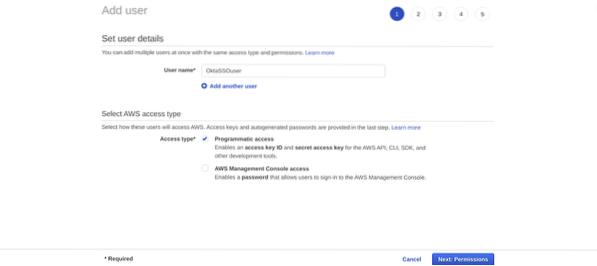

Skapa en AWS-användare med unika behörigheter för att Okta automatiskt importerar en lista med möjliga roller från ditt konto. Detta gör det snabbt och säkert för administratörer att delegera användare och grupper till vissa AWS-roller. För att göra detta, välj först IAM från konsolen. I den listan klickar du på Användare och Lägg till användare från den panelen.

Klicka på Behörigheter när du har lagt till användarnamn och gett den programmatiska åtkomsten. Skapa policy efter att du har valt alternativet "Bifoga policyer" direkt och klicka på "Skapa policy.”Lägg till koden nedan och ditt policydokument kommer att se ut så här:

Mer information finns i AWS-dokumentationen om det behövs. Ange önskat namn på din policy. Gå tillbaka till fliken Lägg till användare och bifoga den nyligen skapade policyn till den. Sök efter och välj den policy du just har skapat. Spara nu de visade knapparna, i.e., Access Key Id och Secret Access Key.

Konfigurera AWS-kontoförbundet:

När du har slutfört alla ovanstående steg öppnar du AWS-konto-federationsappen och ändrar några standardinställningar i Okta. Redigera din miljötyp på fliken Logga in. ACS URL kan ställas in i området ACS URL. Generellt är ACS URL-området valfritt; du behöver inte infoga den om din omgivningstyp redan är angiven. Ange leverantörens ARN-värde för den identitetsleverantör som du har skapat när du konfigurerar Okta och ange också sessionstiden. Slå samman alla tillgängliga roller som tilldelats någon genom att klicka på alternativet Gå med i alla roller.

När du har sparat alla dessa ändringar, välj nästa flik, i.e., Fliken Provisioning och redigera dess specifikationer. AWS Account Federation-appintegration stöder inte provisionering. Ge API-åtkomst till Okta för nedladdning av listan över AWS-roller som används under användartilldelningen genom att aktivera API-integrationen. Ange de nyckelvärden som du har sparat efter att ha skapat åtkomsttangenterna i respektive fält. Ange ID för alla dina anslutna konton och verifiera API-referenser genom att klicka på alternativet Test API-referenser.

Skapa användare och ändra kontoattribut för att uppdatera alla funktioner och behörigheter. Välj nu en testanvändare från skärmen Tilldela personer som testar SAML-anslutningen. Välj alla regler som du vill tilldela den testanvändaren från SAML-användarrollerna som finns på skärmen Användartilldelning. Efter att ha slutfört tilldelningsprocessen visar Oktas instrumentpanel en AWS-ikon. Klicka på det alternativet efter att du loggat in på testanvändarkontot. Du ser en skärm med alla uppgifter som tilldelats dig.

Slutsats:

SAML tillåter användare att använda en uppsättning autentiseringsuppgifter och ansluta till andra SAML-aktiverade webbappar och tjänster utan ytterligare inloggningar. AWS SSO gör det enkelt att halvvägs övervaka federerad åtkomst till olika AWS-poster, tjänster och applikationer och ger kunderna enkel inloggningsupplevelse till alla deras tilldelade poster, tjänster och applikationer från en plats. AWS SSO arbetar med en identitetsleverantör efter eget val, dvs.e., Okta eller Azure via SAML-protokoll.

Phenquestions

Phenquestions