Installera ett intrångsdetekteringssystem (IDS) för att veta om systemet har hackats

Det första du ska göra efter misstankar om en hackerattack är att ställa in ett IDS (Intrusion Detection System) för att upptäcka avvikelser i nätverkstrafiken. Efter att en attack har ägt rum kan den komprometterade enheten bli en automatiserad zombie i hackertjänsten. Om hackaren definierade automatiska uppgifter inom offrets enhet, kommer dessa uppgifter sannolikt att producera avvikande trafik som kan upptäckas av Intrusion Detection Systems som OSSEC eller Snort som förtjänar en dedikerad handledning varje, vi har följande för dig att komma igång med mest populär:

- Konfigurera Snort IDS och skapa regler

- Komma igång med OSSEC (Intrusion Detection System)

- Snortvarningar

- Installera och använda Snort Intrusion Detection System för att skydda servrar och Nätverk

Dessutom måste du utföra ytterligare uppgifter som anges nedan till IDS-installationen och korrekt konfiguration.

Övervaka användarnas aktivitet för att veta om systemet har hackats

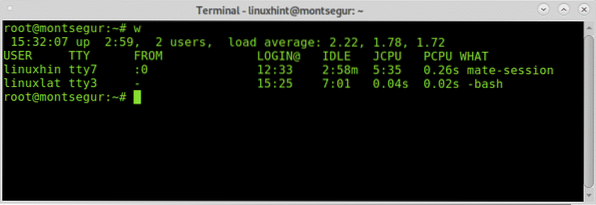

Om du misstänker att du har hackats är det första steget att se till att inkräktaren inte är inloggad i ditt system, du kan uppnå det med kommandon ”w”Eller”vem”, Den första innehåller ytterligare information:

# w

Notera: kommandon "w" och "who" kanske inte visar användare som är inloggade från pseudoterminaler som Xfce terminal eller MATE terminal.

Den första kolumnen visar Användarnamn, i detta fall loggas linuxhint och linuxlat, den andra kolumnen TTY visar terminalen, kolumnen FRÅN visar användaradressen, i det här fallet finns det inte fjärranvändare men om de var kunde du se IP-adresser där. De [e-postskyddad] kolumnen visar inloggningstiden, kolumnen JCPU sammanfattar protokollet från processen som utförs i terminalen eller TTY. de PCPU visar CPU: n som konsumeras av processen som anges i den sista kolumnen VAD. CPU-information är estimativ och inte exakt.

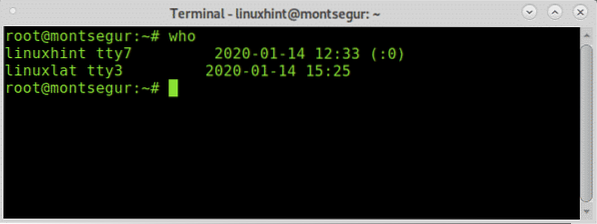

Medan w är lika med att utföra drifttid, vem och ps -a tillsammans är ett annat alternativ men mindre informativt kommandot ”vem”:

# vem

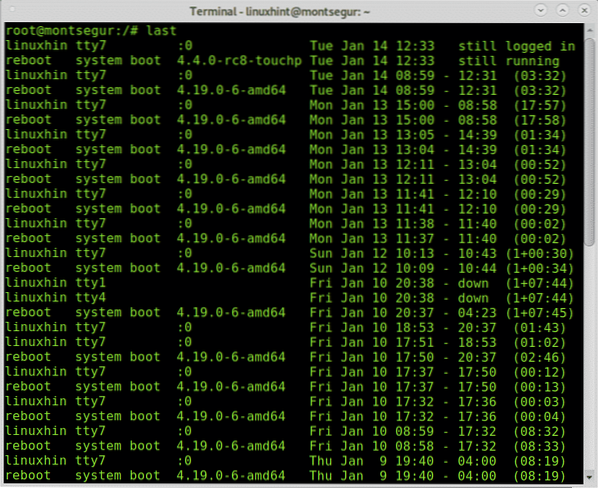

Ett annat sätt att övervaka användarnas aktivitet är genom kommandot "sista" som gör det möjligt att läsa filen wtmp som innehåller information om inloggningsåtkomst, inloggningskälla, inloggningstid, med funktioner för att förbättra specifika inloggningshändelser, för att prova att köra:

# sista

Utdata visar användarnamn, terminal, källadress, inloggningstid och sessionens totala varaktighet.

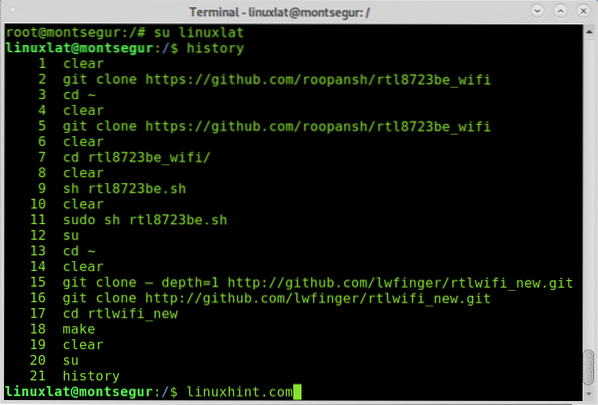

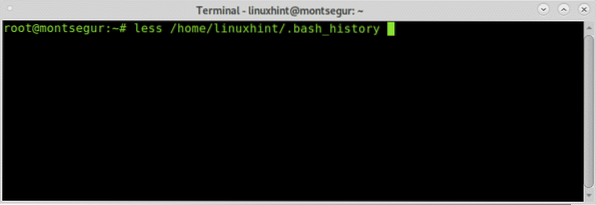

Om du misstänker skadlig aktivitet av en specifik användare kan du kontrollera bash-historiken, logga in som den användare du vill undersöka och köra kommandot historia som i följande exempel:

# su# historia

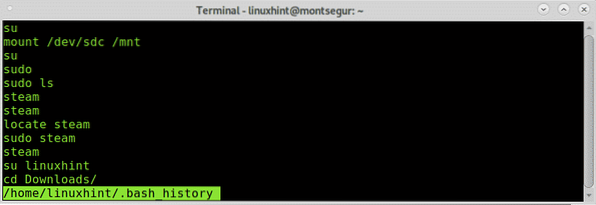

Ovan kan du se kommandohistoriken, den här kommandon fungerar genom att läsa filen ~ /.bash_history finns i användarnas hem:

# mindre / hem /

Du kommer att se samma utdata i den här filen än när du använder kommandot “historia”.

Självklart kan den här filen enkelt tas bort eller dess innehåll förfalskas, informationen från den får inte ses som ett faktum, men om angriparen körde ett "dåligt" kommando och glömde att ta bort historiken kommer den.

Kontrollerar nätverkstrafik för att veta om systemet har hackats

Om en hacker bryter mot din säkerhet finns det stora sannolikheter att han lämnade en bakdörr, ett sätt att komma tillbaka, ett skript som levererar specificerad information som skräppost eller bryter bitcoins, någon gång om han behöll något i ditt system för att kommunicera eller skicka någon information du måste vara kunna märka det genom att övervaka din trafik och letar efter ovanlig aktivitet.

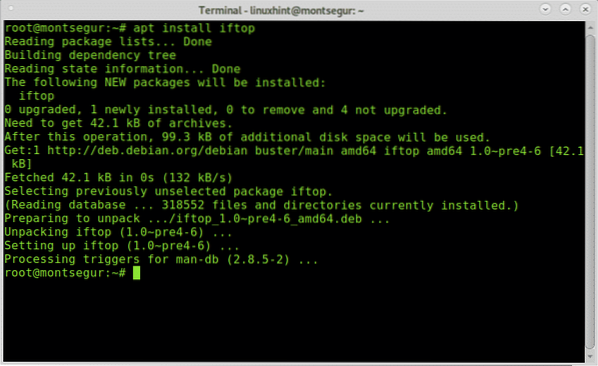

Till att börja kan du köra kommandot iftop som inte kommer som standard på Debian-installation. På sin officiella webbplats beskrivs Iftop som "det översta kommandot för bandbreddsanvändning".

Så här installerar du det på Debian och baserade Linux-distributionskörningar:

# apt install iftop

När du har installerat kör den med sudo:

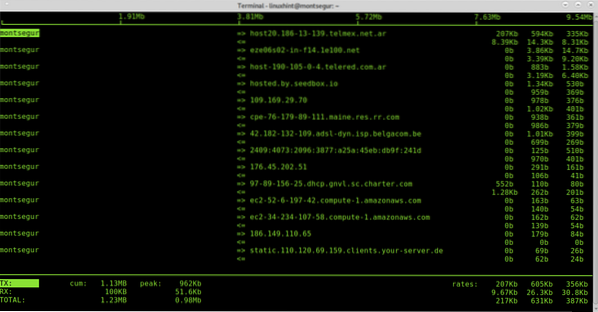

# sudo iftop -i

Den första kolumnen visar localhost, i detta fall montsegur, => och <= indicates if traffic is incoming or outgoing, then the remote host, we can see some hosts addresses, then the bandwidth used by each connection.

När du använder iftop stänger alla program som använder trafik som webbläsare, budbärare, för att kasta så många godkända anslutningar som möjligt för att analysera vad som finns kvar, att identifiera konstig trafik är inte svårt.

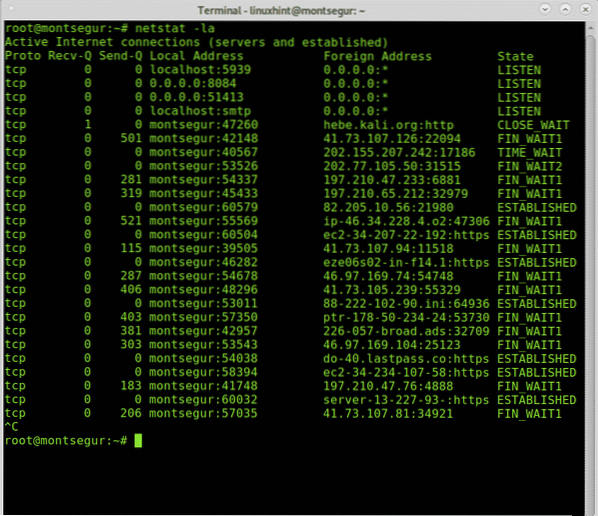

Kommandot netstat är också ett av huvudalternativen vid övervakning av nätverkstrafik. Följande kommando visar lyssnings- (l) och aktiva (a) portar.

# netstat -la

Du hittar mer information på netstat på Hur man letar efter öppna portar på Linux.

Kontrollerar processer för att veta om systemet har hackats

I varje operativsystem när något verkar gå fel är en av de första sakerna vi letar efter processerna för att försöka identifiera en okänd eller något misstänkt.

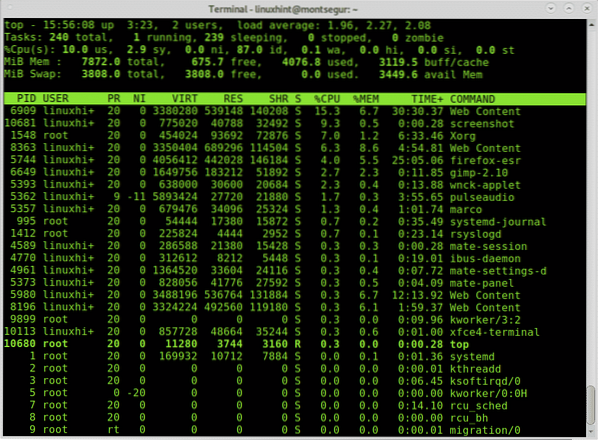

# topp

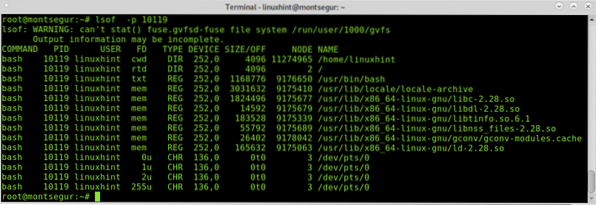

I motsats till klassiska virus kan en modern hackteknik inte producera stora paket om hackaren vill undvika uppmärksamhet. Kontrollera kommandona noggrant och använd kommandot lsof -p för misstänkta processer. Kommandot lsof gör det möjligt att se vilka filer som öppnas och deras tillhörande processer.

# lsof -p

Processen ovan 10119 tillhör en bash-session.

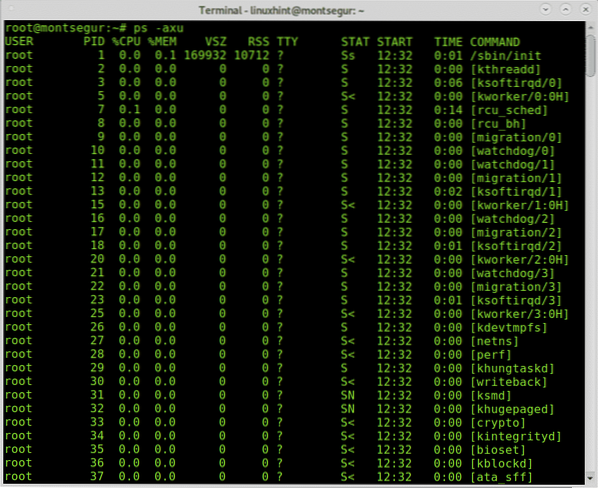

Naturligtvis för att kontrollera processer finns kommandot ps för.

# ps -axu

PS -axu-utgången ovan visar användaren i den första kolumnen (root), Process-ID (PID), vilket är unikt, CPU- och minnesanvändning för varje process, virtuellt minne och inställd storlek, terminal, processläge, dess starttid och kommandot som startade det.

Om du identifierar något onormalt kan du kontrollera med lsof med PID-numret.

Kontrollera ditt system för Rootkits-infektioner:

Rootkits är bland de farligaste hoten för enheter om inte värre, när en rootkit upptäcktes finns det ingen annan lösning än att installera om systemet, ibland kan en rootkit till och med tvinga en maskinvarubyte. Lyckligtvis finns det ett enkelt kommando som kan hjälpa oss att upptäcka de mest kända rootkits, kommandot chkrootkit (kontrollera rootkits).

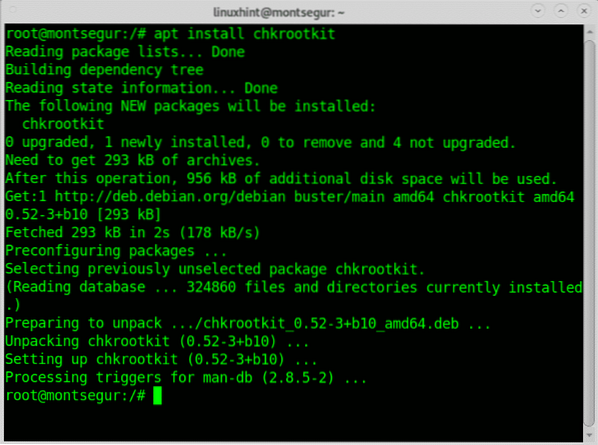

Så här installerar du Chkrootkit på Debian och baserade Linux-distributionskörningar:

# apt install chkrootkit

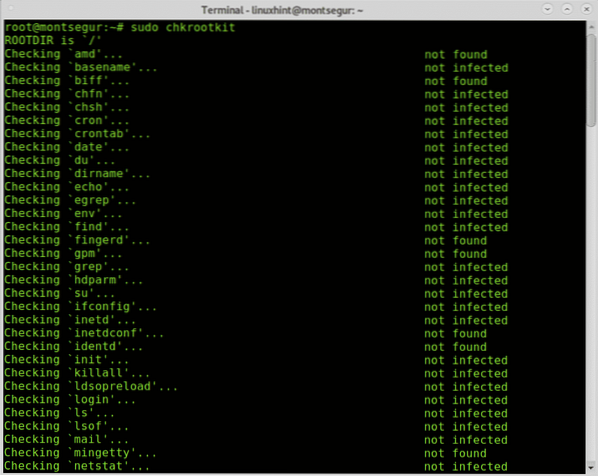

När du är installerad kör du bara:

Som du ser hittades inga rootkits i systemet.

Jag hoppas att du tyckte att den här guiden om hur man upptäcker om ditt Linux-system har hackats är användbart.

Phenquestions

Phenquestions