När du väl har installerat hittar du Zenmap på appmenyn, beroende på vilken skanningstyp du vill utföra rekommenderas att du kör Zenmap som root, till exempel, Nmap SYN eller råa skanningar kräver särskilda behörigheter för att kunna köras.

När du väl har installerat hittar du Zenmap på appmenyn, beroende på vilken skanningstyp du vill utföra rekommenderas att du kör Zenmap som root, till exempel, Nmap SYN eller råa skanningar kräver särskilda behörigheter för att kunna köras.

Alternativt kan du köra Zenmap från konsolen, men eftersom ett grafiskt gränssnitt är obligatoriskt för att få det installerat fokuserar denna handledning på grafisk hantering.

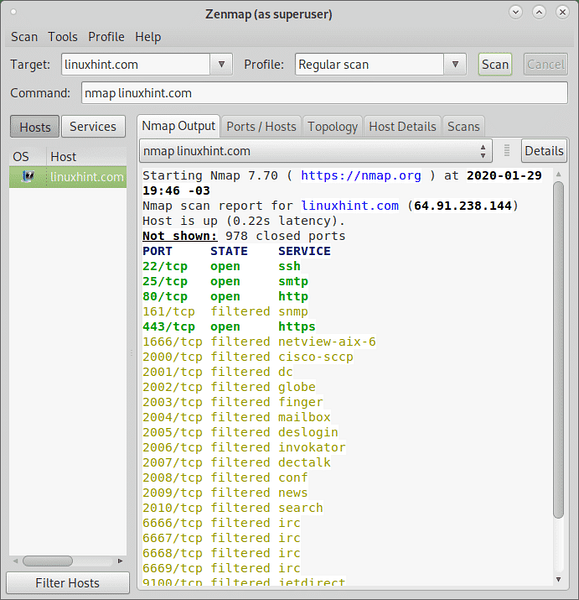

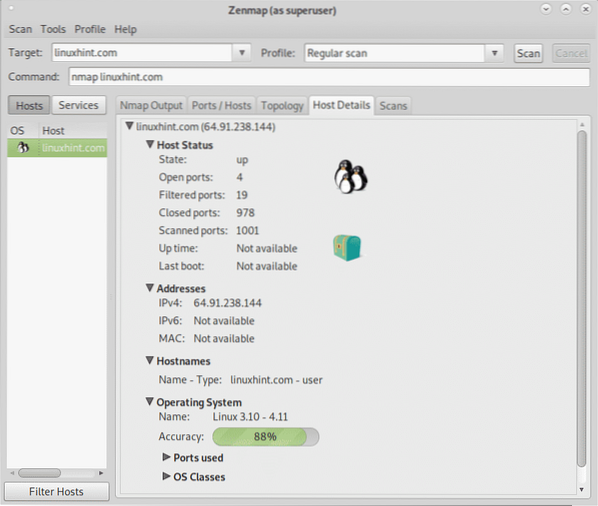

När du väl har kört ser du Zenmaps huvudfönster inklusive en rullgardinsmeny för att välja profil. För det första exemplet väljer du Regular Scan.

I rutan “Mål”, fyll i fältet med IP-adressen, domännamnet, IP-intervallet eller undernätet som ska skannas. När du väl har valt trycker du på “Skanna” -knappen bredvid rullgardinsmenyn för att välja önskad profil.

Nedan ser du följande flikar: Nmap-utgång, Hamnar / värdar, Topologi, Värdinformation och Skannar.

Var:

Nmap-utgång: denna utgång visar den vanliga Nmap-utgången, detta är standardskärmen när du kör skanningar.

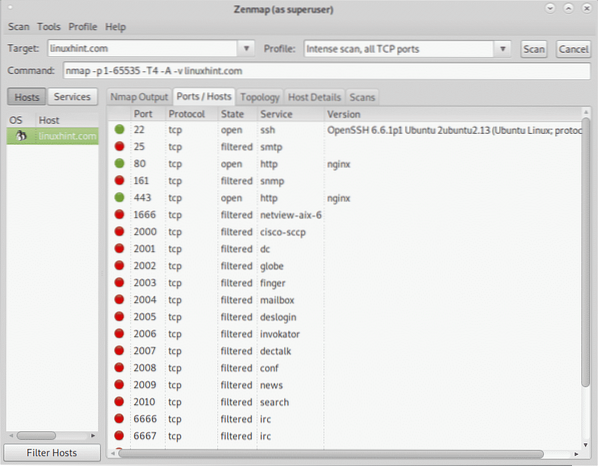

Hamnar / värdar: den här fliken skriver ut tjänster eller portar med ytterligare information sorterad efter värdar, om en enda värd väljs kommer den att visa status för skannade portar.

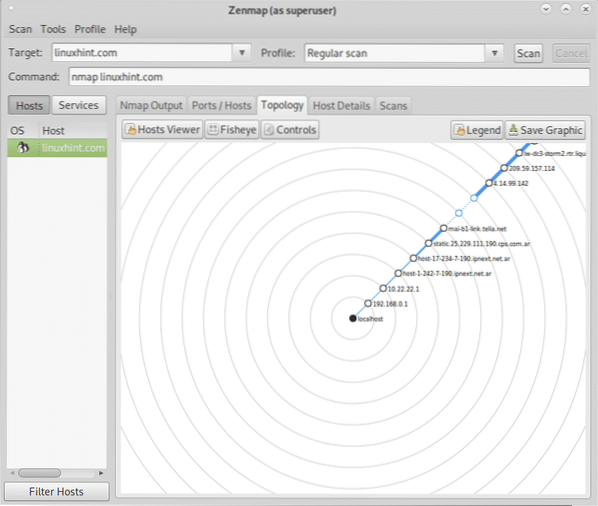

Topologi: den här fliken visar banapaket som går igenom tills de når målet, med andra ord visar det humlen mellan oss och målet på samma sätt som en traceroute (se https: // linuxhint.com / traceroute_nmap /) visar nätverksstrukturen baserat på sökvägen.

Värdinformation: den här fliken skriver ut informationen om den skannade värden som ett träd. Informationen som skrivs ut på den här fliken inkluderar värdnamnet och dess operativsystem, om det är online eller nere, status för de skannade portarna, upptid och mer. Det visar också uppskattning av sårbarhet baserat på tillgängliga tjänster på målet.

Skanningar: den här fliken visar en historik över alla utförda skanningar, inklusive körningar, du kan också lägga till skanningar genom att importera en fil.

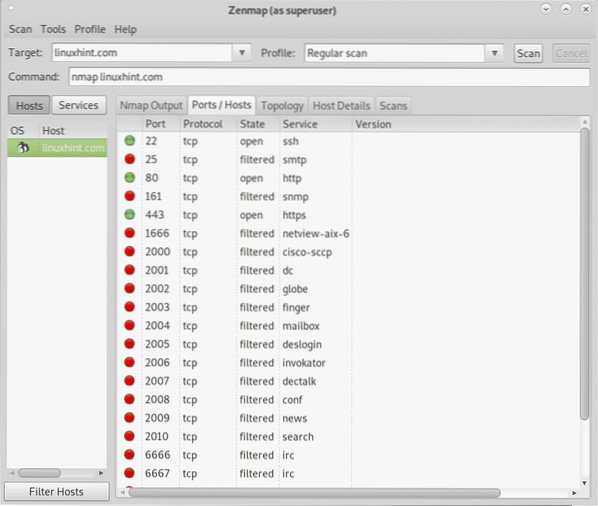

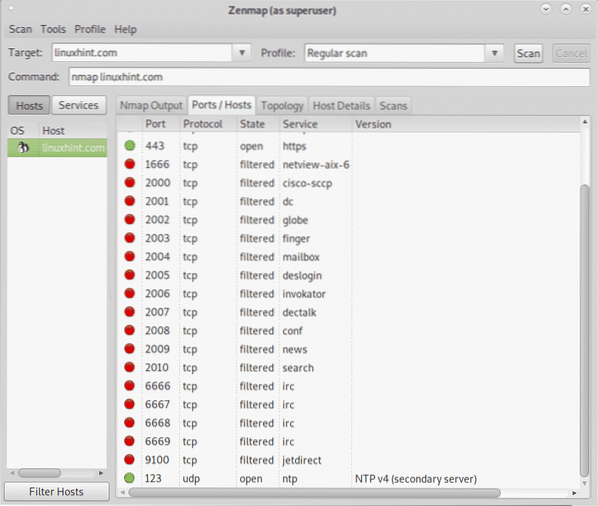

Följande skärmdump visar Hamnar / värdar flik:

Som du kan se skärmdumpen ovan listar alla portar, deras protokoll, deras tillstånd och tjänst, när de är tillgängliga om de instrueras av typen av skanning kommer den också att skriva ut programvaruversionen som körs bakom varje port.

Nästa flik visar Topology eller traceroute:

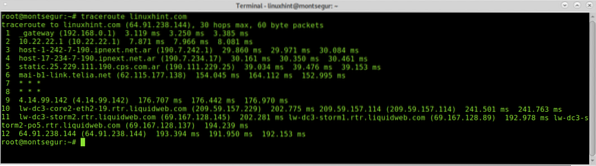

Du kan kontrollera att den här fliken visar traceroute genom att köra en traceroute mot linuxhint.com, naturligtvis, trots detta är inte fallet, ta hänsyn till spårningsresultaten kan variera beroende på humle tillgänglighet.

Du kan markera den här fliken för att visa traceroute genom att köra en traceroute mot linuxhint.com, naturligtvis, trots detta är inte fallet, ta hänsyn till spårningsresultaten kan variera beroende på humle tillgänglighet.

Följande skärmdumpar visar Värdinformation där kan du se operativsystemet identifierat med en ikon, status (upp), antal öppna, filtrerade, stängda och skannade portar, upptid är inte tillgänglig, IP-adress och värdnamn.

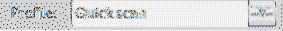

För att fortsätta med handledningen, låt oss kontrollera snabbsökarläget genom att välja det i rullgardinsmenyn Profil:

När du väl valt trycker du på “Scan”. Som du ser i Kommando fält ser du flaggorna -T4 och -F.

De -T4 hänvisar till tidsmallen. Tidmallar är:

Paranoid: -T0, extremt långsam, användbar för att kringgå IDS (Intrusion Detection Systems)

Lömsk: -T1, mycket långsam, också användbar för att kringgå IDS (Intrusion Detection Systems)

Artig: -T2, neutral.

Vanligt: -T3, detta är standardläget.

Aggressiv: -T4, snabb skanning.

Sinnessjuk: -T5, snabbare än Aggressive scan-teknik.

(Källa: https: // linuxhint.com / nmap_xmas_scan /)

De -F flaggan instruerar Zenmap (och Nmap) att utföra en snabb genomsökning.

Som du kan se ovan är resultatet kortare än den vanliga genomsökningen, färre portar skannades och resultatet var klart efter 2.75 sekunder.

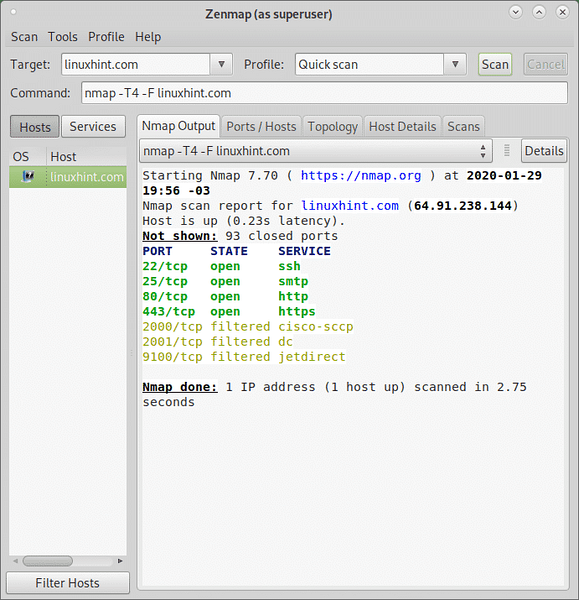

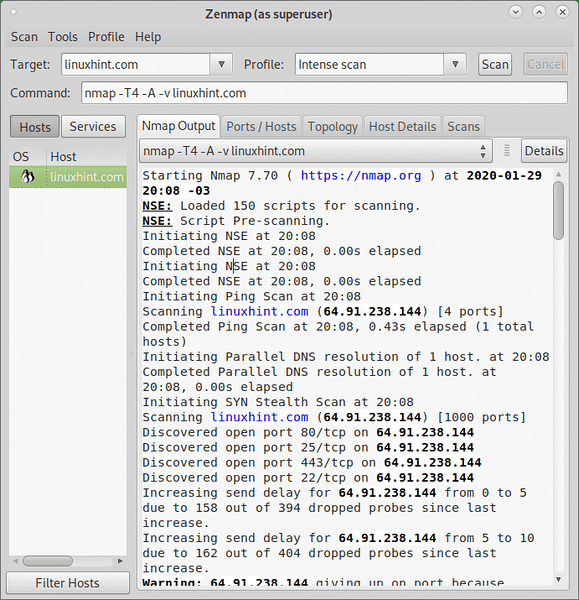

För följande exempel väljer du i profilfältet intensiv skanning, den här gången kommer vi att fokusera på produktionen.

När du väljer denna typ av skanning kommer du att märka, utöver -T4 flagga -A flagga.

De -A flagg möjliggör detektering av operativsystem och versioner, skanning av skript och spårning.

De -v flagga ökar detaljnivån för utdata.

Förstå resultatet:

De första raderna visar skanningsprocessens egenskaper, den första raden visar Nmap-versionen följt av information om de förskannade skript som ska köras, i det här fallet laddades 150 skript från Nmap Scripting Engine (NSE):

Starta Nmap 7.70 (https: // nmap.org) vid 2020-01-29 20:08 -03 NSE: 150 skript laddade för skanning. NSE: Förskanning av skript. Inledande NSE kl 20:08 Slutförd NSE kl 20:08, 0.00s förflutit Inledande NSE kl 20:08 Slutförd NSE kl 20:08, 0.00-talet har gått

Efter de förskannade skripten, som körs innan skanningen utförs, visar utdata information om ping-skanningen, det andra steget före DNS-upplösningen för att samla IP-adressen (eller värdnamnet om du angav en IP som mål). Syftet med ping-skanningssteget är att upptäcka värdens tillgänglighet.

När DNS-upplösningen slutar utförs en SYN-skanning för att köra en Stealth-skanning (se https: // linuxhint.com / nmap_stealth_scan /).

Initierar Ping Scan kl. 20:08 Skanning av linuxhint.com (64.91.238.144) [4 portar] Slutförd Ping Scan kl 20:08, 0.43s har förflutit (1 värdar totalt) Initierar parallell DNS-upplösning på 1 värd. kl 20:08 Slutförd parallell DNS-upplösning på 1 värd. vid 20:08, 0.00s förflutit Initiera SYN Stealth Scan kl 20:08 Skanna linuxhint.com (64.91.238.144) [1000 portar] Upptäckt öppen port 80 / tcp på 64.91.238.144 Upptäckt öppen port 25 / tcp på 64.91.238.144 Upptäckt öppen port 443 / tcp på 64.91.238.144 Upptäckt öppen port 22 / tcp på 64.91.238.144 Ökar sändningsfördröjningen för 64.91.238.144 från 0 till 5 på grund av 158 av 394 tappade sonder sedan förra ökningen. Ökar sändningsfördröjningen för 64.91.238.144 från 5 till 10 på grund av 162 av 404 tappade sonder sedan förra ökningen. Varning: 64.91.238.144 ger upp på hamn eftersom återutsändningskåpan slog (6). Slutförd SYN Stealth Scan kl 20:08, 53.62s förflutna (1000 portar totalt)

Efter portavsökningen fortsätter den intensiva genomsökningen med tjänster och OS-upptäckt:

Initierar tjänstsökning 20:08 Skanning av 4 tjänster på linuxhint.com (64.91.238.144) Slutförd serviceskanning kl 20:09, 13.25-tal har gått (4 tjänster på en värd) Initierar OS-upptäckt (försök nr 1) mot linuxhint.com (64.91.238.144) adjust_timeouts2: paketet hade förmodligen rtt -88215 mikrosekunder. Ignorerar tid. adjust_timeouts2: paketet hade förmodligen rtt -88215 mikrosekunder. Ignorerar tid. adjust_timeouts2: paketet hade förmodligen rtt -82678 mikrosekunder. Ignorerar tid. adjust_timeouts2: paketet hade förmodligen rtt -82678 mikrosekunder. Ignorerar tid. Försöker igen OS-upptäckt (försök nr 2) mot linuxhint.com (64.91.238.144)

En traceroute körs sedan för att skriva ut oss nätverkstopologin, eller humlen mellan oss och vårt mål, det rapporterade 11 värdar som du kan se nedan, mer information kommer att finnas på Topologi flik.

Initierar Traceroute kl 20:09 Slutförd Traceroute kl 20:09, 3.02s har gått Initierar parallell DNS-upplösning på 11 värdar. kl 20:09 Slutförd parallell DNS-upplösning på 11 värdar. vid 20:09, 0.53-talet har förflutit

När skanningsprocessen avslutas kommer postskanningsskript att köras:

NSE: Skanning av skript 64.91.238.144. Inledande NSE kl 20:09 Slutförd NSE kl 20:09, 11.02s förflutit Inledande NSE kl 20:09 Slutförd NSE kl 20:09, 5.22-tal har gått

Och slutligen kommer du att ha rapportutdata för varje steg.

Den första delen av rapporten fokuserar på portar och tjänster, visar att värden är uppe, antalet stängda portar som inte visas och detaljerad information om öppna eller fileterade portar:

Nmap-skanningsrapport för linuxhint.com (64.91.238.144) Värd är uppe (0.21s latens). Visas inte: 978 stängda portar PORT STATE SERVICE VERSION 22 / tcp open ssh OpenSSH 6.6.1p1 Ubuntu 2ubuntu2.13 (Ubuntu Linux; protokoll 2.0) | ssh-hostkey: | 1024 05: 44: ab: 4e: 4e: 9a: 65: e5: f2: f4: e3: ff: f0: 7c: 37: fe (DSA) | 2048 10: 2f: 75: a8: 49: 58: 3e: 44: 21: fc: 46: 32: 07: 1d: 3d: 78 (RSA) | 256 a3: d5: b9: 2e: e4: 49: 06: 84: b4: bb: e6: 32: 54: 73: 72: 49 (ECDSA) | _ 256 21: ab: 6c: 2c: 76: b7: 5c: f4: 0f: 59: 5c: a7: ab: ed: d5: 5c (ED25519) 25 / tcp öppen smtp Postfix smtpd | _smtp-kommandon: zk153f8d-liquidwebsites.com, PIPELINING, STORLEK 10240000, ETRN, STARTTLS, ENHANCEDSTATUSCODES, 8BITMIME, DSN, | _smtp-ntlm-info: FEL: Skriptkörning misslyckades (använd -d för att felsöka) | _ssl-datum: TLS slumpmässighet representerar inte tid 80 / tcp öppna http nginx | http-metoder: | _ Metoder som stöds: FÅ HEAD POST-ALTERNATIV | _http-server-header: nginx | _http-title: Följde inte omdirigering till https: // linuxhint.com / 161 / tcp filtrerad snmp 443 / tcp öppen ssl / http nginx | _http-favicon: Okänd favicon MD5: D41D8CD98F00B204E9800998ECF8427E | _http-generator: WordPress 5.3.2 | http-metoder: | _ Metoder som stöds: GET HEAD POST | _http-server-header: nginx | _http-title: Linux Tips - Exploring and Master Linux Ecosystem | _http-trane-info: Problem med XML-parsing av / evox / abou | ssl-cert: Ämne: commonName = linuxhint.com | Ämnesalternativ: DNS: linuxhint.com, DNS: www.linuxhint.com | Utfärdare: commonName = Låt oss kryptera myndighet X3 / organizationName = Låt oss kryptera / countryName = US | Offentlig nyckeltyp: rsa | Public Key bits: 4096 | Signaturalgoritm: sha256WithRSAEncryption | Ej giltigt före: 2019-11-30T11: 25: 40 | Ej giltig efter: 2020-02-28T11: 25: 40 | MD5: 56a6 1899 0a73 c79e 2db1 b407 53a6 79ec | _SHA-1: a6b4 fcf9 67c2 4440 6f86 7aab 7c88 2608 674a 0303 1666 / tcp filtrerad netview-aix-6 2000 / tcp filtrerad cisco-sccp 2001 / tcp filter globe 2003 / tcp filtrerad finger 2004 / tcp filtrerad postlåda 2005 / tcp filtrerad deslogin 2006 / tcp filtrerad invokator 2007 / tcp filtrerad dectalk

Följande del av rapporten fokuserar på OS-detektering:

Enhetstyp: allmänt ändamål | WAP-körning (JUST GUESSING): Linux 3.X | 4.X (88%), Asus-inbäddad (85%) OS CPE: cpe: / o: linux: linux_kernel: 3 cpe: / o: linux: linux_kernel: 4 cpe: / o: linux: linux_kernel cpe: / h: asus: rt-ac66u Aggressiva OS-gissningar: Linux 3.10 - 4.11 (88%), Linux 3.13 (88%), Linux 3.13 eller 4.2 (88%), Linux 4.2 (88%), Linux 4.4 (88%), Linux 3.18 (87%), Linux 3.16 (86%), Linux 3.16 - 4.6 (86%), Linux 3.12 (85%), Linux 3.2 - 4.9 (85%) Inga exakta OS-matchningar för värden (testförhållanden är inte idealiska).

Nästa del visar drifttid, det totala hoppet mellan dig och målet och den slutliga värden som beskriver svarstidsinformation för varje hop.

Uptime-gissning: 145.540 dagar (sedan fre 6 sep 07:11:33 2019) Nätverksavstånd: 12 hopp TCP-sekvensförutsägelse: Svårighetsgrad = 257 (lycka till!) IP-ID-sekvensgenerering: Alla nollor Serviceinformation: Värd: zk153f8d-liquidwebsites.com; OS: Linux; CPE: cpe: / o: linux: linux_kernel TRACEROUTE (med port 256 / tcp) HOP RTT-ADRESS 1 47.60 ms 192.168.0.1 2 48.39 ms 10.22.22.1 3 133.21 ms värd-1-242-7-190.ipnext.netto.ar (190.7.242.1) 4 41.48 ms värd-17-234-7-190.ipnext.netto.ar (190.7.234.17) 5 42.99 ms statisk.25.229.111.190.cps.com.ar (190.111.229.25) 6 168.06 ms mai-b1-länk.telia.netto (62.115.177.138) 7 186.50 ms nivå3-ic-319172-mai-b1.c.telia.netto (213.248.84.81) 8… 9 168.40 ms 4.14.99.142 10 247.71 ms 209.59.157.114 11 217.57 ms lw-dc3-storm2.rtr.flytande webb.com (69.167.128.145) 12 217.88 ms 64.91.238.144

Slutligen kommer du att rapporteras om exekvering av skript efter skanning:

NSE: Skript efter skanning. Inledande NSE kl 20:09 Slutförd NSE kl 20:09, 0.00s förflutit Initierar NSE kl 20:09 Slutfört NSE kl 20:09, 0.00s förflutna Läs datafiler från: / usr / bin / ... / share / nmap OS och tjänstedetektering utförd. Rapportera eventuella felaktiga resultat på https: // nmap.org / skicka / . Nmap klar: 1 IP-adress (1 värd upp) skannad 94.19 sekunder Raw paket skickade: 2272 (104.076KB) | Rcvd: 2429 (138.601KB)

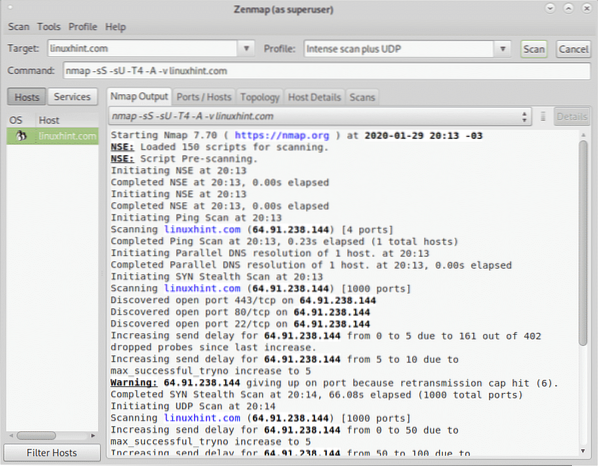

Låt oss nu testa Intensiv skanning plus UDP Du kan välja från rullgardinsmenyn Profil:

Med Intense Scan plus UDP ser du flaggorna -sS, -sU, -T4, -A och -v.

Där som sagt tidigare hänvisar -T till timingmall, -A till OS, versionsdetektering, NSE och traceroute och:

-sS: möjliggör SYN-skanning.

-sU: möjliggör UDP-skanning.

En UDP-skanning kan leda oss till intressanta upptäckter i allmänt använda tjänster som DNS, SNMP eller DHCP.

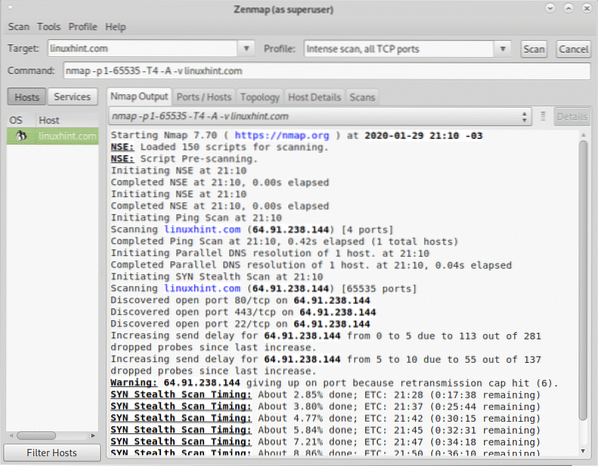

För att avsluta denna handledning, låt oss se Intensiv skanning, alla TCP-portar.

Den här skanningen lägger till flaggan -sid för att specificera ett portintervall, i detta fall är portintervallet -p 1-65535, som täcker alla befintliga TCP-portar:

Du kan se utdata inklusive öppna och filtrerade portar på Hamnar / värdar flik:

Jag hoppas att du tyckte att den här guiden om Zenmap var användbar, fortsätt följa LinuxHint för fler tips och uppdateringar om Linux och nätverk.

Phenquestions

Phenquestions