Ett intrångsavkänningssystem kan distribueras beroende på nätverkets storlek. Det finns dussintals kommersiella IDS av hög kvalitet, men många företag och småföretag har inte råd med dem. Fnysa är ett flexibelt, lätt och populärt system för intrångsdetektering som kan distribueras i enlighet med nätverkets behov, allt från små till stora nätverk, och som erbjuder alla funktioner i ett betalt IDS. Fnysa kostar ingenting men det betyder inte att det inte kan ge samma funktioner som en elit, kommersiell IDS. Fnysa betraktas som ett passivt IDS, vilket innebär att det sniffar nätverkspaket, jämförs med regleruppsättningen och, i fallet med att detektera en skadlig logg eller post (.e., upptäcka ett intrång), genererar en varning eller placerar en post i en loggfil. Fnysa används för att övervaka routers, brandväggar och servrar och aktiviteter. Snort tillhandahåller ett användarvänligt gränssnitt som innehåller en kedja av regler som kan vara till stor hjälp för en person som inte känner till IDS. Snort genererar ett larm vid intrång (attacker med buffertöverflöde, DNS-förgiftning, OS-fingeravtryck, portavsökningar och mycket mer), vilket ger en organisation större synlighet för nätverkstrafiken och gör det mycket lättare att uppfylla säkerhetsbestämmelser.

Installerar Snort

Innan du installerar Snort finns det några programvara eller paket med öppen källkod som du bör installera först för att få ut det bästa av detta program.

- Libpcap: En paketsniffer som Wireshark som används för att fånga, övervaka och analysera nätverkstrafik. Att installera libpcap, använd följande kommandon för att ladda ner paketet från den officiella webbplatsen, packa upp paketet och installera det sedan:

[e-postskyddad]: ~ $ tar -xzvf libpcap-

[e-postskyddad]: ~ $ cd libpcap-

[e-postskyddad]: ~ $ ./ konfigurera

[e-postskyddad]: ~ $ sudo make

[e-postskyddad]: ~ $ gör installationen

- OpenSSH: Ett säkert anslutningsverktyg som ger en säker kanal, även över ett osäkert nätverk, för att fjärrlogga in via ssh protokoll. OpenSSH används för att fjärransluta till system med administratörsbehörighet. OpenSSH kan installeras med följande kommandon:

bärbar / openssh-8.3p1.tjära.gz

[e-postskyddad]: ~ $ tar xzvf openssh-

[e-postskyddad]: ~ $ cd openssh-

[e-postskyddad]: ~ $ ./ konfigurera

[e-postskyddad]: ~ $ sudo gör installationen

- MySQL: Den mest populära gratis och öppen källkod SQL databas. MySQL används för att lagra varnade data från Snort. SQL-bibliotek används av fjärrmaskiner för att kommunicera och komma åt databasen där Snort-loggposter lagras. MySQL kan installeras med följande kommando:

- Apache webbserver: Den mest använda webbservern på internet. Apache används för att visa analyskonsolen via webbservern. Den kan laddas ner från den officiella webbplatsen här: http: // httpd.apache.org /, eller med följande kommando:

- PHP: PHP är ett skriptspråk som används i webbutveckling. En PHP-analysmotor krävs för att köra analyskonsolen. Den kan laddas ner från den officiella webbplatsen: https: // www.php.nät / nedladdningar.php, eller med följande kommandon:

[e-postskyddad]: ~ $ tar -xvf php-

[e-postskyddad]: ~ $ cd php-

[e-postskyddad]: ~ $ sudo make

[e-postskyddad]: ~ $ sudo gör installationen

- OpenSSL: Används för att säkra kommunikation över nätverket utan att oroa sig för att tredje part hämtar eller övervakar data som skickas och tas emot. OpenSSL tillhandahåller kryptografisk funktionalitet till webbservern. Den kan laddas ner från den officiella webbplatsen: https: // www.openssl.org /.

- Stunnel: Ett program som används för att kryptera den godtyckliga nätverkstrafiken eller anslutningarna i SSL och som fungerar bredvid OpenSSL. Stunnel kan laddas ner från dess officiella webbplats: https: // www.stunnel.org /, eller så kan den installeras med följande kommandon:

[e-postskyddad]: ~ $ tar xzvf-stunnel-

[e-postskyddad]: ~ $ cd-stunnel-

[e-postskyddad]: ~ $ ./ konfigurera

[e-postskyddad]: ~ $ sudo gör installationen

- SYRA: En förkortning för Analyskontroll för detektion av intrång. ACID är ett sökstödsgränssnitt som används för att hitta matchande IP-adresser, givna mönster, ett specifikt kommando, en nyttolast, signaturer, specifika portar etc., från alla loggade varningar. Det ger djupgående funktionalitet för paketanalys, vilket möjliggör identifiering av vad exakt angriparen försökte åstadkomma och vilken typ av nyttolast som användes i attacken. SYRA kan laddas ner från dess officiella webbplats: https: // www.sei.cmu.edu / about / divisioner / cert / index.cfm.

Nu när alla nödvändiga baspaket är installerade, Fnysa kan laddas ner från den officiella webbplatsen, fnysa.org, och kan installeras med följande kommandon:

[e-postskyddad]: ~ $ wget https: // www.fnysa.org / downloads / snort / snort-2.9.16.1.tjära.gz[e-postskyddad]: ~ $ tar xvzf snarka-

[e-postskyddad]: ~ $ cd fnysa-

[e-postskyddad]: ~ $ ./ konfigurera

[e-postskyddad]: ~ $ sudo make && --enable-source-fire

[e-postskyddad]: ~ $ sudo gör installationen

Kör sedan följande kommando för att kontrollera om Snort är installerat och vilken version av Snort du använder:

[e-postskyddad]: ~ $ fnysa --,,_ - *> fnysa! <*-

o ") ~ Versionsnummer"

Upphovsrätt (C) 1998-2013 Sourcefire, Inc., et al.

Använda libpcap version 1.8.1

Använda PCRE-version: 8.39 2016-06-14

Använda ZLIB-version: 1.2.11

När installationen har lyckats borde följande filer ha skapats på systemet:

/ usr / bin / snort: Detta är Snorts binära körbar.

/ usr / dela / doc / fnysa: Innehåller Snort-dokumentationen och manpages.

/ etc / fnysa: Innehåller alla regler Fnysa och det är också dess konfigurationsfil.

Använda Snort

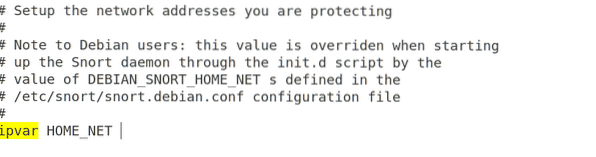

För att kunna använda Snort måste du först konfigurera Home_Net värde och ge det värdet på IP-adressen till nätverket som du skyddar. Nätverkets IP-adress kan erhållas med följande kommando:

[e-postskyddad]: ~ $ ifconfigKopiera värdet på resultatet från resultaten inet-adress för det önskade nätverket. Öppna nu Snort-konfigurationsfilen / etc / fnysa / fnysa.konf med följande kommando:

[e-postskyddad]: ~ $ sudo vim / etc / snort / snort.konfDu ser en utdata så här:

Hitta linjen “Ipvar HOME_NET.” Framför ipvar HOME_NET, skriv IP-adressen som kopierats tidigare och spara filen. Innan du kör Fnysa, en annan sak du måste göra är att köra nätverket i promiskuöst läge. Du kan göra det med följande kommando:

[e-postskyddad]: ~ $ / sbin / ifconfig -Nu är du redo att springa Fnysa. För att kontrollera dess status och testa konfigurationsfilen, använd följande kommando:

[e-postskyddad]: ~ $ sudo snort -T -i4150 Snortregler läst

3476 regler för upptäckt

0 avkodarregler

0 förprocessorregler

3476 Alternativkedjor kopplade till 290 kedjehuvuden

0 Dynamiska regler

+++++++++++++++++++++++++++++++++++++++++++++++++++

+-------------------[Rule Port Counts]---------------------------------------

| tcp udp icmp ip

| src 151 18 0 0

| dst 3306 126 0 0

| valfri 383 48 145 22

| nc 27 8 94 20

| s + d 12 5 0 0

+----------------------------------------------------------------------------

+-----------------------[upptäckt-filter-konfiguration]------------------------------

| minneskapsel: 1048576 byte

+-----------------------[upptäckt-filter-regler]-------------------------------

| ingen

-------------------------------------------------------------------------------

+-----------------------[rate-filter-config]-----------------------------------

| minneskapsel: 1048576 byte

+-----------------------[rate-filter-rules]------------------------------------

| ingen

-------------------------------------------------------------------------------

+-----------------------[event-filter-config]----------------------------------

| minneskapsel: 1048576 byte

+-----------------------[event-filter-global]----------------------------------

| ingen

+-----------------------[event-filter-local]-----------------------------------

| gen-id = 1 sig-id = 3273 typ = Tröskel spårning = src antal = 5 sekunder = 2

| gen-id = 1 sig-id = 2494 typ = Båda spårning = första antalet = 20 sekunder = 60

| gen-id = 1 sig-id = 3152 typ = Tröskelspårning = src-antal = 5 sekunder = 2

| gen-id = 1 sig-id = 2923 typ = Tröskelspårning = första antalet = 10 sekunder = 60

| gen-id = 1 sig-id = 2496 typ = Båda spårning = första antalet = 20 sekunder = 60

| gen-id = 1 sig-id = 2275 typ = Tröskelspårning = första antalet = 5 sekunder = 60

| gen-id = 1 sig-id = 2495 typ = Båda spårningen = första antalet = 20 sekunder = 60

| gen-id = 1 sig-id = 2523 typ = Båda spårningen = första antalet = 10 sekunder = 10

| gen-id = 1 sig-id = 2924 typ = Tröskelspårning = första antalet = 10 sekunder = 60

| gen-id = 1 sig-id = 1991 typ = Gränsspårning = src antal = 1 sekunder = 60

+-----------------------[undertryckande]------------------------------------------

| ingen

-------------------------------------------------------------------------------

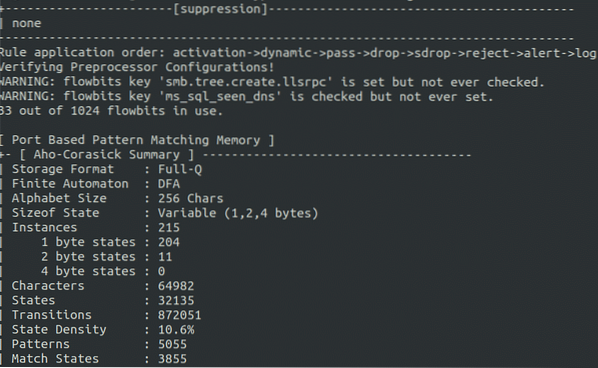

Regel ansökningsordning: aktivering-> dynamisk-> pass-> släpp-> sdrop-> avvisa-> varning-> logg

Verifiera förprocessorkonfigurationer!

[Portbaserat mönster som matchar minne]

+- [Aho-Corasick Sammanfattning] -------------------------------------

| Lagringsformat: Full-Q

| Finite Automaton: DFA

| Alfabetstorlek: 256 tecken

| Storleksstatus: Variabel (1,2,4 byte)

| Instanser: 215

| 1 byte anger: 204

| 2 byte-stater: 11

| 4 byte-tillstånd: 0

| Tecken: 64982

| Stater: 32135

| Övergångar: 872051

| Statlig densitet: 10.6%

| Mönster: 5055

| Matchstat: 3855

| Minne (MB): 17.00

| Mönster: 0.51

| Matchlistor: 1.02

| DFA

| 1 byte anger: 1.02

| 2 byte anger: 14.05

| 4 byte-tillstånd: 0.00

+----------------------------------------------------------------

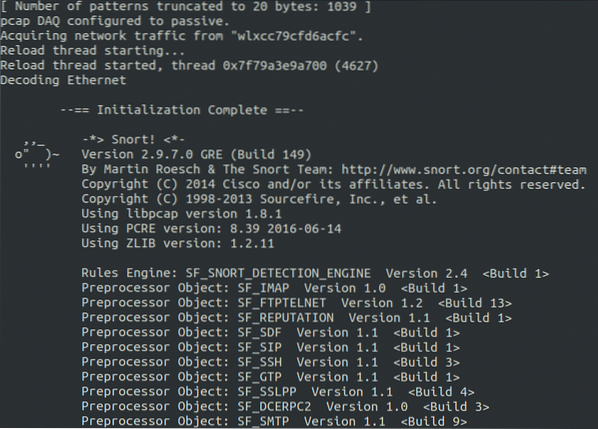

[Antal mönster avkortade till 20 byte: 1039]

pcap DAQ konfigurerad till passiv.

Hämtar nätverkstrafik från "wlxcc79cfd6acfc".

--== Initialisering klar ==--

,,_ - *> fnysa! <*-

o ") ~ Versionsnummer

Upphovsrätt (C) 1998-2013 Sourcefire, Inc., et al.

Använda libpcap version 1.8.1

Använda PCRE-version: 8.39 2016-06-14

Använda ZLIB-version: 1.2.11

Regelmotor: SF_SNORT_DETECTION_ENGINE Version 2.4

Förprocessorobjekt: SF_IMAP version 1.0

Förprocessorobjekt: SF_FTPTELNET version 1.2

Förprocessorobjekt: SF_REPUTATION Version 1.1

Förprocessorobjekt: SF_SDF version 1.1

Förprocessorobjekt: SF_SIP version 1.1

Förprocessorobjekt: SF_SSH version 1.1

Förprocessorobjekt: SF_GTP version 1.1

Förprocessorobjekt: SF_SSLPP Version 1.1

Förprocessorobjekt: SF_DCERPC2 version 1.0

Förprocessorobjekt: SF_SMTP version 1.1

Förprocessorobjekt: SF_POP version 1.0

Förprocessorobjekt: SF_DNS version 1.1

Förprocessorobjekt: SF_DNP3 version 1.1

Förprocessorobjekt: SF_MODBUS version 1.1

Snort validerade konfigurationen!

Snarka spännande

Snarka regler

Den största kraften i Fnysa ligger i dess regler. Snort har förmågan att använda ett stort antal regler för att övervaka nätverkstrafik. I sin senaste version, Fnysa kommer med 73 olika typer och över 4150 regler för att upptäcka avvikelser, som finns i mappen “/ Etc / fnysa / regler.”

Du kan titta på typerna av regleruppsättningar i Snort med följande kommando:

[e-postskyddad: ~ $ ls / etc / snort / rlesattack-svar.reglerar community-smtp.regler icmp.regler shellcode.regler

bakdörr.reglerar community-sql-injektion.regler imap.regler smtp.regler

dålig trafik.reglerar community-virus.regler info.regler snmp.regler

chatt.reglerar community-web-attacker.regler lokala.regler sql.regler

community-bot.regler community-web-cgi.regler diverse.reglerar telnet.regler

community-borttagen.reglerar community-webbklient.reglerar multimedia.regler tftp.regler

community-dos.reglerar community-web-dos.regler mysql.reglerar virus.regler

samhällsutnyttjande.reglerar community-web-iis.reglerar netbios.reglerar webbattacker.regler

community-ftp.reglerar community-web-misc.regler nntp.regler web-cgi.regler

community-game.reglerar community-web-php.regler orakel.reglerar webbklienten.regler

community-icmp.reglerar ddos.reglerar andra id.reglerar web-coldfusion.regler

community-imap.regler borttagna.regler p2p.reglerar webbsidan.regler

community-olämpligt.regler dns.reglerpolicy.regler web-iis.regler

community-mail-client.regler dos.regler pop2.reglerar webb-diverse.regler

community-diverse.regler experimentellt.regler pop3.regler web-php.regler

community-nntp.regler utnyttjar.reglerar porr.regler x11.regler

community-oracle.reglerar fingret.regler rpc.regler

samhällspolitik.regler ftp.reglerar tjänster.regler

community-sip.regler icmp-info.regler skannar.regler

Som standard när du kör Fnysa i läget Intrusion Detection System distribueras alla dessa regler automatiskt. Låt oss nu testa ICMP regleruppsättning.

Använd först följande kommando för att köra Fnysa i IDS läge:

[e-postskyddad]: ~ $ sudo snort -A console -i-c / etc / fnysa / fnysa.konf

Du kommer att se flera utgångar på skärmen, håll det så.

Nu kommer du att pinga IP-adressen för den här maskinen från en annan maskin med följande kommando:

[e-postskyddad]: ~ $ pingPinga den fem till sex gånger och återgå sedan till din maskin för att se om Snort IDS upptäcker det eller inte.

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP Destination Unreachable FragmentationBehövs och DF-bit har ställts in [**] [Klassificering: Övrig aktivitet] [Prioritet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP Destination Unreachable Fragmentation

Behövs och DF-bit har ställts in [**] [Klassificering: Övrig aktivitet] [Prioritet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP Destination Unreachable Fragmentation

Behövs och DF-bit har ställts in [**] [Klassificering: Övrig aktivitet] [Prioritet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP Destination Unreachable Fragmentation

Behövs och DF-bit har ställts in [**] [Klassificering: Övrig aktivitet] [Prioritet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP Destination Unreachable Fragmentation

Behövs och DF-bit har ställts in [**] [Klassificering: Övrig aktivitet] [Prioritet: 3]

ICMP

08 / 24-01: 21: 55.178653 [**] [1: 396: 6] ICMP Destination Unreachable Fragmentation

Behövs och DF-bit har ställts in [**] [Klassificering: Övrig aktivitet] [Prioritet: 3]

ICMP

Här fick vi en avisering om att någon utför en ping-skanning. Det gav även IP-adress av angriparens maskin.

Nu ska vi gå till IP maskinens adress i webbläsaren. Vi ser ingen varning i det här fallet. Försök ansluta till ftp server på den här maskinen som använder en annan maskin som angripare:

[e-postskyddad]: ~ $ ftpVi ser fortfarande ingen varning eftersom dessa regler inte läggs till i standardreglerna, och i dessa fall skulle ingen varning genereras. Det är då du måste skapa din egen regler. Du kan skapa regler enligt dina egna behov och lägga till dem i “/ Etc / fnysa / regler / lokalt.regler ” och sedan fnysa kommer automatiskt att använda dessa regler när de upptäcker avvikelser.

Skapa en regel

Vi skapar nu en regel för att upptäcka ett misstänkt paket som skickas till hamnen 80 så att en loggvarning genereras när detta inträffar:

# alert tcp any any -> $ HOME_NET 80 (msg: "HTTP-paket hittat"; sid: 10000001; rev: 1;)Det finns två huvudsakliga delar av att skriva en regel, dvs.e., Regelhuvud och regelalternativ. Följande är en uppdelning av den regel som vi just har skrivit:

- Rubrik

- Varna: Den åtgärd som specificeras för att upptäcka paketet som matchar regelns beskrivning. Det finns flera andra åtgärder som kan specificeras i stället för varningen enligt användarens behov, dvs.e., logga, avvisa, aktivera, släpp, skicka, etc.

- Tcp: Här måste vi ange protokollet. Det finns flera typer av protokoll som kan specificeras, dvs.e., tcp, udp, icmp, etc., enligt användarens behov.

- Några: Här kan källnätverksgränssnittet anges. Om några anges, kommer Snort att söka efter alla källnätverk.

- ->: Riktningen; i det här fallet ställs det in från källa till destination.

- $ HOME_NET: Platsen där destinationen IP-adress är specificerad. I det här fallet använder vi den som är konfigurerad i / etc / fnysa / fnysa.konf filen i början.

- 80: Destinationsporten där vi väntar på ett nätverkspaket.

- Alternativ:

- Msg: Varningen som ska genereras eller meddelandet som ska visas i händelse av att fånga ett paket. I det här fallet är det inställt på “HTTP-paket hittades.”

- sid: Används för att identifiera Snort-regler unikt och systematiskt. Den första 1000000 siffrorna är reserverade så att du kan börja med 1000001.

- Varv: Används för enkelt regelunderhåll.

Vi kommer att lägga till denna regel i “/ Etc / fnysa / regler / lokalt.regler ” fil och se om den kan upptäcka HTTP-förfrågningar på port 80.

[e-postskyddad]: ~ $ echo "varning tcp någon -> $ HOME_NET 80 (msg:" HTTP-pakethittade "; sid: 10000001; rev: 1;)” >> / etc / snort / rules / local.regler

Vi är redo. Nu kan du öppna Fnysa i IDS läge med följande kommando:

[e-postskyddad]: ~ $ sudo snort -A console -i wlxcc79cfd6acfc-c / etc / fnysa / fnysa.konf

Navigera till IP-adress från den här maskinen från webbläsaren.

Fnysa kan nu upptäcka alla paket som skickas till port 80 och visar varningen “HTTP-paket hittades ” på skärmen om detta inträffar.

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paket hittat [**][Prioritet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paket hittat [**]

[Prioritet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paket hittat [**]

[Prioritet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paket hittat [**]

[Prioritet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paket hittat [**]

[Prioritet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paket hittat [**]

[Prioritet: 0] TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000001: 0] HTTP-paket hittat [**]

[Prioritet: 0] TCP

Vi skapar också en regel för upptäckt ftp inloggningsförsök:

# alert tcp any any -> any 21 (msg: "FTP-paket hittat"; sid: 10000002;)Lägg till denna regel i "lokal.regler ” fil med följande kommando:

[email protected]: ~ $ echo “alert tcp any any -> alert tcp any any -> any 21(msg: "FTP-paket hittades"; sid: 10000002; rev: 1;) ”>> / etc / snort / rules / local.regler

Försök nu att logga in från en annan maskin och titta på resultaten av Snort-programmet.

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-paket hittat [**] [Prioritet: 0]TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-paket hittat [**] [Prioritet: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-paket hittat [**] [Prioritet: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-paket hittat [**] [Prioritet: 0]

TCP

08 / 24-03: 35: 22.979898 [**] [1: 10000002: 0) FTP-paket hittat [**] [Prioritet: 0]

TCP

Som vi sett ovan fick vi varningen, vilket innebär att vi framgångsrikt har skapat dessa regler för att upptäcka avvikelser i hamnen 21 och port 80.

Slutsats

Intrusion Detection Systems tycka om Fnysa används för att övervaka nätverkstrafik för att upptäcka när en attack utförs av en skadlig användare innan den kan skada eller påverka nätverket. Om en angripare utför en portavsökning i ett nätverk kan attacken upptäckas, tillsammans med antalet försök som görs, angriparens IP adress och andra detaljer. Fnysa används för att upptäcka alla typer av avvikelser, och det kommer med ett stort antal regler som redan har konfigurerats, tillsammans med möjligheten för användaren att skriva sina egna regler enligt hans eller hennes behov. Beroende på nätverkets storlek, Fnysa kan enkelt ställas in och användas utan att spendera något, jämfört med andra betalda reklamfilmer Intrusion Detection Systems. De fångade paketen kan analyseras ytterligare med hjälp av en paketsniffare, som Wireshark, för att analysera och bryta ner vad som händer i angriparens sinne under attacken och de typer av skanningar eller kommandon som utförs. Fnysa är ett gratis, öppen källkod och lätt att konfigurera verktyg, och det kan vara ett utmärkt val att skydda alla medelstora nätverk från attacker.

Phenquestions

Phenquestions