PAM gör det mycket enklare för administratörer och utvecklare eftersom det ändras källkodsfilen på egen hand och kräver minimal interaktion. Så, PAM kan också definieras som ett generaliserat applikationsprogrammeringsgränssnitt för autentiseringsrelaterade tjänster. Istället för att skriva om koden ändras den på egen hand.

Pam-modulgränssnitt

Auth: Det är modulen som ansvarar för autentiseringsändamål; det verifierar lösenordet.

konto: Efter att användaren har autentiserats med korrekta autentiseringsuppgifter, kontrollerar kontosektionen om kontot är giltigt som giltighetstid eller begränsningar för tidsinloggning osv.

Lösenord: Det används bara för att ändra lösenordet.

Session: Den hanterar sessionerna, innehåller konto för användaraktivitet, skapande av brevlådor, skapar användarens hemkatalog etc.

Handledning

- För att kontrollera om din applikation använder LINUX-PAM eller inte använder följande kommando i din terminal:

$ ldd / bin / su

$ ldd / bin / su Som vi kan se i rad 2 i utdata finns det en lipbpam.så fil som bekräftar frågan.

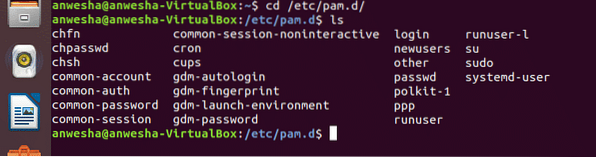

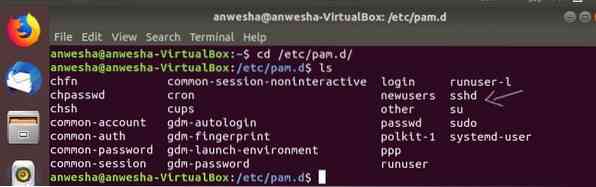

- Konfigurationen av LINUX-PAM finns i katalogen / etc / pam.d /. Öppna terminalen på ditt Linux-operativsystem och gå till pam-katalogen genom att skriva kommandot: $ cd / etc / pam.d /

Det här är katalogen som innehåller andra tjänster som stöder PAM. Man kan

kontrollera innehållet genom att köra kommandot $ ls i katalogen för pam som visas i ovanstående skärmdump.om du inte hittar sshd som en tjänst som stöder PAM, måste du installera sshd-servern.

SSH (eller säkert skal) är ett krypterat nätverksverktyg utformat för att tillåta olika typer av datorer / användare att logga in säkert på olika datorer via ett nätverk. Du måste installera openssh-serverpaketet som du kan göra genom att köra följande kommando i din terminal.

$ sudo apt-get install openssh-serverDet kommer att installera alla filer och sedan kan du ange pam-katalogen igen och söka efter tjänsterna och se sshd har lagts till.

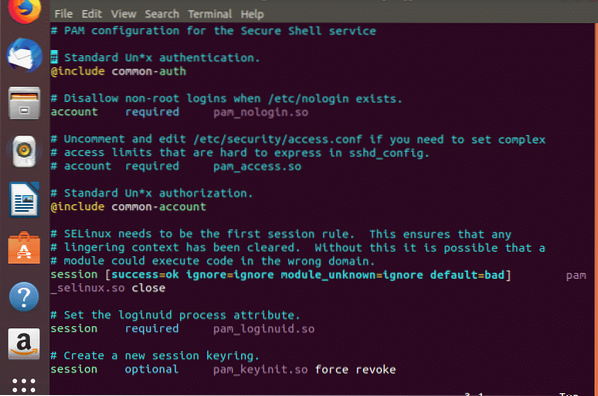

- Skriv sedan följande kommando. VIM är en textredigerare som öppnar klartextdokument som användaren kan se och redigera. $ vim sshd

Om du vill avsluta vim-redigeraren och inte kan göra det, tryck på Esc-tangenten och kolon (:) samtidigt som du sätter dig i infogningsläget. Efter kolon skriver du q och trycker på enter. Här står q för att sluta.

Du kan bläddra ner och se alla moduler som beskrivits tidigare med termer som krävs, inkludera, erfordra osv. Vad är det för??

De kallas som PAM Control Flags. Låt oss gå in på deras detaljer innan vi dyker in i mycket fler begrepp för PAM-tjänster.

PAM-kontrollflaggor

- Nödvändig: Måste klara för att få framgång. Det är nödvändigheten att man inte kan klara sig utan.

- Erforderlig: Måste klara annars körs inga ytterligare moduler.

- Tillräcklig: Det ignoreras om det misslyckas. Om denna modul passeras kommer inga fler flaggor att kontrolleras.

- Frivillig: Det ignoreras ofta. Den används bara när det bara finns en modul i gränssnittet.

- Omfatta: Den hämtar alla rader från de andra filerna.

Nu är den allmänna regeln för att skriva huvudkonfigurationen följande tjänst-typ kontroll-flagg modul-modul-argument

- SERVICE: Detta är namnet på applikationen. Antag att namnet på din ansökan är NUCUTA.

- TYP: Det här är den typ av modul som används. Antag att här används modulen autentiseringsmodul.

- KONTROLLFLAGG: Det här är den typ av kontrollflagga som används, en av de fem typerna som beskrivs tidigare.

- MODUL: Det absoluta filnamnet eller det relativa sökvägen för PAM.

- MODULARGUMENT: Det är den separata listan över tokens för att kontrollera modulbeteende.

Anta att du vill inaktivera root-användaråtkomst till alla typer av system via SSH, du måste begränsa åtkomsten till sshd-tjänsten. Dessutom ska inloggningstjänsterna kontrolleras.

Det finns flera moduler som begränsar åtkomst och ger behörighet men vi kan använda modulen / lib / security / pam_listfile.så som är extremt flexibel och har många funktioner och privilegier.

- Öppna och redigera filen / applikationen i vim-redigeraren för måltjänsten genom att gå in i / etc / pam.d / katalog först.

Följande regel ska läggas till i båda filerna:

auth krävs pam_listfile.så \ onerr = lyckas item = user sense = neka fil = / etc / ssh / nekade användareDär auth är autentiseringsmodulen krävs kontrollflaggan, pam_listfile.så modul ger förnekade privilegier till filerna, onerr = lyckas är modulargumentet, artikel = användare är ett annat modulargument som anger fillistor och innehållet det måste kontrolleras för, sense = deny är ett annat modulargument som kommer att om objektet är finns i en fil och fil = / etc / ssh / nekade användare som anger en filtyp som bara innehåller ett objekt per rad.

- Skapa sedan en annan fil / etc / ssh / nekade användare och lägg till root som namnet i den. Det kan göras genom att följa kommandot: $ sudo vim / etc / ssh / denusers

- Spara sedan ändringarna efter att ha lagt till rotnamn i den och stäng filen.

- Använd chmod commond för att ändra åtkomstläget för filen. Syntaxen för chmod-kommandot är

Här används referenserna för att specificera en bokstavslista som anger vem som ska ge tillstånd.

Här kan du till exempel skriva kommandot:

$ sudo chmod 600 / etc / ssh / nekade användareDetta fungerar på det enkla sättet. Du anger de användare som nekas åtkomst till din fil i filen / etc / ssh / nekade användare och ställer in åtkomstläge för filen med kommandot chmod. Från och med nu när du försöker komma åt filen på grund av denna regel kommer PAM att neka alla användare som listas i filen / etc / ssh / nekade användare någon åtkomst till filen.

Slutsats

PAM tillhandahåller dynamiskt autentiseringsstöd för applikationer och tjänster i ett Linux-operativsystem. Den här guiden anger ett antal flaggor som kan användas för att bestämma resultatet av en modul. Det är bekvämt och pålitligt. för användare än det traditionella lösenordet och autentiseringsmekanismen för användarnamn, och därmed används PAM ofta i många säkra system.

Phenquestions

Phenquestions