H.D.Moore, en nätverkssäkerhetsexpert, skapade Metasploit i Perl 2003. Han designade det för att vara ett automatiserat exploateringsverktyg som eliminerar det ständiga kravet på manuell verifiering. Den första versionen släpptes med ett begränsat antal exploater. Senare anpassades den till Ruby, vilket gjorde det möjligt för många cybersäkerhetsexperter att vidareutveckla projektet. Fram till 2006 bestod ramverket av över 200 exploateringar.

I den här artikeln kommer vi först att presentera Metasploit-ramverket, täcka dess olika gränssnitt och komponenter och utföra en ytnivåuppgift med Metasploit Framework, vilket innebär att du söker efter e-postadresser i sökmotorer.

En kort introduktion till Metasploit-komponenter

Några av gränssnitt i Metasploit Framework som du kan interagera med inkluderar följande:

- msfconsole - ett interaktivt skal som möjliggör navigering och manipulation

- msfcli - kallar terminalen / cmd

- msfgui - står för Metasploit Framework Graphical User Interface

- Armitage - ett Java-baserat GUI-verktyg som underlättar Metasploit-uppgifter

- Metasploit Community Web Interface - detta gränssnitt utvecklades av eapid7 för att optimera ramverket för penningtestning

Dessutom finns det flera moduler som utökar Metasploits funktionalitet.

Moduler

Moduler är kodavsnitt som Metasploit-ramverket använder för att utföra exploaterings- och skanningsuppgifter. Metasploit-ramverket innehåller följande moduler:

Utnyttja: moduler som initierar exploatering genom att ge angriparen tillgång till målsystemet. Väl inne i det komprometterade systemet börjar exploateringen utnyttjas genom att ladda upp nyttolastmodulen.

Nyttolast: När den väl injiceras av ramverket tillåter en nyttolastmodul angriparen att navigera i systemet och överföra data till och från systemet. Graden av frihet när det gäller sådana åtgärder beror på nyttolastens arkitektur och hur väl den är anpassad till operativsystemet för det brutna systemet.

Extra: Hjälpmoduler låter dig utföra godtyckliga, engångsåtgärder, som portavsökning, fuzzing, recon, dos attacker, etc

Nops: En nyttolast kan krascha vid landning på en ogiltig minnesplats. En Nop-modul förhindrar att detta händer genom att loopa maskininstruktionerna från början om nyttolasten råkar nå en ogiltig plats.

Posta: Efter exploatering börjar man framgångsrikt in i ett komprometterat system. Inläggsmoduler inkluderar funktioner som hjälper till efter utnyttjande, som att underlätta navigering genom systemet. Med postmoduler kan du också attackera andra system i nätverken.

Kodare: Huvudsyftet med kodare är att undvika upptäckt från systemet. Dessa moduler nekar systemet att utföra en viss uppgift som kan äventyra utnyttjandet och attacken, såsom inspektion av antivirus eller begränsningar från en brandvägg.

Lyssnare: Dessa moduler letar efter anslutningar från nyttolastmodulen till det komprometterade systemet. Detta hjälper till att förbättra anslutningen och att bestämma framväxande samordning mellan Metasploit-komponenterna.

Utnyttjande med Metasploit

Nu när vi har introducerat Metasploit-ramverket och dess olika komponenter kommer vi att börja med exploatering.

Extrahera offentligt tillgängliga e-postadresser från en sökmotor

Vi börjar med att samla in e-post-id: n från en sökmotor

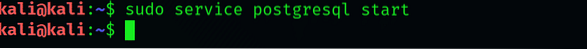

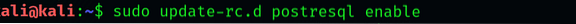

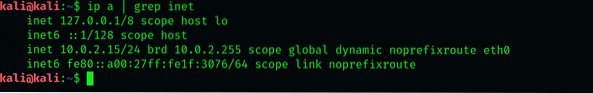

Starta först Metasploit via gränssnittet msfconsole efter att ha aktiverat PostgreSQL-tjänsten.

$ sudo service postgresql start

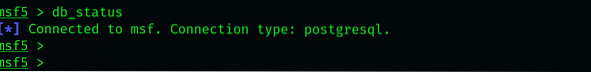

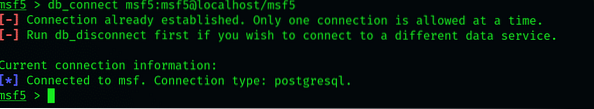

När allt är klart måste du ansluta databasen till msfconsole. Kontrollera om anslutningen redan är upprättad genom att skriva kommandot nedan:

$ db_status

Förhoppningsvis har anslutningen upprättats och Metasploit fungerar bra. Om så inte är fallet, försök igen och kontrollera databasstatus igen genom att ange följande kommando:

$ db_connect msf5: msf5 @ localhost / msf5

Om anslutningen inte har lyckats kan du fortfarande fortsätta. Även om du kommer att sakna några avancerade funktioner är de funktioner som finns till hands tillräckliga för att få jobbet gjort

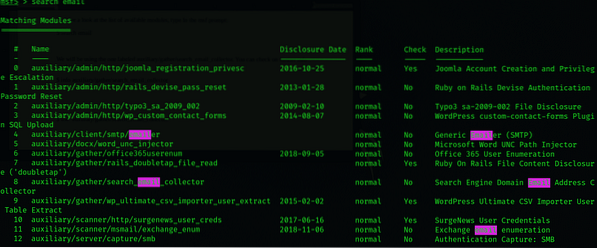

För att ta en titt på listan över tillgängliga moduler, skriv in MSF-prompten:

$ sök e-post

Vi kommer att använda modulen märkt auxiliary / collect / search_email_collector. Du kan söka efter mer information om den här modulen genom att skriva följande kommando:

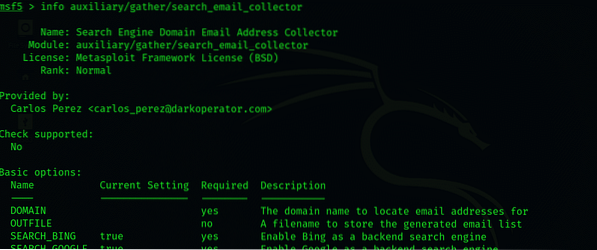

$ info auxiliary / gather / search_email_collector

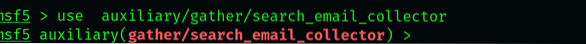

För att använda modulen, skriv följande kommando:

$ använd extra / samla / sök_email_samlare

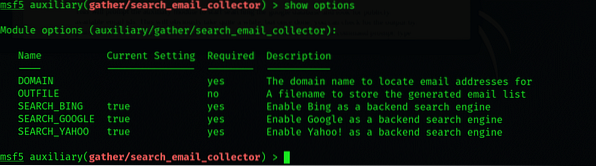

För att se vad du kan göra med den här modulen, skriv in följande:

$ visa alternativ

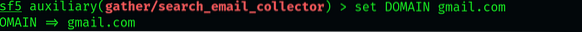

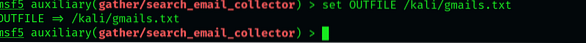

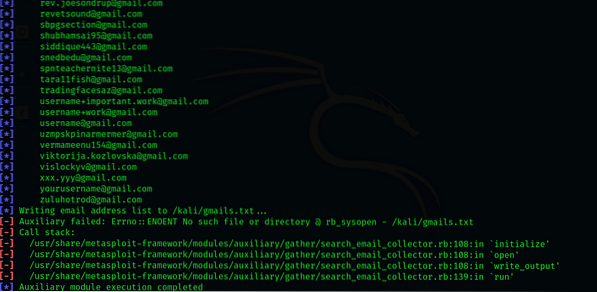

För att börja med extraktionen ställer du först in domänen till GMAIL-id och instruerar modulen att spara filer i en .txt-fil.

$ set DOMAIN gmail.com

Skriv sedan följande kommando:

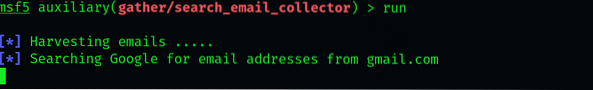

$ kör

Detta kommer att få hjälpmodulen att börja söka i Googles databas och leta efter de offentligt tillgängliga e-post-id: n. Detta kommer att ta ett tag, men när det är klart kan du kontrollera utdata genom att gå till den valda beteckningen och komma åt .txt-fil. För att komma åt filen från kommandotolken anger du följande:

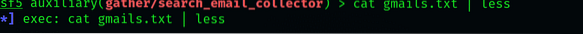

$ katt-mail.txt | mindre

Slutsats

Denna korta genomgång för nybörjare handlar om att bekanta dig med Metasploits nyttolaster. Artikeln visade dig hur du använder gränssnittet msfconsole för att leta efter e-post-id i sökmotorer. Jag valde särskilt den här aktiviteten, eftersom den är intuitiv och är ganska lätt att förstå snabbt. Jag har också förklarat i begränsad detalj vilka ytterligare funktioner Metasploit har och dess potential i penna-testarbete.

Jag hoppas att du tyckte att den här korta guiden var till nytta och att den här guiden har väckt ditt intresse för att titta mer på det här invecklade och mångsidiga verktyget för att testa pennor.

Phenquestions

Phenquestions