OpenVAS är den öppna källkodsversionen av Nessus, som uppstod efter att Nessus blev en sluten källskanner. Nessus var bland de första sårbarhetsskannrarna (naturligtvis är Nmap äldre och det kan också användas för att skanna hål). OpenVAS. Det anses vara en av de bästa säkerhetsskannrarna, i den här artikeln visar jag dig hur du installerar det på Ubuntu och ger dig en introduktion till hur du konfigurerar det och kör dina skanningar på Ubuntu-system. Låt oss börja.

OpenVAS-installation

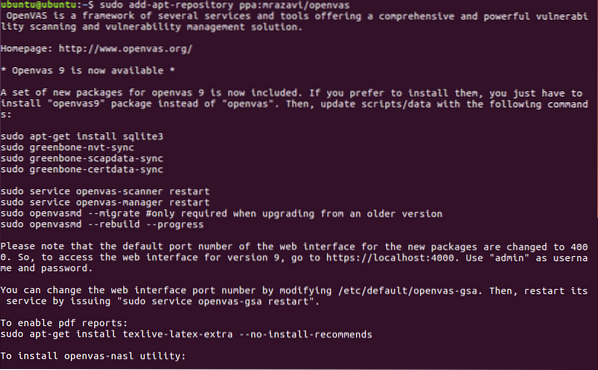

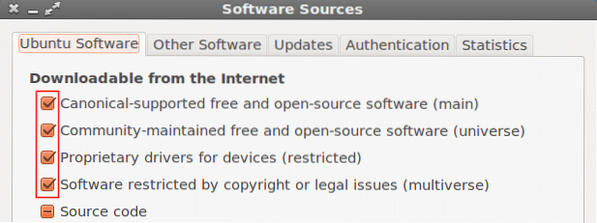

Först och främst måste vi ändra våra förråd som visas i bilden:

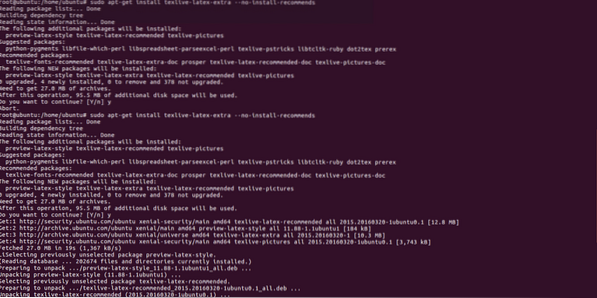

Kör sedan:

apt-get-uppdatering

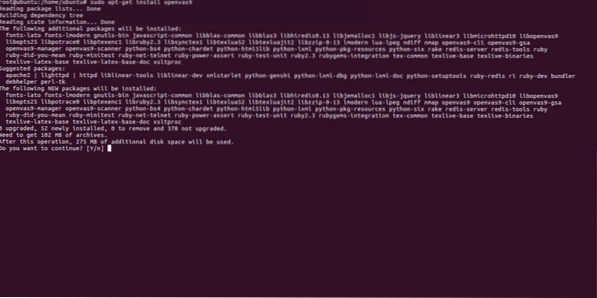

Låt oss nu fortsätta med att ladda ner openvas9

sudo apt-get install openvas9

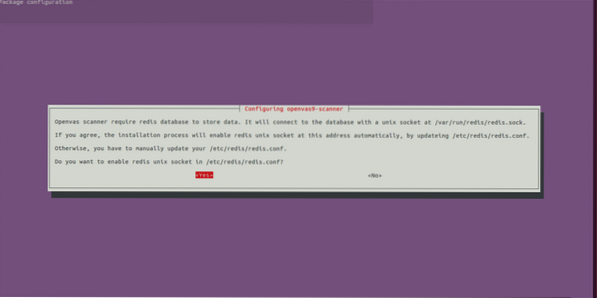

På frågan om du vill fortsätta svara ja och fortsätta installationen kommer en ny skärm som frågar JA eller NEJ att fråga, välj bara ja och fortsätt

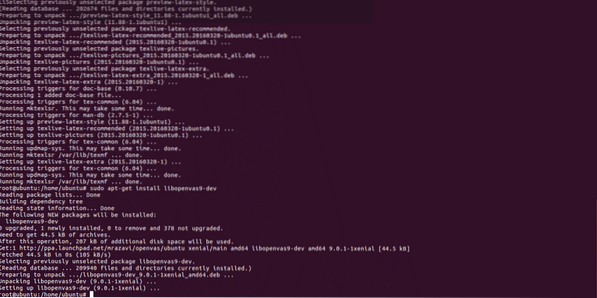

När Openvas9 har installerats kör du följande kommandon:

sudo greenbone-nvt-syncsudo greenbone-scapdata-sync

sudo greenbone-certdata-sync

Det kan ta en timme eller mer tills databasen uppdateras.

När synkroniseringen är slut startar du om tjänsterna och bygger om sårbarhetsdatabasen genom att köra

service openvas-manager starta om

openvasmd --rebuild --progress

Sista steget för att avsluta installationsprocessen:

sudo apt-get install libopenvas9-dev

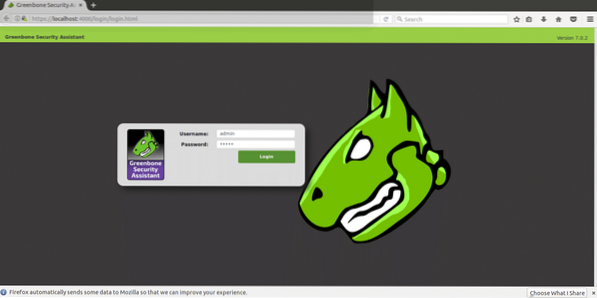

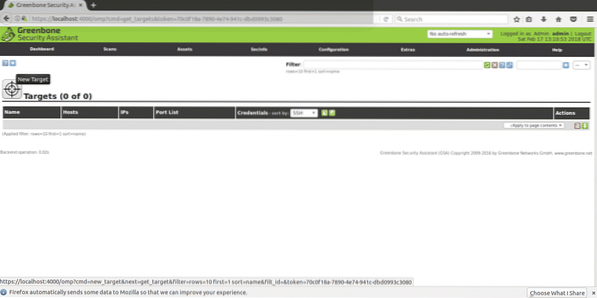

Efter installationen öppnar vi https: // localhost: 4000 och vi måste se följande skärm:

VIKTIGT: Om du ser ett SSL-fel när du öppnar sidan ska du ignorera det och fortsätta framåt.

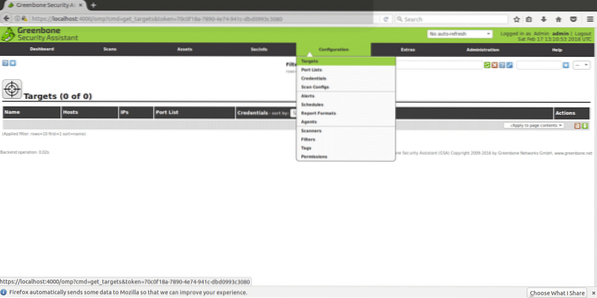

Logga in med "admin" både som användare och lösenord och gå in i "konfiguration" och "mål" en gång inuti.

Konfigurera våra mål- och skanningskrav

Openvas kan användas både från kommandoraden och via våra webbläsare. I den här handledningen kommer jag att förklara att använda webbversionen som är helt intuitiv.

Efter inloggning klickar du på KONFIGURATION och då MÅL som visas i följande skärmdump:

En gång i “MÅL” ser du en liten ikon för en vit stjärna i en ljusblå fyrkant, klicka där för att lägga till ditt första mål.

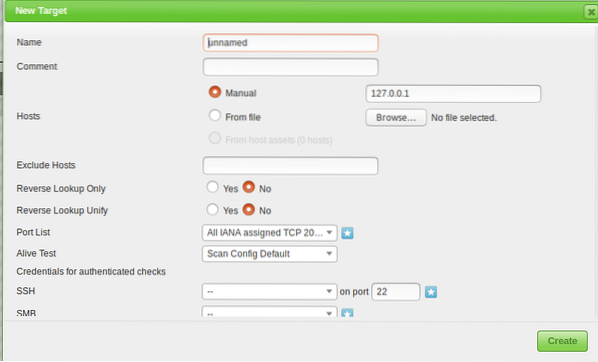

I nästa fönster ser vi följande fält

Namn: Här skriver du namnet på ditt mål.

Kommentar: ingen kommentar

Värdmanual / Från fil: Du kan ställa in IP eller ladda en fil med olika värdar, du kan också skriva ett domännamn istället för en IP.

Uteslut värdar: Om du i steget ovan definierade ett antal IP-adresser här kan du utesluta värdar.

Omvänd sökning: Jag antar att jag bara antar att dessa alternativ är att upptäcka domäner länkade till en IP om du anger en IP istället för ett domännamn. Jag lämnade det här alternativet NEJ som standard.

Portlista: Här kan vi välja vilka portar vi vill skanna, jag rekommenderar att lämna alla portar både TCP och UDP om du har tid.

Levande test: Lämna som standard, men om ditt mål inte returnerar ping (som till exempel Amazon-servrar) kan du behöva välja "anser levande" för att utföra skanningen trots bristen på ping.

Referenser för autentiserade kontroller: Du kan lägga till ditt systems referenser för att tillåta att Openvas kontrollerar lokala sårbarheter.

Du måste bara ange en IP-adress eller ett domännamn, utbudet av portar som du vill skanna och autentiseringsuppgifter endast om du vill söka efter lokala sårbarheter och ett namn för att identifiera uppgiften.

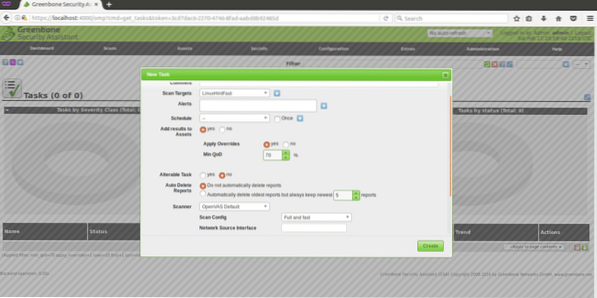

För att fortsätta, i huvudmenyn (samma menyrad där vi hittade KONFIGURATION) hittar du “SCANS”, klicka där och välj “TASK” från undermenyn och på följande skärm ser du igen en vit stjärna inom en ljusblå fyrkant längst upp till vänster på skärmen (precis som när vi skapade målet).

Fönstret nedan visas

Skanna mål: här väljer vi det mål vi vill skanna, det är en rullgardinsmeny som visar alla mål vi definierar.

Varningar: skickar ett meddelande under specifika förhållanden, du kan till exempel få e-postaviseringar, det är inte användbart för oss nu.

Åsidosätta: Detta är användbart för att ändra Openvas rapporteringsbeteende. Genom den här funktionen kan du förhindra falskt positivt eller få Openvas att meddela villkor annars skulle det inte göra det.

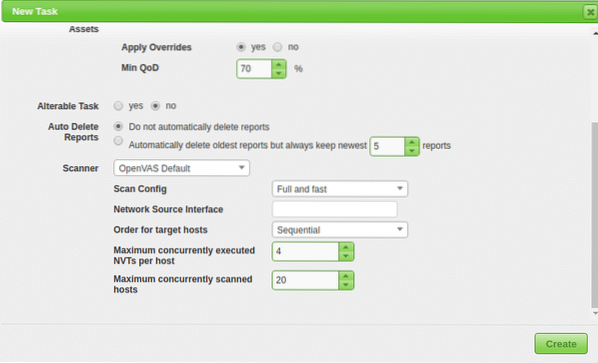

MIN QoD: Detta betyder "Minimal kvalitet på detektering" och med det här alternativet kan du be OpenVas att endast visa verkliga potentiella hot. Om du ställer in 100% och Openvas upptäcker ett hål är det säkert ett funktionellt säkerhetshål, ett utnyttjbart, för den här självstudien lämnade jag standard 70%.

Radera automatiskt: Det här alternativet låter oss skriva över gamla rapporter, du kan välja hur många rapporter du vill spara per uppgift, som standard om du markerar för att radera automatiskt Openvas kommer att spara de senaste 5 rapporterna men du kan redigera detta.

Scan Config: Det här alternativet är att välja skanningens intensitet, att prova Openvas välja en snabb skanning innan du går med ett riktigt mål. Den djupaste och ultimata genomsökningen kan ta dagar ..

Nätverkskällgränssnitt: Här kan du ange nätverksenheten.Jag gjorde inte för den här handledningen.

Beställning för målvärdar:Peka på det här alternativet om du har valt ett IP-intervall eller flera mål och du har prioriteringar för den ordning i vilken mål skannas.

Maximalt exekverad NVT per värd: Här kan du definiera det maximala antal sårbarheter som ska kontrolleras för varje mål samtidigt.

Maximalt samtidigt skannade värdar: Om du har olika mål och uppgifter kan du köra samtidiga skanningar, här kan du definiera maximalt antal samtidiga körningar.

Skannar målet

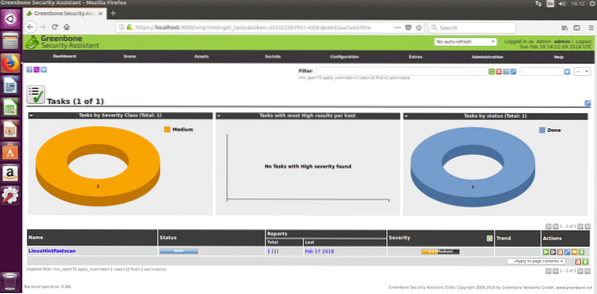

Efter alla stegen ovan får vi följande skärm, för att starta skanningen måste vi trycka på den vita uppspelningsknappen i en grön fyrkant längst ner på sidan, där vår uppgift ”LinuxHintFast” visas.

Du kan vänta där eller valfritt klicka på din uppgifts namn så får du följande skärm

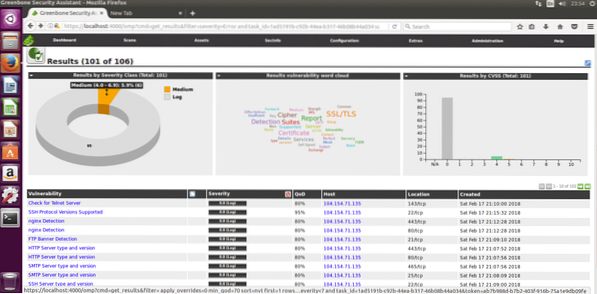

Du måste uppdatera sidan för att se framstegen. När skanningen är klar kan du klicka på “RESULTAT” för att se dem, och valfritt kan du ladda ner dem som XML, jag bifogar XML-rapporterna från en skanning mot https: // www.linuxinstitute.org som exempel (med webbansvarigens godkännande).

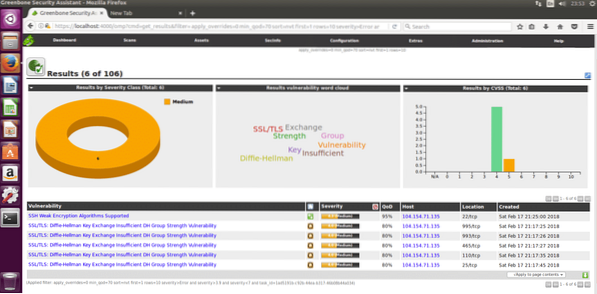

Efter att ha klickat på resultaten ser du följande, där 6 medelvarningar visas. Klicka på det markerade området (det gula, som kan vara rött om varningarna är svåra) för att se detaljer.

Här den detaljerade listan över de 6 medelsvårigheter som upptäckts:

Jag hoppas att den här introduktionen till OpenVas och installationsguiden kommer att komma igång med den här mycket kraftfulla säkerhetsskanningslösningen.

Phenquestions

Phenquestions