Verktyget som används för detta ändamål kallas Nmap. Nmap börjar med att skicka utformade paket till det riktade systemet. Det kommer då att se systemets svar, inklusive vilket operativsystem som körs, och vilka portar och tjänster som är öppna. Men tyvärr kommer varken en bra brandvägg eller ett starkt detekteringssystem för nätverksintrång lätt att upptäcka och blockera sådana typer av skanningar.

Vi kommer att diskutera några av de bästa metoderna för att utföra smygande genomsökningar utan att upptäckas eller blockeras. Följande steg ingår i denna process:

- Skanna med TCP Connect-protokollet

- Skanna med SYN-flaggan

- Alternativa skanningar

- Släpp under tröskeln

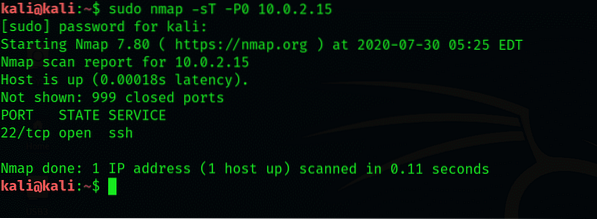

1. Skanna med TCP-protokollet

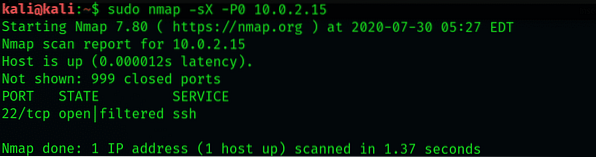

Börja först med att skanna nätverket med TCP-anslutningsprotokollet. TCP-protokollet är en effektiv och pålitlig genomsökning eftersom det öppnar anslutningen till målsystemet. Kom ihåg att -P0 används för detta ändamål. De -P0 switch begränsar ping av Nmap som skickas som standard samtidigt som det blockerar olika brandväggar.

Från ovanstående figur kan du se att den mest effektiva och tillförlitliga rapporten om de öppna portarna kommer att returneras. En av huvudproblemen i denna skanning är att den slår på anslutningen längs TCP, vilket är ett trevägs handskakning för målsystemet. Denna händelse kan spelas in av Windows-säkerhet. Om hacket av en slump lyckas blir det lätt för systemadministratören att veta vem som utförde hacket, eftersom din IP-adress kommer att avslöjas för målsystemet.

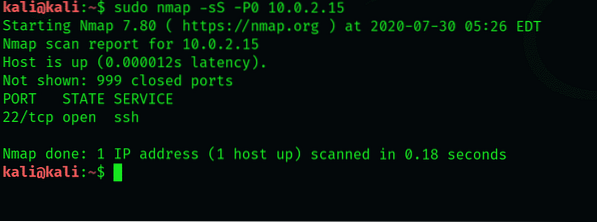

2. Skanna med SYN-flaggan

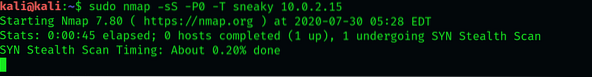

Den primära fördelen med att använda TCP-skanningen är att den slår på anslutningen genom att göra systemet enklare, pålitligare och smygande. SYN-flagguppsättningen kan också användas tillsammans med TCP-protokollet, som aldrig kommer att loggas på grund av det ofullständiga trevägshandskakningen. Detta kan göras med hjälp av följande:

$ sudo nmap -sS -P0 192.168.1.115

Observera att utgången är en lista över öppna portar eftersom den är ganska tillförlitlig med TCP-anslutningsskanningen. I loggfilerna lämnar den inga spår. Tiden det tog att skanna, enligt Nmap, var bara 0.42 sekunder.

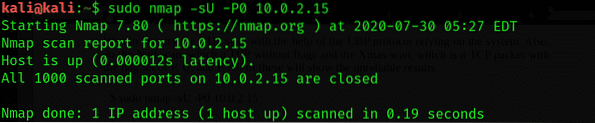

3. Alternativa skanningar

Du kan också prova UDP-skanningen med hjälp av UBP-protokollet som är beroende av systemet. Du kan också utföra Null-skanningen, som är en TCP utan flaggor; och Xmas scan, som är ett TCP-paket med flagguppsättningen P, U och F. Men alla dessa skanningar ger opålitliga resultat.

$ sudo nmap -sU -P0 10.0.2.15

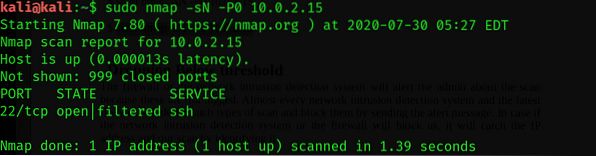

4. Släpp under tröskeln

Brandväggs- eller nätverksintrångssystemet kommer att varna administratören om genomsökningen eftersom dessa genomsökningar inte loggas. Nästan alla nätverksintrångssystem och den senaste brandväggen kommer att upptäcka sådana typer av skanningar och blockera dem genom att skicka ett varningsmeddelande. Om detekteringssystemet för nätverksintrång eller brandväggen blockerar genomsökningen, kommer den att fånga IP-adressen och vår genomsökning genom att identifiera den.

SNORT är ett berömt, populärt nätverksdetekteringssystem. SNORT består av signaturerna som bygger på regleruppsättningen för att upptäcka skanningar från Nmap. Nätverksuppsättningen har ett minimitröskel eftersom det kommer att gå igenom ett större antal portar varje dag. Standardtröskelnivån i SNORT är 15 portar per sekund. Därför kommer vår skanning inte att upptäckas om vi skannar under tröskeln. För att bättre undvika nätverksintrångssystem och brandväggar är det nödvändigt att ha all kunskap tillgänglig för dig.

Lyckligtvis är det möjligt att skanna med olika hastigheter med hjälp av Nmap. Som standard består Nmap av sex hastigheter. Dessa hastigheter kan ändras med hjälp av -T växla, tillsammans med hastighetsnamnet eller numret. Följande sex hastigheter är:

paranoid 0, lömsk 1, artig 2, normal 3, aggressiv 4, galen 5De paranoida och lömska hastigheterna är de långsammaste, och båda ligger under tröskeln till SNORT för olika hamnskanningar. Använd följande kommando för att skanna ner med den lömska hastigheten:

$ nmap -sS -P0 -T lömska 192.168.1.115

Här seglar genomsökningen förbi detekteringssystemet för nätverksintrång och brandväggen utan att det detekteras. Nyckeln är att behålla tålamod under denna process. Vissa skanningar, som den snygga hastighetsskanningen, tar 5 timmar per IP-adress, medan standardsökningen tar bara 0.42 sekunder.

Slutsats

Den här artikeln visade dig hur du utför en smygskanning med Nmap-verktyget (Network Mapper) i Kali Linux. Artikeln visade dig också hur du arbetar med olika smygattacker i Nmap.

Phenquestions

Phenquestions