Nätverksportar

Det finns två olika nätverksportar: TCP och UDP. TCP är allmänt känt som en anslutning-baserad protokoll, och det kräver en formell anslutning, som är en trevägs handskakning. UDP kallas vanligtvis en anslutning-mindre protokoll eftersom det inte kräver någon formell anslutning och inte tar hänsyn till trafikflödet och den här typen försvinner för närvarande.

Skannar

Det finns flera olika skanningsalternativ för att använda NMAP-verktyget.

-O upptäcker operativsystemet. Detektering baseras på signaturer eftersom varje operativsystem svarar olika på paket.

-V är versionsidentifiering. Detta kommer att upptäcka versionen av programmet och om programmet körs. Ett alternativ till detta skulle vara telnet, IP-adressen och porten.

-s P är en pingssvep. Nmap ger dig möjlighet att använda olika stilar av ping-svep; standard är ICMP, men du kan också använda TCP syn och TCP act.

-P n hoppar över värd upptäckt.

-s a använder en ACK-skanning.

-s T är en TCP-anslutningsskanning, vilket är en bullrig, fullständig TCP-anslutningsskanning som använder en trevägshandskakning för syn, synack och AK. Det här är en mycket högljudd och lång skanning, men den är mycket tillförlitlig.

-s s är en smygande sinnesräkning som använder en partiell TCP trevägs handskakning och är också mycket snabb.

Skanningar som är effektiva med Linux- och UNIX-baserade operativsystem men inte lika effektiva med Windows inkluderar följande:

-s F är en finskanning, även kallad info i den inversa skanningen. Detta kringgår stateful brandväggar som har en lista över IP-adresser som kan komma åt servern.

-s X är en Xmas-skanning.

-s N är en null-genomsökning; det skickar inga parametrar.

-s U är en UDP-skanning.

-s L verifierar ditt undernät.

-s P-PP skickar en ICMP-tidsstämpelförfrågan. Det undviker ICMP-blockerande brandväggar.

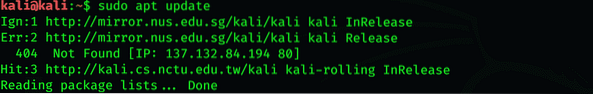

Om du vill uppdatera ett NMAP-paket anger du följande kommando:

$ sudo apt-get-uppdatering

Tillägget av Kali Linux-arkiv i / etc / apt / sources.listfilen är viktig. Om du har glömt att lägga till dem, lägg till förvaren nedan i källorna. Lista filer.

Användning av Nmap

I din Linux-, Windows- eller Mac-terminal skriver du Nmap för att utföra din skanning, inklusive alternativet och målspecifikationerna. Du kan skicka värdnamn, IP-adressnätverk etc. Nmap 10.0.2.15 [Target eller något jag.P-adress]. En karta för skanningsmedium är en utmärkt plats där du kan testa din skanning.

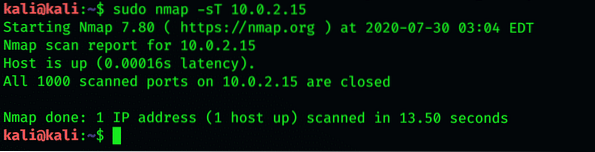

TCP Connect Port Scan

Upprättandet av en TCP-anslutning till tusen vanliga portar görs med detta kommando.

$ sudo nmap -sT 10.0.2.15

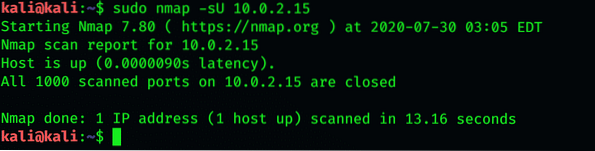

Använd -sU-alternativet för att skanna UDP-tjänsten

$ sudo nmap -sU 10.0.2.15

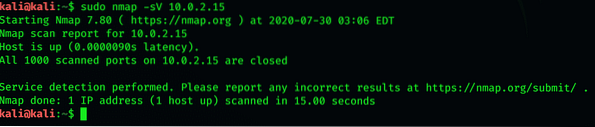

Det är inte bara användbart att få information om den andras dator. Det är av yttersta vikt eftersom det ger dig information om vilken serverinformation andra kan se. Med Nmap -sV kan du få perfekt information om program som körs på en maskin.

$ sudo nmap -sV 10.0.2.15

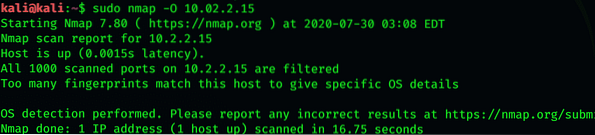

Fjärrstyrning av OS-detektion

-O upptäcker operativsystemet. Den upptäcker är baserad på signaturer eftersom varje operativsystem svarar olika på paket. Detta uppnås genom att använda information som Nmap får genom TCP SYN.

$ sudo nmap -O 10.02.2.15

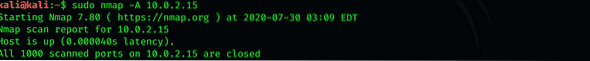

OS-detektering, versionsidentifiering, skriptsökning och spårning

$ sudo nmap -A 10.0.2.15

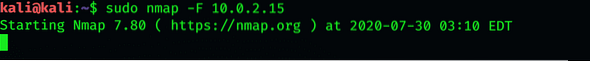

Nmap skannar tusentals begagnade portar på den maskin du riktar in dig på. Denna process tar mycket tid. Om du bara vill skanna de vanligaste genomsökningarna för att minska tidsförbrukningen, använd -F-flaggan. Genom att använda den här flaggan skannar Nmap bara de 100 vanligaste portarna.

$ sudo nmap -F 10.0.2.15

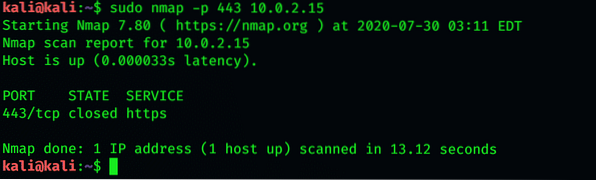

För att skanna de valda portarna med Nmap, använd -p. Nu skannar Nmap bara de angivna portarna.

$ sudo nmap -p 443 10.0.2.15

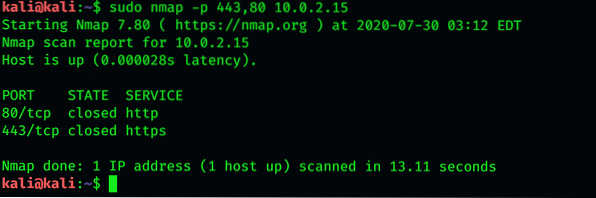

Skanna flera portar

$ sudo nmap -p 443,80 10.0.2.15

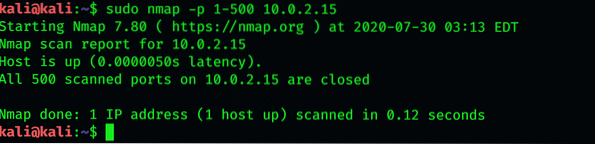

Port Range Scan

$ sudo nmap -p 1-500 10.0.2.15

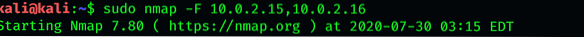

Snabb portskanning (100 portar) för flera IP-adresser

$ sudo nmap -F 10.0.2.15, 10.0.2.16

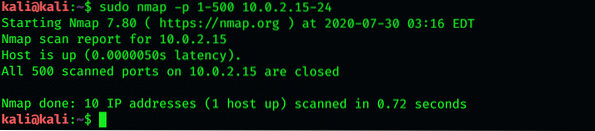

Port Scan inom IP-adressintervall

$ sudo nmap -p 1-500 10.0.2.15-24

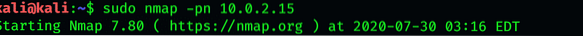

Inaktivera endast skanning av värd upptäcksport

$ sudo nmap -pn 10.0.2.15

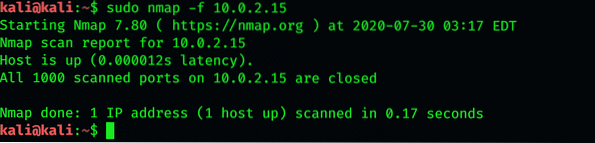

Begärd skanning (inklusive ping-skanningar) använder små fragmenterade IP-paket. Hårdare för paketfilter

$ sudo nmap -f 10.0.2.15

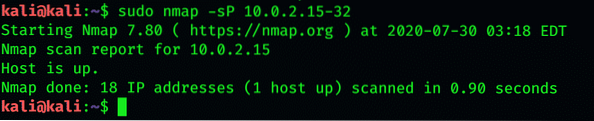

s P är ett pingssvep. Nmap ger dig möjlighet att använda olika typer av ping-svep; standard är ICMP, men du kan också använda TCP syn och TCP act.

$ sudo nmap -sP 10.0.2.15-32

Slutsats

Med den senaste tekniken och verktygen kan du enkelt kartlägga dold information i vilket nätverk som helst. Nmap är ett populärt hackverktyg som används i Kali Linux för kartläggning och insamling av information. Denna artikel ger en kort beskrivning av användningen av Nmap. Förhoppningsvis hjälper det dig när du använder Kali Linux.

Phenquestions

Phenquestions