Nmap är mycket användbart. Några av egenskaperna hos Nmap är:

- Nmap är kraftfull och kan användas för att skanna stora och stora nätverk av olika maskiner

- Nmap är bärbar på ett sätt som stöder flera operativsystem som FreeBSD, Windows, Mac OS X, NetBSD, Linux och många fler

- Nmap kan stödja många tekniker för nätverksmappning som inkluderar detektering av OS, en portavsökningsmekanism och versionsdetektering. Således är det flexibelt

- Nmap är lätt att använda eftersom den innehåller den mer förbättrade funktionen och kan börja med att bara nämna "nmap -v-A-målvärd". Det täcker både GUI och kommandoradsgränssnittet

- Nmap är mycket populärt eftersom det kan laddas ner av hundratals till tusentals människor varje dag eftersom det är tillgängligt med en mängd olika operativsystem som Redhat Linux, Gentoo och Debian Linux, etc.

Huvudsyftet med Nmap är att göra internet säkert för användare. Det finns också gratis. I Nmap-paketet är några viktiga verktyg involverade som är uping, ncat, nmap och ndiff. I den här artikeln börjar vi med att göra den grundläggande genomsökningen på ett mål.

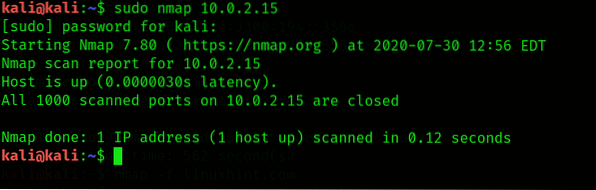

I det första steget öppnar du en ny terminal och skriver följande syntax: nmap

Genom att märka utdata kan Nmap känna igen de öppna portarna, som om de är UDP eller TCP, kan också söka efter IP-adresser och bestämma applikationslagerprotokollet. För att bättre utnyttja hoten är det viktigt att identifiera de olika tjänsterna och målets öppna hamnar.

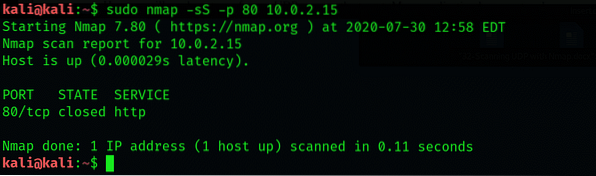

Genom att använda Nmap, utföra en smygskanning

På en öppen port skapar Nmap initialt ett TCP-trevägshandslag. När handskakningen har upprättats utbyts alla meddelanden. Genom att utveckla ett sådant system kommer vi att bli kända för målet. Därför utförs en smygskanning när du använder Nmap. Det skapar inte ett komplett TCP-handskakning. I denna process luras målet först av angriparenheten när ett TCP SYN-paket skickas till den specifika porten om det är öppet. I det andra steget skickas paketet tillbaka till angriparenheten. Äntligen skickas TCP RST-paketet av angriparen för att återställa anslutningen på målet.

Låt oss se ett exempel där vi kommer att undersöka port 80 på Metasploitable VM med Nmap med hjälp av stealth scan. Operatören -s används för stealth scan, -p operator används för att skanna en viss port. Följande nmap-kommando körs:

$ sudo nmap -sS, -p 80 10.0.2.15

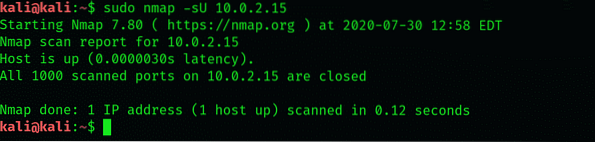

Genom att använda Nmap, skanna UDP-portarna

Här kommer vi att se hur man utför en UDP-skanning på målet. Många applikationslagerprotokoll har UDP som transportprotokoll. Operatören -sU används för att utföra UDP-portavsökningen på ett visst mål. Detta kan göras med följande syntax:

$ sudo nmap -sU 10.0.2.15

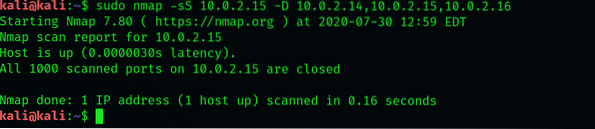

Detektering undviks med Nmap

IP-adresser ingår i paketets rubrik när ett paket skickas från en enhet till en annan. På samma sätt ingår källans IP-adresser i alla paket medan nätverksskanningen utförs på målet. Nmap använder också lokket som lurar målet på ett sätt som det verkar komma från flera källor IP-adresser istället för den enda. För lockbitar används -D-operatör tillsammans med slumpmässiga IP-adresser.

Här tar vi ett exempel. Antag att vi vill skanna 10.10.10.100 IP-adress, då ställer vi in tre lockbitar som 10.10.10.14, 10.10.10.15, 10.10.10.19. För detta används följande kommando:

$ sudo nmap -sS 10.0.2.15 -D 10.0.2.14, 10.0.2.15, 10.0.2.16

Från ovanstående utdata märkte vi att paketen har lockbitar och källans IP-adresser används under portavsökningen på målet.

Brandväggar undgår genom att använda Nmap

Många organisationer eller företag innehåller brandväggsprogrammet i sin nätverksinfrastruktur. Brandväggarna stoppar nätverksskanningen, vilket blir en utmaning för penetrationstestarna. Flera operatörer används i Nmap för att undvika brandväggen:

-f (för fragmentering av paketen)

-mtu (används för att specificera den anpassade maximala överföringsenheten)

-D RND: (10 för att skapa de tio slumpmässiga lockbitarna)

-källport (används för att spoofa källporten)

Slutsats:

I den här artikeln har jag visat dig hur du utför en UDP-skanning med hjälp av Nmap-verktyget i Kali Linux 2020. Jag har också förklarat alla detaljer och nödvändiga nyckelord som används i Nmap-verktyget.

Phenquestions

Phenquestions