Obduktion

Jag anser att obduktion, som kommer som standard på CAINE och Kali Linux, är det första verktyget som introduceras till kriminalteknik på grund av att det är ett grafiskt och intuitivt gränssnitt för att hantera datormedicinska verktyg. Obduktion optimerar processen genom att använda flera processorkärnor medan den körs i bakgrunden och kan berätta i förväg om processen kommer att leda till ett positivt resultat. Autopsy kan också användas som grafiskt gränssnitt för olika kommandoradsverktyg, stöder tillägg för integration med tredjepartsverktyg som PhotoRec som redan finns på LinuxHint för att förbättra och lägga till funktioner.

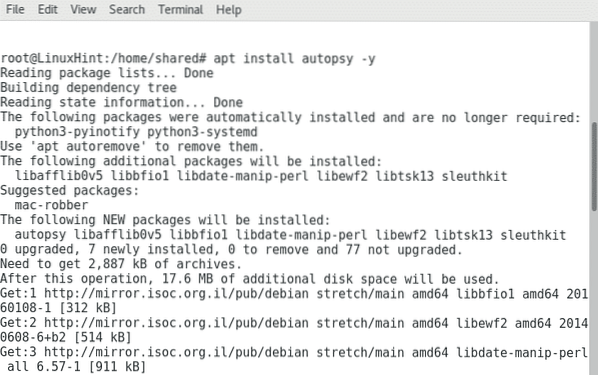

Som sagt kommer det som standard på Kali-, Debian- och Ubuntu-användare kan få obduktion genom att köra:

apt install obduktion -y

Officiell webbplats: https: // www.sleuthkit.org / obduktion /

CAINE (datorstödd undersökningsmiljö)

CAINE är en Ubuntu Linux-baserad distribution speciellt utformad för datorforensik, den levereras med Obduktion som standard och skapar en mycket vänlig miljö för användaren. CAINE är en bra assistent, som ett operativsystem, eftersom det som standard gäller vanliga kriminaltekniska metoder som att skydda lagringsenheterna från att bli skadade eller skrivas över under den kriminaltekniska processen.

CAINE är en uppdaterad Linux-distribution som rekommenderas för att komma igång med datorforensik.

Officiell webbplats: https: // www.caine-live.netto/

P0f

P0f är en analysator för interaktionen mellan olika enheter via nätverk. P0f kan identifiera operativsystem och programvara som används av olika enheter anslutna i passivt läge, snarare än att skicka paket för att analysera svaret. P0f fångar bara paket för senare analys, det är därför det kan leda till bättre resultat än Nmap vid fingeravtryck. Praktisk användning av P0f kan innefatta att detektera en angripare under en pågående pentesting-session, nätverksövervakning och ytterligare information om anslutningar för att ställa in korrekta säkerhetsåtgärder. P0f uppdaterades inte länge och har kommit tillbaka som P03 med stöd för modernt operativsystem och programvara. I en framtida artikel kommer vi att spåra angripare med olika verktyg inklusive P0f.

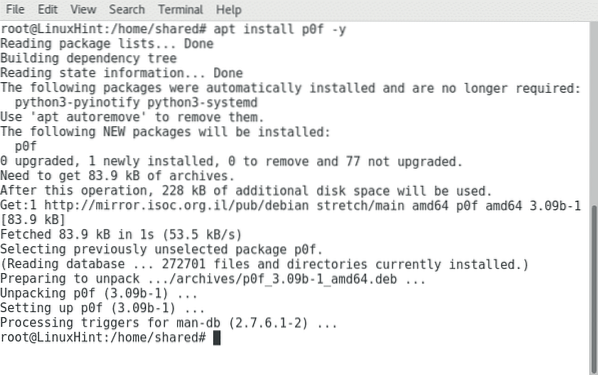

Debian- och Ubuntu-användare kan installera P0f genom att köra:

apt install p0f -y

Officiell webbplats: http: // lcamtuf.coredump.cx / p0f3 /

Dumpzilla

Under en brottsutredning är analys av surfaktiviteter bland de första protokollstegen. Som sagt ovan tillåter Autopsy oss att möjliggöra förlängningar för att undersöka användarens surfaktivitet. Dumpzilla är ett verktyg som fokuserar specifikt på att återställa surfdata från Mozilla Firefox-webbläsare eller derivat som Iceweasel eller Seamonkey. Dumpzilla kan ge oss mycket värdefull information som användarnamn, lösenord, webbhistorik och all information som lagras i cookies eller användarinställningar. Trots att det är mycket specifikt att köra Dumpzilla mot ett mål med Firefox rekommenderas, trots att det inte uppdaterades de senaste två åren.

Dumpzilla ingår inte i standardförråd, du kan hämta det från: https: // github.com / Busindre / dumpzilla

Officiell webbplats: https: // www.dumpzilla.org

flyktighet

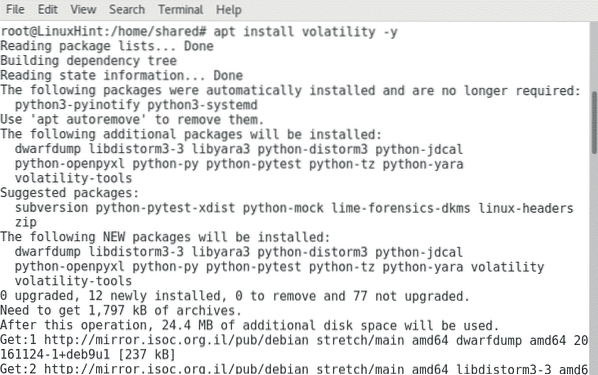

Volatilitet gör det möjligt för oss att undersöka en RAMs levande RAM, vilket betyder information som inte lagrades på hårddisken, men lämnade artefakter eller spår på live RAM. Det här verktyget, som kommer som standard både på CAINE och Kali Linux, kan leda oss till användbar information efter en incident på en enhet, som vilka processer som kördes eller körs under en händelse. För att installera volatilitet på Debian kan du köra

apt installera volatilitet -y

Officiell webbplats: https: // www.volatilityfoundation.org /

Chkrootkit

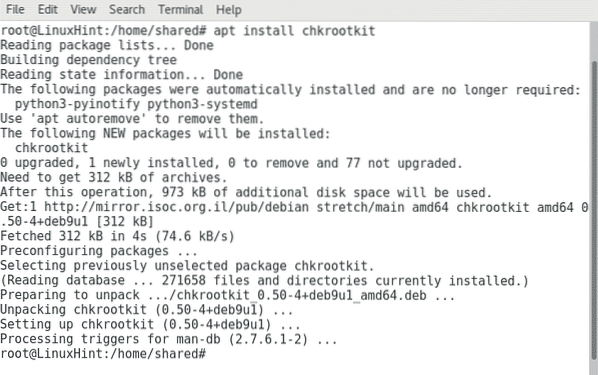

En RootKit är skadlig programvara installerad lokalt eller på distans på en enhet för att ge olaglig åtkomst till en angripare, vi kan göra en groteska jämförelse mellan rootKits och trojanservrar trots små skillnader (RootKIts inkluderar ytterligare funktioner). RootKits kan ändra systemfilerna och ta bort spår av olagliga intrång. Här är där ChkRooKit analyserar binärer för modifieringar, loggar och andra spår som kan tas bort av en inkräktare. På Debian kan du få chkrootkit genom att köra:

apt installera chkrootkit -y

Officiell webbplats: http: // www.chkrootkit.org /

Jag hoppas att du tyckte att den här artikeln var användbar för att inse datforensik inte är begränsad till IT-guruer, vem som helst kan enkelt utföra datorforensik med de verktyg som nämns ovan. Fortsätt följa LinuxHint för fler tips och uppdateringar om Linux.

Phenquestions

Phenquestions