Burp Suite

Burp Suite är ett rikt verktyg för webbapplikationer som designats av Portswigger. Den är utrustad med allt som behövs för att utföra en framgångsrik pentest mot en webbapplikation. Burp är världens mest använda webbapplikationstestare och scanner med över 40 000 aktiva användare på grund av dess lättanvända gränssnitt och djup. Det är redan en fantastisk webbapplikation som pentesting med funktioner som kan öka ytterligare genom att lägga till tillägg eller tillägg kallas BApps.

Burp's huvudfunktionerna är följande:

- Möjligheten att fånga HTTP-förfrågningar som normalt går från webbläsare till servern, och sedan returnerar servern svaret. Detta görs med dess kärnfunktion som kallas “Avlyssning av proxy ”. Här avbryts begäran halvvägs och går från användarens webbläsare till Burp och sedan servern.

- Förmågan att kartlägga målet, i.e., webbapplikation med "Spindel" verktyg. Detta görs för att få en lista över slutpunkter och krypa igenom dem för att hitta några sårbarheter i dem.

- Ett avancerat skannande webbapplikationsverktyg för automatisering av uppgifter för att upptäcka sårbarheter i målet (endast tillgängligt i PRO-versionen).

- Ett "Inkräktare" verktyget används för automatiserade attacker som att tvinga en webbapplikations inloggningssida, ordbokattacker, fuzzing webbapplikationen för att hitta sårbarheter, etc.

- A “Repeater” verktyg som används för att manipulera användarnas levererade värden eller förfrågningar och observera deras beteende för att hitta potentiellt sårbara vektorer.

- A “Sequencer” verktyg för testning av sessionstoken.

- A "Avkodare" verktyg för avkodning och kodning av många kodningsscheman som base64, HEX, etc.

- Möjligheten att spara arbetet och återuppta senare (endast tillgängligt i PRO-version).

Installation

Rapa Svit kan laddas ner från den officiella PortSwigger-webbplatsen:

https: // portswigger.net / burp / communitydownload.

Burp är tillgänglig för nedladdning för nästan alla operativsystem inklusive Windows, Linux och MacOS. Genom att klicka på alternativet Ladda ner senaste versionen kommer du att omdirigeras till en nedladdningssida med olika utgåvor och operativsystem, dvs.e., Community-utgåva eller Professionell utgåva. Professionell utgåva betalas med priser skrivna på dess officiella webbplats. Ladda ner Community-utgåvan så är du redo att använda dess grundläggande fantastiska funktioner.

Användande

För att använda Rapa, den måste konfigureras för att fånga upp HTTP-förfrågningar. För att konfigurera webbläsare, i.e., Chrome, Firefox, etc., vi måste följa stegen nedan:

För att konfigurera Chrome för att fungera med Burp

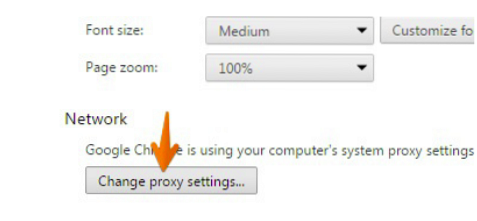

För att konfigurera Chrome för att fungera med en Burp, klicka först på Anpassa alternativ i det övre högra hörnet av fönstret och gå sedan till inställningar alternativ. I inställningsfönstret väljer du Avancerade inställningar, och klicka sedan på Ändra proxyinställningar från de givna alternativen.

För att konfigurera Firefox för att fungera med Burp

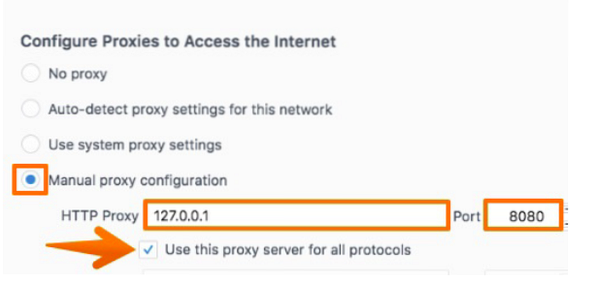

För att konfigurera Firefox att fungera med en Burp, gå till Firefox-menyn högst upp till höger i fönstret, klicka på Inställningar och gå sedan till alternativ knapp. Här, leta efter Nätverksproxy i Allmän flik. Klicka på Manuell proxykonfiguration. Ange lyssnaradressen, i.e., 127.0.0.1, och Burp-port, jag.e., 8080. Ta bort allt i “Ingen proxy för ” fält, och du är bra att gå.

Brute Force-attack med Burp

Autentisering är processen att se till att rätt person har tillgång till tjänsten eller att rätt person loggar in, med hjälp av olika tekniker som åtkomsttoken, lösenord, nycklar, etc. Användningen av lösenord är mycket vanligt i vardagen. Här kommer vikten av grundläggande autentisering, dvs.e., valet av ett starkt komplext lösenord, eftersom inloggningsområdet som skyddas med svag autentisering lätt kan nås med hjälp av automatiserade attacker som brute-forcing, ordboksattacker.

Dictionary Attack är en brute force attack på ett inloggningsfält med hjälp av a lexikon. I denna attack försöks hundratusentals möjliga kombinationer av gissade lösenord lagrade i en ordbok i inloggningsfältet med avsikt att en av dem kan fungera. Dessa lösenord försöks successivt i inloggningsfältet för att kringgå autentiseringen.

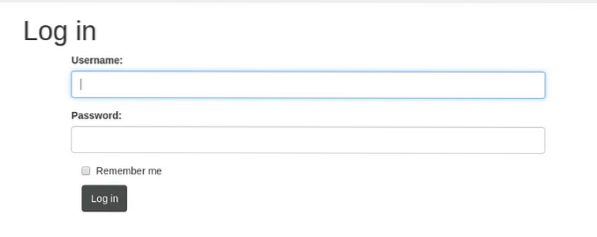

Låt oss överväga ett scenario där vi måste tvinga en inloggningssida med hjälp av en ordlista eller en ordlista som innehåller hundratusentals eller miljoner vanligt läckta lösenord.

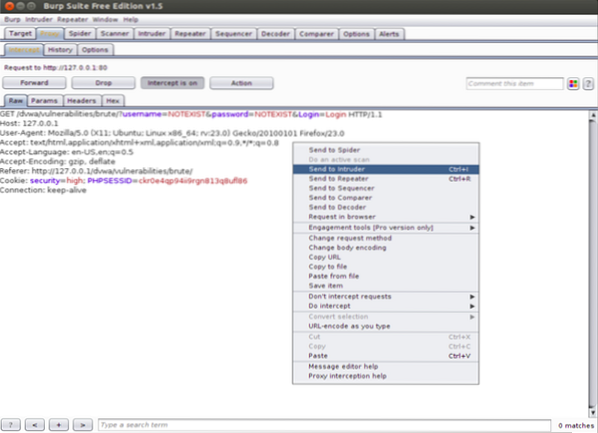

Öppna Burp Suite och börja fånga trafiken genom att svänga Avlyssning på. Byt till webbläsaren och ange användarnamn eller lösenord i de angivna fälten och klicka sedan på Logga in. Byt nu till Rapa, Du kommer att se att trafiken har fångats upp halvvägs till servern och går till Burp istället. Högerklicka och välj, Skicka till Intruder från de givna alternativen.

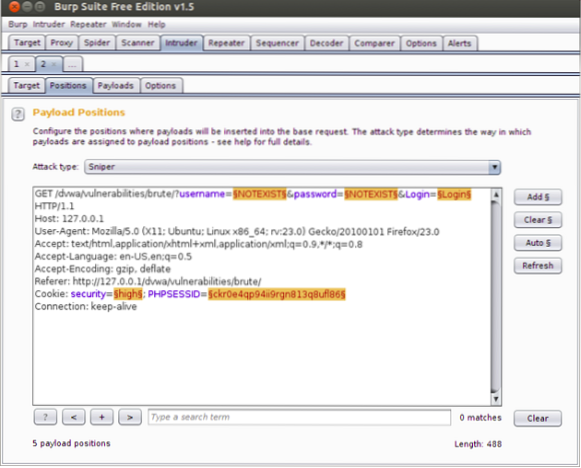

Byt till Inkräktare fliken, så ser vi flera flikar, dvs.e., Positioner, nyttolaster, alternativ. Vi måste konfigurera alla alternativ i dessa flikar korrekt för att låta Burp göra sitt arbete och få det önskade resultatet.

Positioner

Låt oss titta på fliken Positioner först. Här berättar vi för burp vilka parametrar vi vill attackera i begäran, dvs.e., lösenordsfält, användarnamnsfält etc.

Som standard markerar Burp vissa fält för att rekommendera användaren vilka fält de kan attackera. Men i vårt fall behöver vi bara ändra värdet på Användarnamn och Lösenord fält, så att de ändras med nästa ord i ordboken, genom vilka vi attackerar i varje begäran. För detta måste vi först rensa alla markerade områden genom att klicka på Klar på höger sida av fönstret. Detta kommer att rensa upp Burps rekommenderade markerade områden. Markera nu användarnamn och lösenordsfält som är “INTE EXISTERA" i vårt fall och klicka sedan på Lägg till. Vi måste också specificera attacktypen, som är Sniper, som standard och ändra den till Klusterbomb.

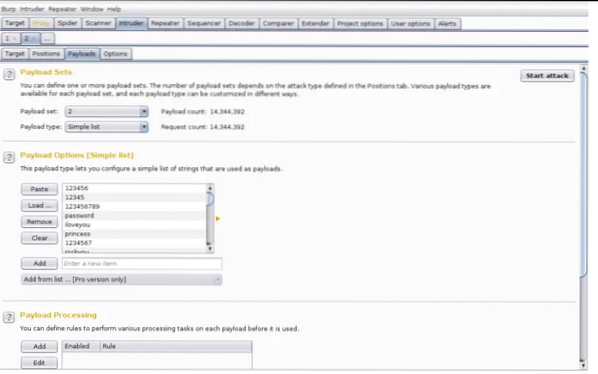

Nyttolaster

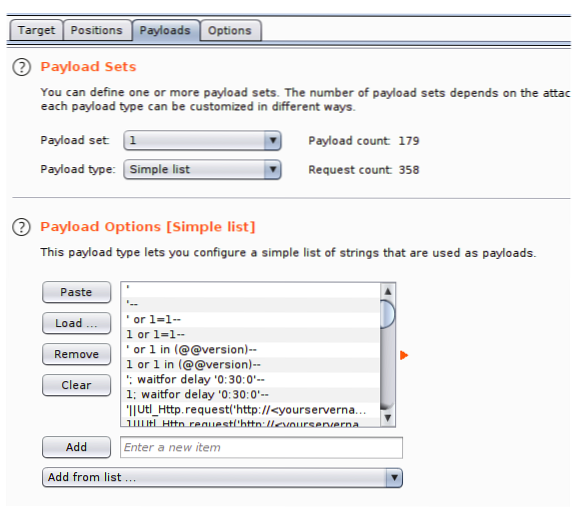

Nu måste vi ställa in vår nyttolast genom vilken vi ska attackera dessa valda fält. Deras värden kommer att ändras med varje begäran enligt nyttolasten. Låt oss ställa in en nyttolast för parameter 1, i.e., Användarnamnfält. Låt oss lägga till en liten ordlista över användarnamn vi har i en fil. Klicka på nyttolast 1 och välj nyttolaststyp som Enkel lista. I Alternativ för nyttolast, klick Ladda och gå till önskad ordlistafil och välj sedan den. De valda ordlistans värden visas enligt nedan.

Nu när jag ställer in en nyttolast för parameter 2, i.e., lösenordsfältet, låt oss lägga till en vanligt förekommande ordlista över läckta lösenord, dvs.e., “rockyou.Text" eftersom vi i vårt fall har detta i en fil. Klicka på nyttolast 2 och välj nyttolast som Enkel lista. I Nyttolastalternativ, klick Ladda och gå till önskad ordlistafil och välj sedan den. De valda ordlistans värden visas enligt nedan.

alternativ

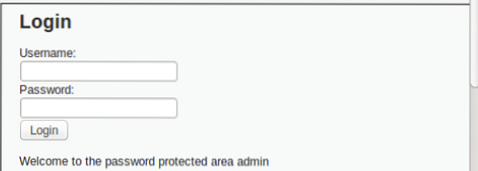

Efter att ha ställt in attackparametrarna och nyttolastlistan är det dags att ställa in ett mycket viktigt alternativ som heter “Alternativ". På fliken Alternativ, några regler som är inställda för att berätta vilken begäran som lyckas; i vårt fall kommer det att berätta vilket lösenord som fungerade. Vi måste konfigurera en sak här, som är strängen eller meddelandet som kommer att visas för att få rätt lösenord, dvs.e., Välkommen, välkommen till vår portal, bra att vara tillbaka, etc. Det beror på webbapplikationsutvecklaren. Vi kan kontrollera det genom att ange rätt referenser i inloggningsområdet.

Vi har ”Välkommen till lösenordsskyddat områdesadministratör” här. Byt nu till Burp i Fliken Alternativ, hitta Grep Match, och skriv följande sträng här. Kontrollera Enkel sträng alternativ, och vi är klara att gå.

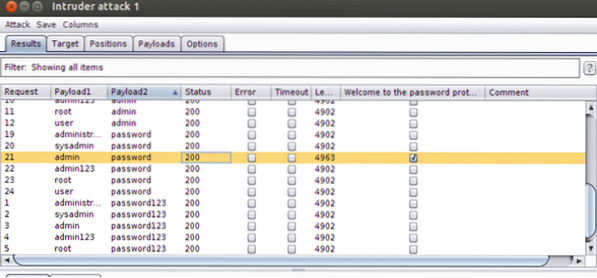

Allt är snyggt inställt. Nu är allt vi behöver göra att starta attacken. Gå till fliken Inbrytare och klicka sedan på Starta Attack. En inkräktare försöker nu alla möjliga kombinationer från de angivna nyttolasten.

Vi kan se Intruder försöka alla kombinationer som bilden ovan. Vi kan se om begäran lyckas eller inte genom att titta på längden på förfrågningarna. Den framgångsrika begäran skulle ha en annan längd än den som inte lyckades. Ett annat sätt att veta om begäran lyckas eller inte är genom att titta på "Välkommen till ett lösenordsskyddat område" (i.e., strängen vi har tillhandahållit alternativ fliken tidigare). Om den lilla rutan är markerad betyder det att begäran lyckas och vice versa. I vårt fall har den lyckade begäran längden 4963, medan den är 4902 när det gäller en misslyckad begäran.

Brute force attack med Burp, med hjälp av en kraftfull ordbok, är en mycket effektiv och underskattad metod för att kringgå inloggningssidor, som inte är gjorda för skadliga enheter. Vid ett svagt lösenord, ett begagnat, enkelt eller litet lösenord är detta en mycket effektiv teknik.

Fuzzing

Fuzzing är ett tillvägagångssätt som används för att automatisera processen att upptäcka buggar, svagheter eller sårbarheter genom att skicka massor av förfrågningar till en applikation med olika nyttolast, med förväntan att webbapplikationen kan utlösa en aktivitet. Det är inte uttryckligt för webbapplikationer, men kan också användas i andra många attacker som buffert, överflöd, etc. En överväldigande majoritet av vanliga webbsårbarheter kan hittas genom fuzzing som XSS cross-site scripting, SQL Injection, LFI, RFI, etc. Burp är - riktigt kraftfullt och det är också det bästa verktyget som finns - för att få jobbet gjort smidigt.

Lurar med Burp

Låt oss ta en webbapplikation som är sårbar för SQL Injection och förvirra den med burp för att hitta potentiellt utsatta fält.

Starta Burp och börja fånga in inloggningsförfrågan. Vi kommer att se en massa data, högerklicka och klicka på Skicka till Intruder alternativ från den angivna menyn. Gå till Positioner fliken och konfigurera rätt parametrar. Som standard markerar Burp vissa fält för att rekommendera användaren vilka fält användaren kan attackera. Men i vårt fall behöver vi bara ändra värdet på Användarnamn och Lösenord fält. Rensa först alla markerade områden genom att klicka på Klar på höger sida av fönstret. Detta kommer att rensa Burp rekommenderade markerade områden. Markera nu bara användarnamn och lösenordsfält och klicka sedan på Lägg till. Vi måste också ange angreppstypen och ändra den till Prickskytt.

Gå nu till fliken Nyttolaster och här måste vi ställa in vår nyttolast genom vilken vi ska attackera dessa valda fält. Deras värden kommer att ändras med varje begäran enligt nyttolasten. Låt oss ställa in en nyttolast för parameter 1 och parameter 2, i.e., Användarnamn respektive lösenordsfält. Rapa har också ett brett spektrum av nyttolaster för olika typer av sårbarheter. Vi kan använda dem eller skapa eller ladda en av våra egna i Burps lättanvända gränssnitt. I det här fallet kommer vi att ladda Burp's nyttolast som kommer att utlösa en varning om du hittar en SQL-sårbarhet.

Välj Enkel lista i Nyttolast alternativ. Klicka nu på alternativet Ladda från “Alternativ för nyttolast” fönster. Välj här Fuzzing-SQL-injektion nyttolast från tillgängliga alternativ. Nyttolastuppsättningar används för att räkna ut listan du ska använda för en angiven parameter. Om du väljer två attackvektorer (parametrar) kan du ställa in en alternativ ordlista för alla. På samma sätt kan du ställa in nyttolaststyp som falländring, nummer, datum och så vidare. För den här situationen är grundlistan viktig eftersom vi använder Burps standardnyttolast.

Gå nu till alternativ fliken, och du kan se några mycket intressanta alternativ. Till exempelGrep ” alternativ som kan väljas för att matcha svaret på givna nyckelord som "SQL". Ett annat coolt alternativ är "Paus" alternativ som är mycket användbart vid potentiella brandväggar för webbapplikationer. I vårt fall kontrollerade vi alternativet "Följ omdirigering" eftersom vi har en omdirigeringsparameter i begäran. Men då och då kan felet utlösa ytterligare innan omdirigeringen, båda kan sedan testas separat.

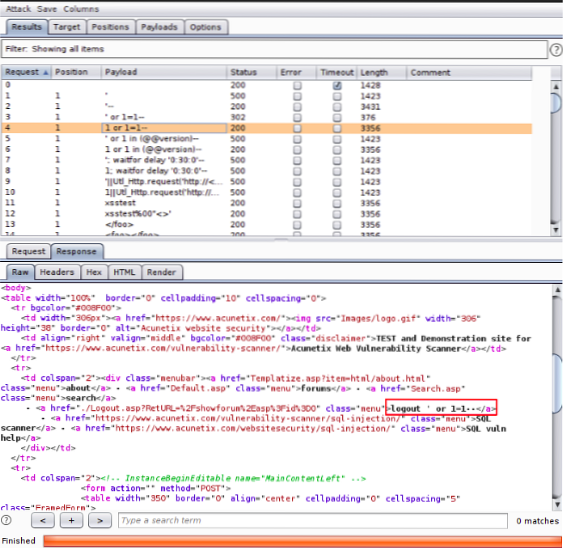

Nu är allt klart och Burp-inkräktaren är redo att starta attacken. Klicka på Start-attackalternativet till vänster och vänta bara på attacken, vilket bokstavligen tar timmar manuellt att slutföras på bara en minut eller två. När attacken är klar är allt vi behöver göra att analysera de givna resultaten noggrant. Vi bör leta efter ett annat eller udda värde i längd kolumn. Man bör också leta efter eventuella avvikelser i statuskoden, eftersom det också berättar vilken begäran som orsakade ett fel och vice versa.

För att få en udda statuskod eller längd, måste man kontrollera svar fönster. I vårt fall kan vi se att den fjärde begäran har en annan statuskod och ett högre längdvärde än vanligt, och när vi tittar på svarsområdet kan vi se att Burp kan kringgå inloggningsområdet med ett värde från nyttolasten. Attacken kan betraktas som framgångsrik.

Detta är en mycket effektiv teknik i testprocedurer för bug bounty och penna eftersom den undersöker varje parameter som finns på webbplatsen och försöker förstå vad den gör, om den är kopplad till databas eller återspeglas på svarsidan, bland andra. Denna teknik orsakar emellertid mycket brus på serversidan och kan till och med leda till Denial of Service, vilket är frustrerande för angripare såväl som för webbapplikationsanvändare och utvecklare.

Burp Extensions

Med hjälp av Burp Extender kan många användbara Burp-tillägg läggas till för att förbättra Burp-funktionerna. Man kan skriva sin tredjepartskod eller ladda tillägg. För laddning och installation av tillägg till Burp, BApp Butiken är rätt plats att gå. Det finns olika användningsområden för Burp-tillägg, som att ändra HTTP-förfrågningar och svar, anpassa användargränssnittet, lägga till skanner- och runtime-kontroller, etc.

BApp Store

BApp Store består av Burp-tillägg som har komponerats av Burp Suite-klienter för att förbättra Burps förmågor och funktioner. Du kan se genomgången av tillgängliga BApps introducerade explicita BApps och skickade klientbetyg för de du har introducerat.

Burp-tillägg kan också laddas ner från BApp butikens webbplats och kan läggas till i Burp senare. Olika BApps eller BApp-tillägg skrivs på olika språk som Python eller Ruby och förväntar sig att användaren laddar ner Jython eller JRuby så att de fungerar korrekt. Konfigurera sedan Burp med katalogen för de viktiga språktolkarna. I vissa fall kan en BApp kräva en senare form av Burp eller en alternativ version av Burp. Låt oss titta på några av Burps enorma mängd användbara tillägg:

Autorisera:

Autorize är en mycket effektiv förlängning när det finns ett behov av att automatiskt upptäcka auktoriseringssårbarheter i en webbapplikation. Att upptäcka sårbarheter för auktorisering är en mycket tidskrävande uppgift för alla bounty hunter eller pentester. I den manuella metoden måste du ta bort kakor varje gång från varje begäran för att kontrollera om auktorisering har genomförts eller inte. Autorisera gör det här jobbet automatiskt bara genom att ta cookies från en lågprivilegerad användare av en webbapplikation och sedan låta den mer privilegierade användaren navigera i den. Autorize gör detta genom att upprepa varje begäran med en lågprivilegierad användarsession och börjar upptäcka auktoriseringssårbarheter eller brister.

Det är också tänkbart att upprepa varje begäran utan att tillhandahålla kakor, att känna igen autentiseringsfel såväl som sårbarheter för auktorisering. Denna förlängning fungerar utan någon tidigare konfiguration, men är samtidigt djupt anpassningsbar, vilket möjliggör arrangemang av granulariteten för tillståndsgodkännandevillkoren och begär förlängningen ett måste test och vad som helst.

När du har slutfört proceduren kommer det att finnas Röd grön, och Gul färger på skärmen och visar “Bypassed ”,“ Enforced ”och“ Is Enforced ?? ” status.

Turbo-inkräktare

Turbo Intruder är en modifierad version av Burp Intruder och används när det finns behov av extrem komplexitet och hastighet för hantering av HTTP-förfrågningar. Turbo Intruder är snabb eftersom den använder en HTTP-stackkod från basen, prioriterar och håller hastigheten i åtanke. Detta gör det extremt snabbt och ibland till och med ett bättre alternativ än välskrivna GO-skript. Dess skalbara natur är en annan höjdpunkt, vilket beror på dess förmåga att uppnå platt minnesanvändning. Turbo Intruder kan också köras i en kommandoradsmiljö. En avancerad skillnadsalgoritm är inbyggd i denna fantastiska förlängning, som automatiskt filtrerar bort tråkiga och värdelösa utdata.

En av de viktigaste attackerna där Turbo Intruder kan användas är Tävlingsattacker. När ett system som har utformats för att utföra uppgifter i en specifik sekvens tvingas utföra mer än en uppgift åt gången, kallas det ett tävlingsvillkor. I den typen av scenarier, Turbo-inkräktare används, eftersom det kan utföra flera uppgifter med enorm hastighet. Denna typ av attack kan användas i förekomsten av sårbarhet i rasförhållanden och kan orsaka attacker som att lösa in flera presentkort, missbruk av liknande / till skillnad från funktioner, etc.

För att skicka HTTP-förfrågan till Turbo-inkräktare, fånga begäran och högerklicka sedan på fönstret och välj sedan Skicka till Turbo Intruder alternativ från listan över alternativ. Turbo Intruder är lite svårare att använda än Burps standardinbrytare.

Slutsats:

Burp är ett extremt kraftfullt och rikt verktyg som har en av dess fantastiska funktioner och funktioner att automatisera attackerna och hitta sårbarheter, vilket gör livet enklare för en pentester eller en bug bounty hunter. Uppgifter som kan ta dagar manuellt kan göras på kortast möjliga tid med Burp, och det ger också ett enkelt grafiskt användargränssnitt för att starta Brute Force-attacker med eller utan ordlista, bara genom att göra en ordlista just nu. Å andra sidan, BApp store erbjuder extremt kraftfulla tillägg som ytterligare förbättrar kapaciteten hos Burp Suite.

Phenquestions

Phenquestions