Typer av exploater

Typer av exploateringar i Metasploit:

- Aktiva

- Passiv

Kärnskillnaden mellan dessa två exploateringstyper är att den aktiva typen utnyttjar ett specifikt mål innan den avslutas, medan den passiva typen väntar tills en inkommande värd ansluter innan den utnyttjas. Det hjälper att känna till dessa i förväg, eftersom skillnaden kommer att spela en tydligare roll när du examinerar för att skriva mer komplicerade bedrifter.

Vår inställning

Programvaran vi kommer att använda i denna handledning inkluderar följande:

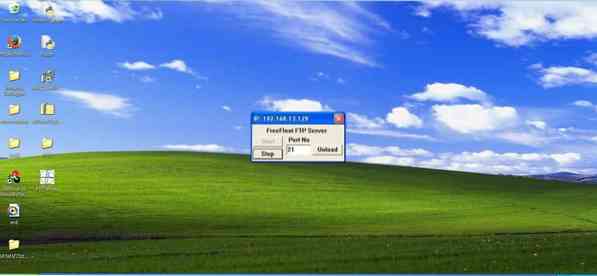

Utnyttjandet: I syftet med den här korta guiden använder vi en befintlig sårbarhet i FTP-servern för fritt flyt.

Immunitetsfelsökare: Detta används för att skapa exploater och binärfiler för omvänd teknik. Du kan enkelt hitta en bra felsökare tillgänglig online gratis.

Windows XP Service Pack 3 installerad

Kali Linux: Uppenbarligen är det obestridda ledande penna testhjälpen.

Mona.py: Ett Python-baserat plugin som hjälper till med felsökning av immunitet. Ladda ner Mona.py och flytta den till immunitetsfelsökarkatalogen (py-kommandomappen).

Processen

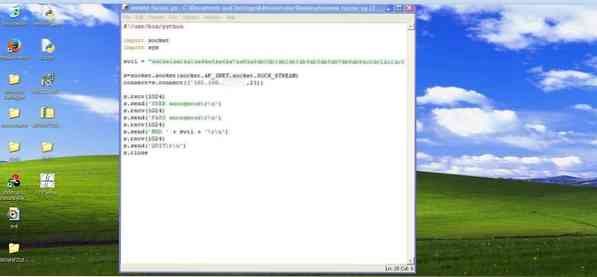

Imitera Fuzzing

Vi kommer att utföra pseudo-fuzzing, vilket innebär att systemet översvämmas med slumpmässiga data. Vi skapar ett mönster med 1000 tecken och använder det för att överväldiga port 21, eftersom det är FTP-serverns kommandoport.

När modulen har körts ska du aktivera immunitetsfelsökaren och se till att EIP har skrivits över.

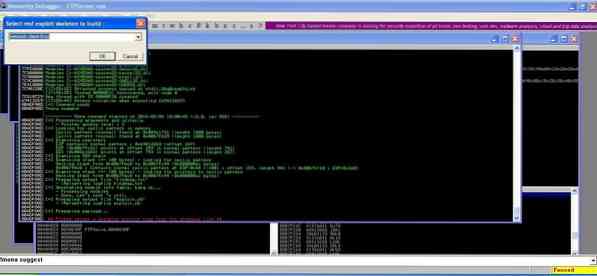

Avfyra Mona

Med EIP överskriven kan vi fortsätta med immunitetsfelsökaren. Skriv följande:

>!Föreslår Mona

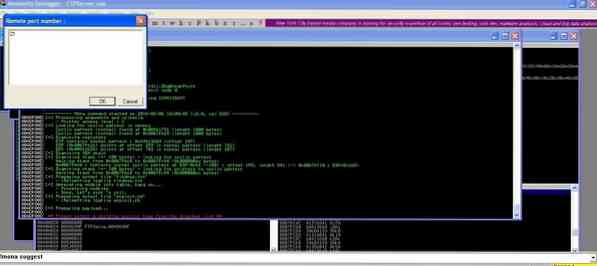

Välj TCP-klient och port 21 för att fortsätta.

Anpassa exploatering

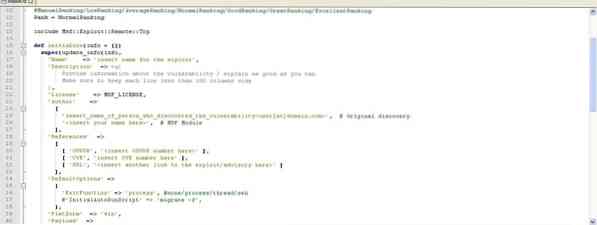

Du kommer att se en rubinbaserad fil skapad som ett resultat. Du kan ändra det som du vill. Här kommer vi att byta namn på det till f.rb.

Starta Exploit i Metasploit

Ladda filen i Kali Linux och replikera exploateringen från roten till Metasploit-ramverket:

Du kan se att Metasploit bekräftar ändringarna och är kompatibel.

Slutsats

Detta var en mini-handledning om hur man skriver en Metasploit-exploatering. Vi kommer att diskutera mer komplicerade bedrifter och se hur de skrivs i framtida artiklar.

Phenquestions

Phenquestions