Ställa in SCP och SSH:

Du måste utföra följande konfigurationssteg för att utföra SCP- och SSH-operationer från localhost till fjärrmolntillgång:

Installera AWS Systems Manager Agent på EC2-instanser:

Vad är en SSM-agent?

Amazons programvara SSM Agent kan installeras och konfigureras på en EC2-instans, virtuell maskin eller server på plats. SSM Agent låter systemhanteraren uppdatera, kontrollera och anpassa dessa verktyg. Agenten hanterar förfrågningar från AWS Cloud System Manager-tjänsten, kör dem enligt definitionen i förfrågan och överför status- och körinformation till Device Manager-tjänsten med hjälp av Amazon Message Delivery Service. Om du spårar trafiken kan du se dina Amazon EC2-instanser och alla servrar eller virtuella maskiner i ditt hybridsystem som interagerar med slutpunkter för ec2-meddelanden.

Installerar SSM-agent:

SSM Agent är installerat på vissa EC2- och Amazon System Images (AMI) -instanser som standard som Amazon Linux, Amazon Linux 2, Ubuntu 16, Ubuntu 18 och 20 och Amazon 2 ECS-optimerade AMI. Förutom detta kan du installera SSM manuellt från vilken AWS-region som helst.

För att installera den på Amazon Linux, ladda ner först SSM-agentinstallatören och kör den sedan med följande kommando:

[e-postskyddad]: ~ $ sudo yum installation -y https: // s3.område.amazonaws.com / amazon-ssm-region / senaste / linux_amd64 / amazon-ssm-agent.varv / minI kommandot ovan, ”område" återspeglar AWS-regionidentifieraren som tillhandahålls av systemchefen. Om du inte kan ladda ner den från regionen, har du angett, använd den globala webbadressen i.e

[e-postskyddad]: ~ $ sudo yum installation -y https: // s3.Amazonas.com / ec2-nedladdningar-windows / SSMAgent / senaste / linux_amd64 / amazon-ssm-agent.varv / minEfter installationen, bekräfta om agenten körs eller inte med följande kommando:

[e-postskyddad: ~ $ sudo-status amazon-ssm-agentOm ovanstående kommando visar att amazon-ssm-agent är stoppad, försök sedan med dessa kommandon:

[e-postskyddad]: ~ $ sudo starta amazon-ssm-agent[e-postskyddad]: ~ $ sudo-status amazon-ssm-agent

Skapa IAM-instansprofil:

Som standard har AWS Systems Manager inte behörighet att utföra åtgärder på dina instanser. Du måste tillåta åtkomst med hjälp av AWS Identity and Access Management Instant Profile (IAM). Vid lanseringen överför en container IAM-positionsdata till en Amazon EC2-instans kallas en instansprofil. Detta villkor sträcker sig till godkännanden för alla AWS Systems Manager-funktioner. Om du använder systemhanteringsfunktioner, som kommandot Kör, kan en förekomstprofil med de grundläggande behörigheter som krävs för Session Manager redan bifogas till dina instanser. Om dina instanser redan är anslutna till en instansprofil som inkluderar AmazonSSMManagedInstanceCore AWS-hanterad policy har lämpliga Session Manager-behörigheter redan utfärdats. I specifika fall kan dock behörigheter behöva ändras för att lägga till behörigheter för sessionshanterare till en instansprofil. Först och främst öppnar du IAM-konsolen genom att logga in på AWS-hanteringskonsolen. Klicka nu på “Roller”I navigeringsfältet. Välj här namnet på den position som ska ingå i policyn. På fliken Behörigheter väljer du Lägg till integrerad policy längst ner på sidan. Klicka på fliken JSON och ersätt det redan paced innehållet med följande:

"Version": "2012-10-17",

"Påstående": [

"Effekt": "Tillåt",

"Action": [

"ssmmessages: CreateControlChannel",

"ssmmessages: CreateDataChannel",

"ssmmessages: OpenControlChannel",

"ssmmessages: OpenDataChannel"

],

"Resurs": "*"

,

"Effekt": "Tillåt",

"Action": [

"s3: GetEncryptionConfiguration"

],

"Resurs": "*"

,

"Effekt": "Tillåt",

"Action": [

"km: dekryptera"

],

"Resource": "key-name"

]

När du har bytt ut innehållet klickar du på granskningspolicyn. På den här sidan anger du namnet på den integrerade policyn som SessionManagerPermissions under alternativet Namn. När du har gjort detta väljer du alternativet Skapa policy.

Uppdaterar kommandoradsgränssnitt:

För att ladda ner version 2 av AWS CLI från Linux-kommandoraden, ladda ner först installationsfilen med curl-kommandot:

[e-postskyddad]: ~ $ curl "https: // awscli.Amazonas.com / awscli-exe-linux-x86_64.zip "-o" awscliv2.blixtlås"Packa upp installationsprogrammet med det här kommandot:

[e-postskyddad]: ~ $ unzip awscliv2.blixtlåsFör att säkerställa att uppgraderingen är aktiverad på samma plats som den redan installerade AWS CLI version 2, hitta den befintliga symlänken med vilket kommando och installationskatalogen med ls-kommandot så här:

[e-postskyddad]: ~ $ som aws[e-postskyddad]: ~ $ ls -l / usr / local / bin / aws

Konstruera installationskommandot med hjälp av denna symlink och kataloginformation och bekräfta sedan installationen med hjälp av kommandona nedan:

[e-postskyddad]: ~ $ sudo ./ aws / install --bin-dir / usr / local / bin --install-dir / usr / local / aws-cli --uppdatering[e-postskyddad]: ~ $ aws --version

Installera Session Manager Plugin:

Installera Session Manager-plugin på din lokala dator om du vill använda AWS CLI för att starta och avsluta sessioner. För att installera detta plugin på Linux, ladda ner först RPM-paketet och installera det sedan med följande kommandosekvens:

[e-postskyddad]: ~ $ curl "https: // s3.amazonaws.com / session-manager-nedladdningar / plugin / senaste / linux_64bit / session-manager-plugin.rpm "-o" session-manager-plugin.rpm "[e-postskyddad]: ~ $ sudo yum installera -y session-manager-plugin. varv / min

Efter att ha installerat paketet kan du bekräfta om plugin-programmet har installerats framgångsrikt eller inte med följande kommando:

[e-postskyddad]: ~ $ session-manager-pluginELLER

[e-postskyddad]: ~ $ aws ssm start-session - target id-of-an-instance-you-have-permissions-to-accessUppdatera den lokala SSH-konfigurationsfilen för värd:

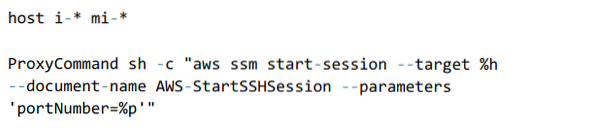

Ändra SSH-konfigurationsfilen så att ett proxy-kommando startar en session i Session Manager och skickar all data via anslutningen. Lägg till den här koden i SSH-konfigurationsfilen på “~ /.ssh / config ”:

Använda SCP och SSH:

Nu är du beredd att skicka SSH- och SCP-anslutningar med dina molnegenskaper direkt från din närliggande dator efter att de tidigare nämnda stegen är färdiga.

Hämta molntillgångsinstans-id. Detta kan uppnås genom AWS-hanteringskonsolen eller med följande kommando:

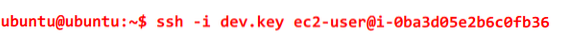

[e-postskyddad]: ~ $ aws ec2 beskriv-instanserSSH kan köras som vanligt med instans-id som värdnamn, och SSH-kommandoraden växlar så här:

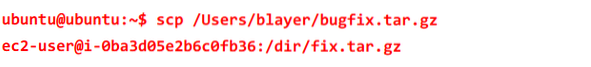

Nu kan filer enkelt överföras till fjärrmaskinen utan behov av ett mellanliggande steg med SCP.

Slutsats:

Användare har litat på brandväggar i flera år för att få tillgång till molninnehåll säkert, men dessa alternativ har problem med kryptering och hantering. Även om ändringslös infrastruktur är ett idealiskt mål av olika skäl, behöver det i vissa fall att skapa eller underhålla ett live-system kopieras korrigeringsfiler eller andra data till liveinstanser, och många kommer att få ett behov av att komma till eller justera system som kör live. AWS Systems Manager Session Manager tillåter denna funktion utan extra brandväggsinträde och behovet av externa lösningar som mellanliggande S3-användning.

Phenquestions

Phenquestions