I informationsteknikvärlden är säkerhet ett stort problem idag. Varje dag inleds nya och sofistikerade attacker mot organisationer. Systemadministratörer använder olika sätt för att stärka säkerheten för sina servrar. Ett av de vanligaste sätten att interagera med en server är att använda SSH (eller Secure SHell) -protokoll som ofta används för fjärrloggning till en server. Förutom fjärrskalinloggningar används den också för att kopiera filer mellan två datorer. Till skillnad från andra metoder som telnet, rcp, ftp, etc., SSH-protokollet använder en krypteringsmekanism för att säkra kommunikationen mellan två värdar.

Säkerheten som tillhandahålls av SSH-protokollet kan förbättras ytterligare genom att använda tvåfaktorautentisering. Detta kommer ytterligare att sätta en stark mur mellan din värddator och angriparna. För att ansluta till din fjärrserver med SSH behöver du ett lösenord samt en verifieringskod (eller OTP) från en autentiseringsapplikation som körs på din mobila enhet. Detta är verkligen användbart om en angripare stjäl ditt lösenord, han kommer inte att kunna logga in på din server utan verifieringskoden.

Det finns många autentiseringsapplikationer tillgängliga för mobila enheter som kör Android eller Apple IOS. Den här guiden har använt Google Authenticator-applikationen för både Fedora-servern och den mobila enheten.

Vad vi kommer att täcka

Den här guiden kommer att se hur vi kan använda tvåfaktorautentisering med SSH-protokoll för att förhindra obehörig åtkomst till vår Fedora 30-arbetsstation. Vi kommer att försöka logga in på vår Fedora-server från Xubuntu-klientmaskinen för att se om installationen fungerar som förväntat. Låt oss börja konfigurera SSH med tvåfaktorautentisering.

Förutsättningar

- Ett Fedora 30 OS installerat på fjärrservern med ett 'sudo' användarkonto.

- En Xubuntu-maskin för åtkomst till ovanstående server.

- En mobil enhet med en Google-Authenticator-applikation installerad på den.

Installationsöversikt

- Fedora 30-maskin med IP: 192.168.43.92

- Xubuntu-maskin med IP: 192.168.43.71

- Mobil enhet med Google-Authenticator-applikationen.

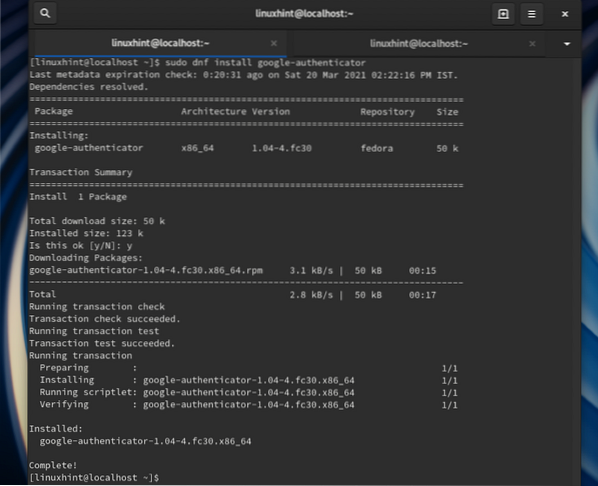

Steg 1. Installera Google-Authenticator på Fedora 30-servern med kommandot:

$ sudo dnf installera -y google-autentiserare

Steg 2. Kör kommandot nedan för att starta Google-Authenticator på din server:

$ google-autentiserareDet kommer att ställa några frågor för att konfigurera servern så att den fungerar med din mobila enhet:

Vill du att autentiseringstoken ska vara tidsbaserad (y / n) y [Ange 'Y' här]Den visar en QR-kod i terminalfönstret. håll detta terminalfönster öppet för tillfället.

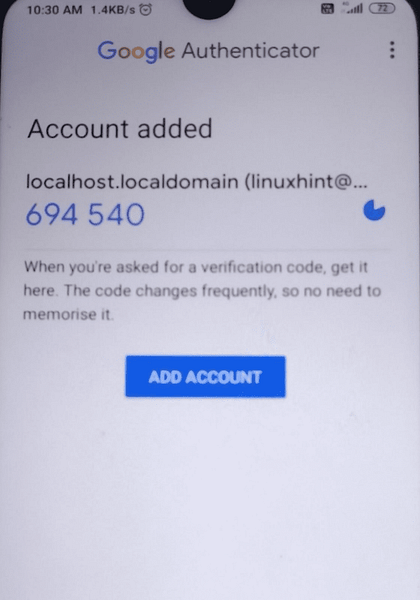

Steg 3. Installera Google-Authenticator-appen på din mobila enhet och öppna den. Klicka nu på alternativet 'Skanna en QR-kod.'Fokusera nu din mobilkamera på att skanna QR-koden i terminalfönstret på din server.

Steg 4. Efter att ha skannat QR-koden lägger din mobila enhet till ett konto för din server och genererar en slumpmässig kod som fortsätter att förändras med en roterande timer, som visas på bilden nedan:

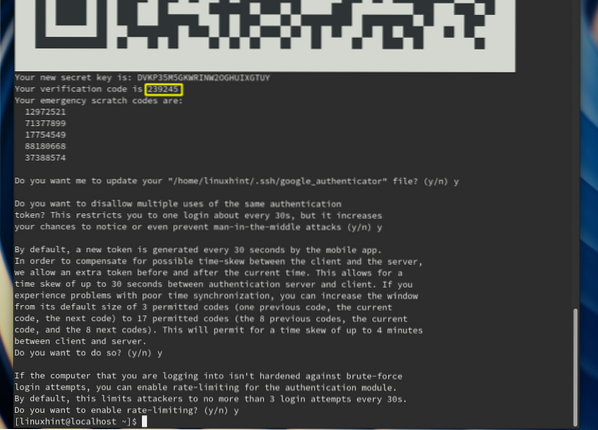

Steg 5. Gå nu tillbaka till ditt serverterminalfönster och ange här verifieringskoden från din mobila enhet. När koden har bekräftats genererar den en uppsättning skrapkod. Dessa skrapkoder kan användas för att logga in på din server om du förlorar din mobila enhet. Så spara dem på en säker plats.

Steg 6. I de ytterligare stegen kommer det att ställa några frågor för att slutföra konfigurationen. Vi har angett nedan uppsättningen frågor och deras svar för att konfigurera inställningen. Du kan ändra dessa svar enligt dina behov:

Vill du att jag ska uppdatera din "/ home / linuxhint /.google_authenticator-fil? (y / n) y [Ange 'y' här]Vill du inte tillåta flera användningar av samma autentiseringstoken? Detta begränsar dig till en inloggning ungefär var 30: e, men det ökar dina chanser att märka eller till och med förhindra man-i-mitten-attacker (y / n) y [Ange 'y' här]

Som standard genereras en ny token var 30: e sekund av mobilappen.För att kompensera för eventuell tidsförskjutning mellan klienten och servern tillåter vi en extra token före och efter den aktuella tiden. Detta möjliggör en tidsförskjutning på upp till 30 sekunder mellan autentiseringsservern och klienten. Om du har problem med dålig tidssynkronisering kan du öka fönstret från standardstorleken på 3 tillåtna koder (en tidigare kod, den aktuella koden, nästa kod) till 17 tillåtna koder (de 8 föregående koder, den aktuella koden och de 8 nästa koderna). Detta möjliggör en tidsförskjutning på upp till 4 minuter mellan klient och server. Vill du göra det? (y / n) y [Ange 'y' här]

Om datorn som du loggar in inte är härdad mot brute-force inloggningsförsök kan du aktivera hastighetsbegränsning för autentiseringsmodulen. Som standard begränsar detta angripare till högst tre inloggningsförsök var 30: e. Vill du aktivera hastighetsbegränsning? (y / n) y [Ange 'y' här]

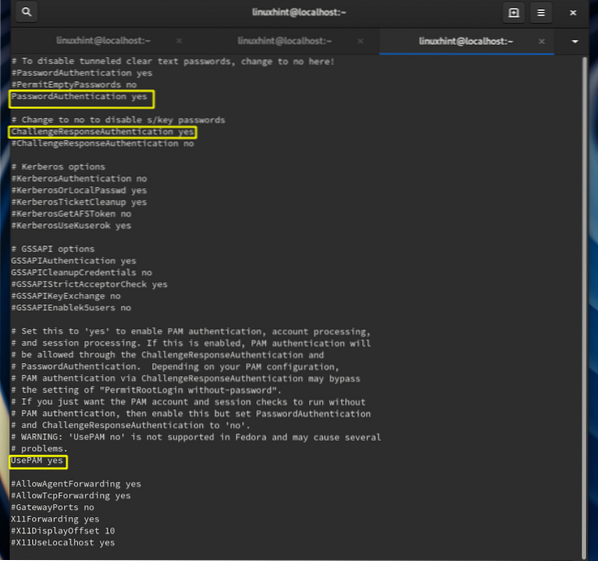

Steg 7. Öppna nu sshd_config-filen med valfri redigerare

$ sudo vi / etc / ssh / sshd_configoch gör följande steg:

- Avkommentera och ställ in PasswordAuthentication till ja.

- Avkommentera och ställ in ChallengeResponseAuthentication till ja.

- Avkommentera och ställ in Använd PAM till ja.

Spara och stäng filen.

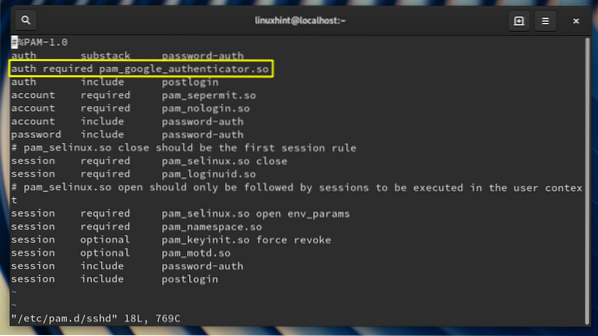

Steg 8. Öppna sedan / etc / pam.d / sshd-fil

$ sudo vi / etc / pam.d / sshdoch lägg till följande rader under raden 'auth substack lösenord auth:

auth krävs pam_google_authenticator.så

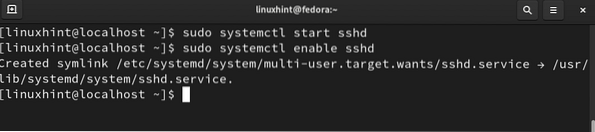

Steg 9. Starta och aktivera SSH-tjänsten på Fedora-servern med kommandot:

$ sudo systemctl starta sshd$ sudo systemctl aktivera sshd

Alla steg för att konfigurera servern är nu klar. Vi kommer nu att flytta till vår klientmaskin, d.v.s.e., Xubuntu, i vårt fall.

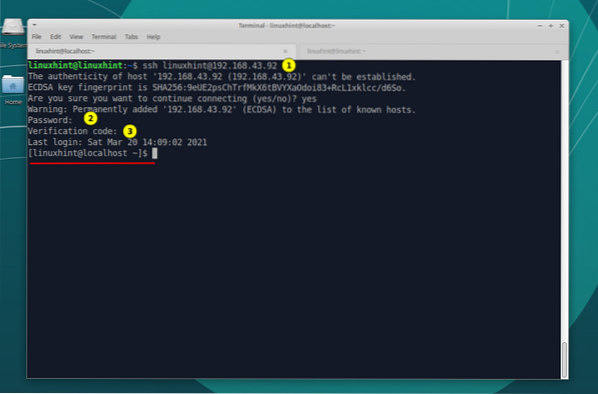

Steg 10. Försök nu att logga in med SSH från Xubuntu-maskinen till Fedora 30-servern:

$ ssh [e-postskyddad]

Som du ser frågar SSH först efter serverns lösenord och sedan en verifieringskod från din mobila enhet. När du har angett verifieringskoden korrekt kan du logga in på fjärranslutna Fedora-server.

Slutsats

Grattis, vi har framgångsrikt konfigurerat SSH-åtkomst med tvåfaktorautentisering på Fedora 30 OS. Du kan vidare konfigurera SSH så att den endast använder en verifieringskod för att logga in utan fjärrserverlösenordet.

Phenquestions

Phenquestions