När det upptäcks närvaron av en rootkit måste vanligtvis ominstallera operativsystemet och ny hårdvara, analysera filer som ska överföras till ersättaren och i värsta fall behövs maskinvarubyte.Det är viktigt att markera möjligheten till falska positiva, detta är huvudproblemet med chkrootkit. När ett hot upptäcks rekommenderas därför att köra ytterligare alternativ innan åtgärder vidtas, denna handledning kommer också att kortfattat utforska rkhunter som ett alternativ. Det är också viktigt att säga att den här handledningen är optimerad för Debian och baserade Linux-distributionsanvändare, den enda begränsningen för andra distributionsanvändare är installationsdelen, användningen av chkrootkit är densamma för alla distributioner.

Eftersom rootkits har en mängd olika sätt att uppnå sina mål som döljer skadlig programvara, erbjuder Chkrootkit en mängd olika verktyg för att ha råd med dessa sätt. Chkrootkit är en verktygssvit som innehåller det viktigaste chkrootkit-programmet och ytterligare bibliotek som listas nedan:

chkrootkit: Huvudprogram som kontrollerar binära operativsystem för rootkit-modifieringar för att få reda på om koden var förfalskad.

ifpromisc.c: kontrollerar om gränssnittet är i promiskuöst läge. Om ett nätverksgränssnitt är i promiskuöst läge kan det användas av en angripare eller skadlig programvara för att fånga upp nätverkstrafiken för att senare analysera den.

chklastlog.c: kontrollerar om raderingar har tagits bort. Lastlog är ett kommando som visar information om senaste inloggningar. En angripare eller rootkit kan ändra filen för att undvika upptäckt om sysadmin kontrollerar detta kommando för att lära sig information om inloggningar.

chkwtmp.c: kontrollerar för wtmp-raderingar. På samma sätt som i föregående skript kontrollerar chkwtmp filen wtmp, som innehåller information om användarnas inloggningar för att försöka upptäcka modifieringar på den om en rootkit modifierade posterna för att förhindra upptäckt av intrång.

check_wtmpx.c: Detta skript är detsamma som ovan men Solaris-system.

chkproc.c: kontrollerar tecken på trojaner inom LKM (Loadable Kernel Modules).

chkdirs.c: har samma funktion som ovan, söker efter trojaner i kärnmoduler.

strängar.c: snabb och smutsig strängbyte som syftar till att dölja rotkitets natur.

chkutmp.c: det här liknar chkwtmp men kontrollerar utmp-filen istället.

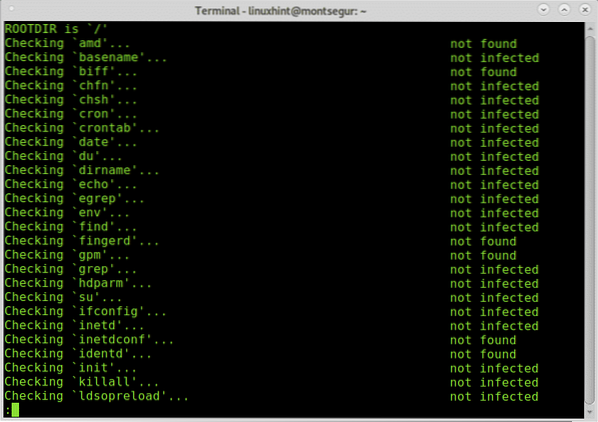

Alla skript som nämns ovan körs när vi kör chkrootkit.

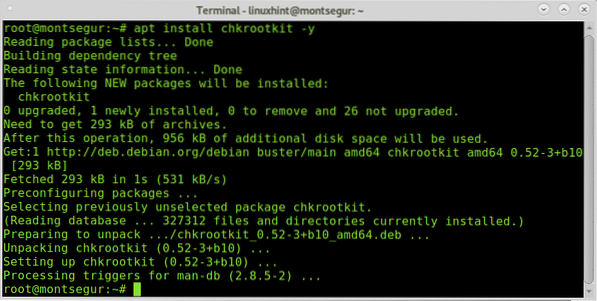

För att börja installera chkrootkit på Debian och baserade Linux-distributionskörningar:

# apt install chkrootkit -y

En gång installerad för att köra kör den:

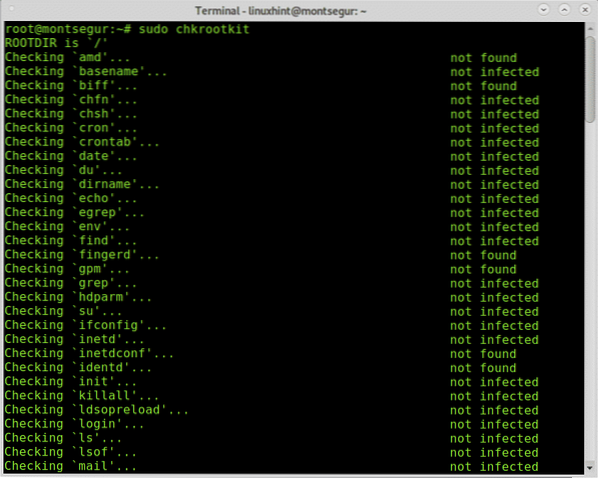

# sudo chkrootkit

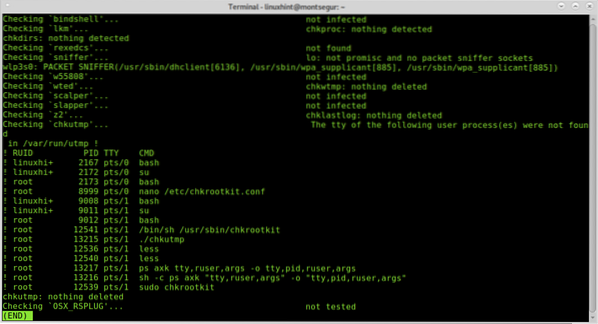

Under processen kan du se alla skript som integrerar chkrootkit körs gör varje del.

Du kan få en bekvämare vy med rullning av rör och mindre:

# sudo chkrootkit | mindre

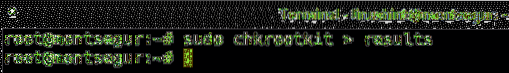

Du kan också exportera resultaten till en fil med följande syntax:

# sudo chkrootkit> resultat

Sedan för att se utgångstypen:

# mindre resultat

Notera: du kan ersätta “resultat” för vilket namn du vill ge utdatafilen.

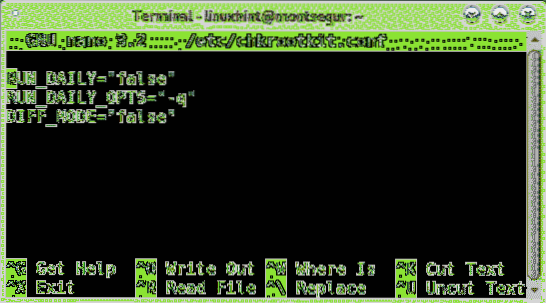

Som standard måste du köra chkrootkit manuellt som förklarats ovan, men ändå kan du definiera dagliga automatiska genomsökningar genom att redigera chkrootkit-konfigurationsfilen på / etc / chkrootkit.conf, prova det med nano eller vilken textredigerare du gillar:

# nano / etc / chkrootkit.konf

För att uppnå daglig automatisk genomsökning av den första raden som innehåller RUN_DAILY = ”falsk” bör redigeras till RUN_DAILY = ”sant”

Så här ska det se ut:

Tryck CTRL+X och Y för att spara och avsluta.

Rootkit Hunter, ett alternativ till chkrootkit:

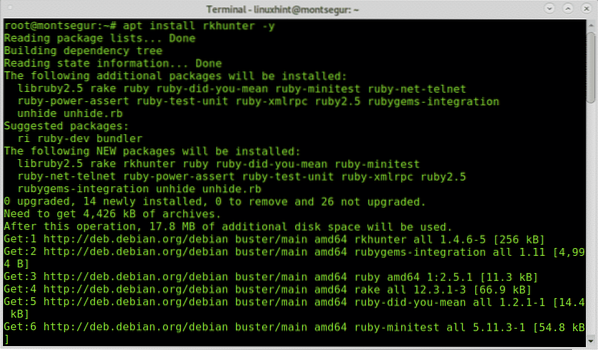

Ett annat alternativ till chkrootkit är RootKit Hunter, det är också ett komplement med tanke på om du hittade rootkits med en av dem, att använda alternativet är obligatoriskt för att kasta falska positiva.

Till att börja med RootKitHunter installerar du den genom att köra:

# apt install rkhunter -y

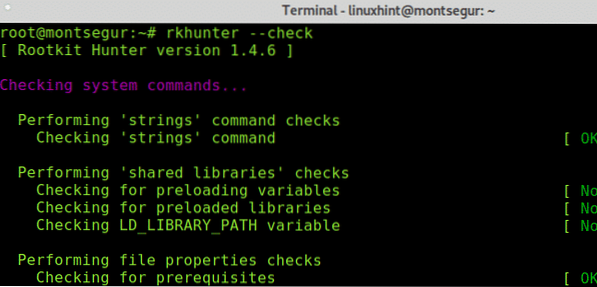

När du har installerat, kör ett test genom att utföra följande kommando:

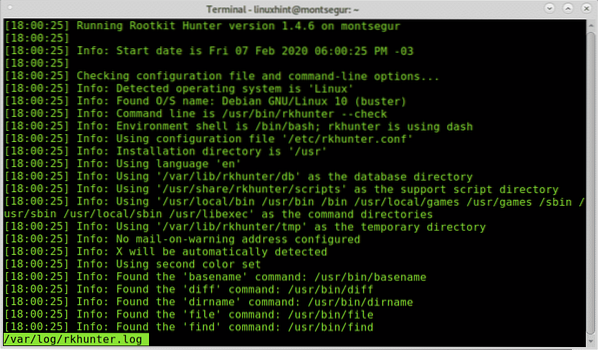

# rkhunter --kollaSom du kan se, som chkrootkit, är det första steget i RkHunter att analysera systembinarierna, men också bibliotek och strängar:

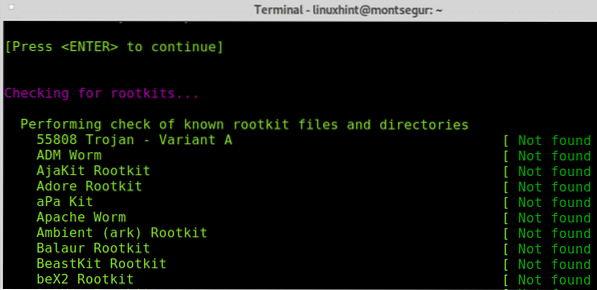

Som du kommer att se, i motsats till chkrootkit, kommer RkHunter att be dig att trycka på ENTER för att fortsätta med nästa steg, tidigare RootKit Hunter kontrollerade systembinarierna och biblioteken, nu går det för kända rootkits:

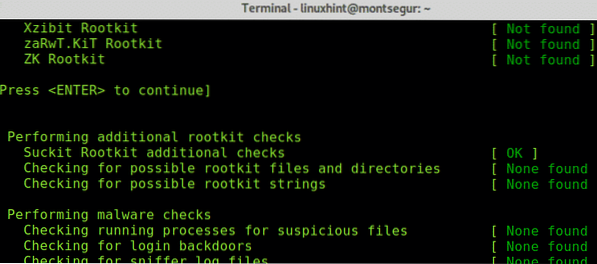

Tryck på ENTER för att låta RkHunter fortsätta med rootkits-sökning:

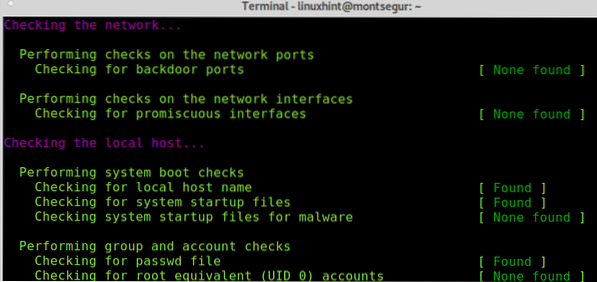

Sedan, som chkrootkit, kommer det att kontrollera dina nätverksgränssnitt och även portar som är kända för att användas av bakdörrar eller trojaner:

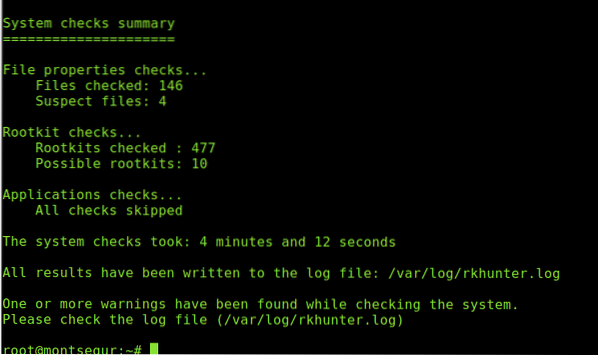

Slutligen kommer den att skriva ut en sammanfattning av resultaten.

Du kan alltid komma åt resultat som sparats på / var / log / rkhunter.logga:

Om du misstänker att din enhet kan vara infekterad av en rootkit eller äventyras kan du följa rekommendationerna på https: // linuxhint.com / detect_linux_system_hacked /.

Jag hoppas att du hittade den här guiden om hur man installerar, konfigurerar och använder chkrootkit till nytta. Fortsätt följa LinuxHint för fler tips och uppdateringar om Linux och nätverk.

Phenquestions

Phenquestions