ssh - Sida 3

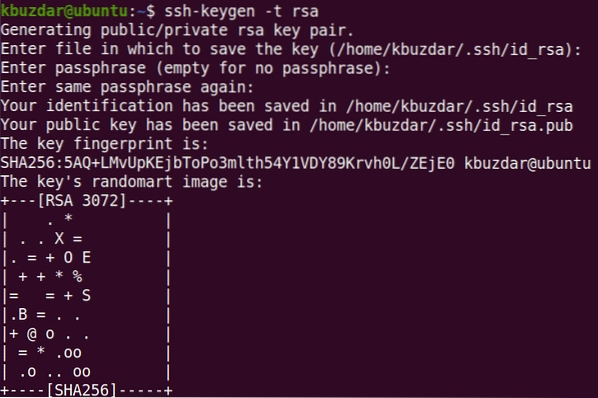

Så här ställer du in SSH utan lösenord

SSH används för att fjärrlogga in på servrar för att köra kommandon och program. Du kan logga in på fjärrsystem via lösenordsverifiering och via auten...

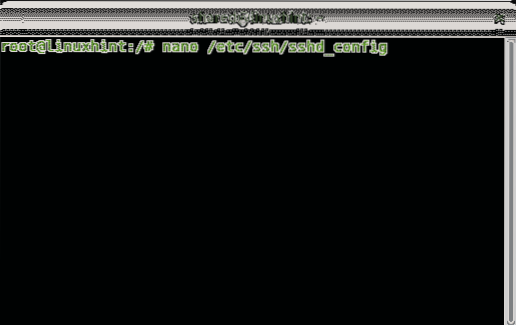

Flera sätt att säkra SSH-servern

Secure Shell är ett nätverkskommunikationsprotokoll som används för krypterad kommunikation och fjärradministration mellan klient och server. Det är e...

Inaktivera root ssh på Debian

Sedan rot användaren är universell för alla Linux- och Unix-system, det var alltid det hackare som föredrog bruteforce för att komma åt system. För at...

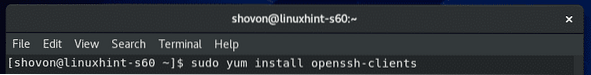

Så här aktiverar du SSH på CentOS 8

I den här artikeln ska jag visa dig hur du installerar SSH-klient- och serververktyg på CentOS 8-server och hur du konfigurerar SSH-server på CentOS 8...

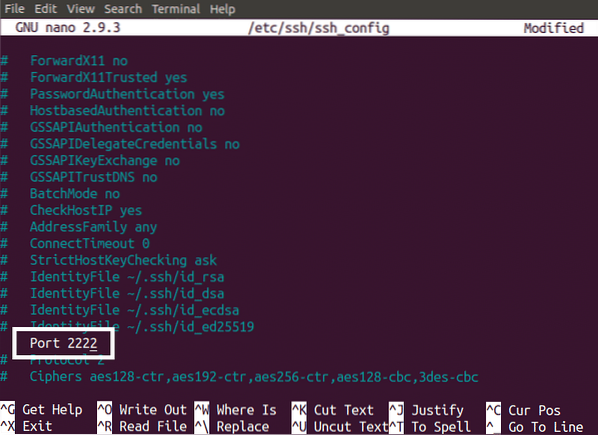

Hur och varför man ändrar standard SSH-port

Secure Shell, även känt som SSH, är ett nätverksprotokoll som kan användas för att komma åt servern på distans. Kommunikation mellan klient och server...

Konfigurera SSH X11 Vidarebefordran på Debian 10

OpenSSH-server på Debian 10 stöder vidarebefordran av X11. Så du kan inte bara fjärrhantera din server via SSH, du kan också installera ett grafiskt a...

Aktivera SSH på Debian 10

Du kan använda SSH för att komma åt din Debian 10-server eller skrivbord på distans. Du kan installera nya programvarupaket, konfigurera dem, övervaka...

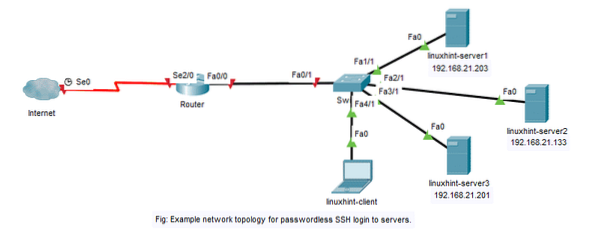

Ställ in lösenordsfri inloggning på servrar via SSH

Som Linux-systemadministratör kommer du att konfigurera och justera många Linux-servrar ofta. Så du måste SSH till alla dessa servrar, för att SSH til...

Brute force mot SSH- och FTP-tjänster

Bruteforce är en av de äldsta hackteknikerna, det är också en av de enklaste automatiserade attackerna som kräver minimal kunskap och intervention av ...

Phenquestions

Phenquestions